分布式系统单点登录(SSO)状态管理深度解析:从Cookie+Session到JWT的演进之路

作者:默语佬 | CSDN博主

在分布式微服务架构盛行的今天,单点登录已成为企业级应用的标准配置。本文将深入探讨SSO状态管理的技术演进,从传统的Cookie+Session到现代化的JWT方案,为开发者提供全面的技术选型指导。

引言

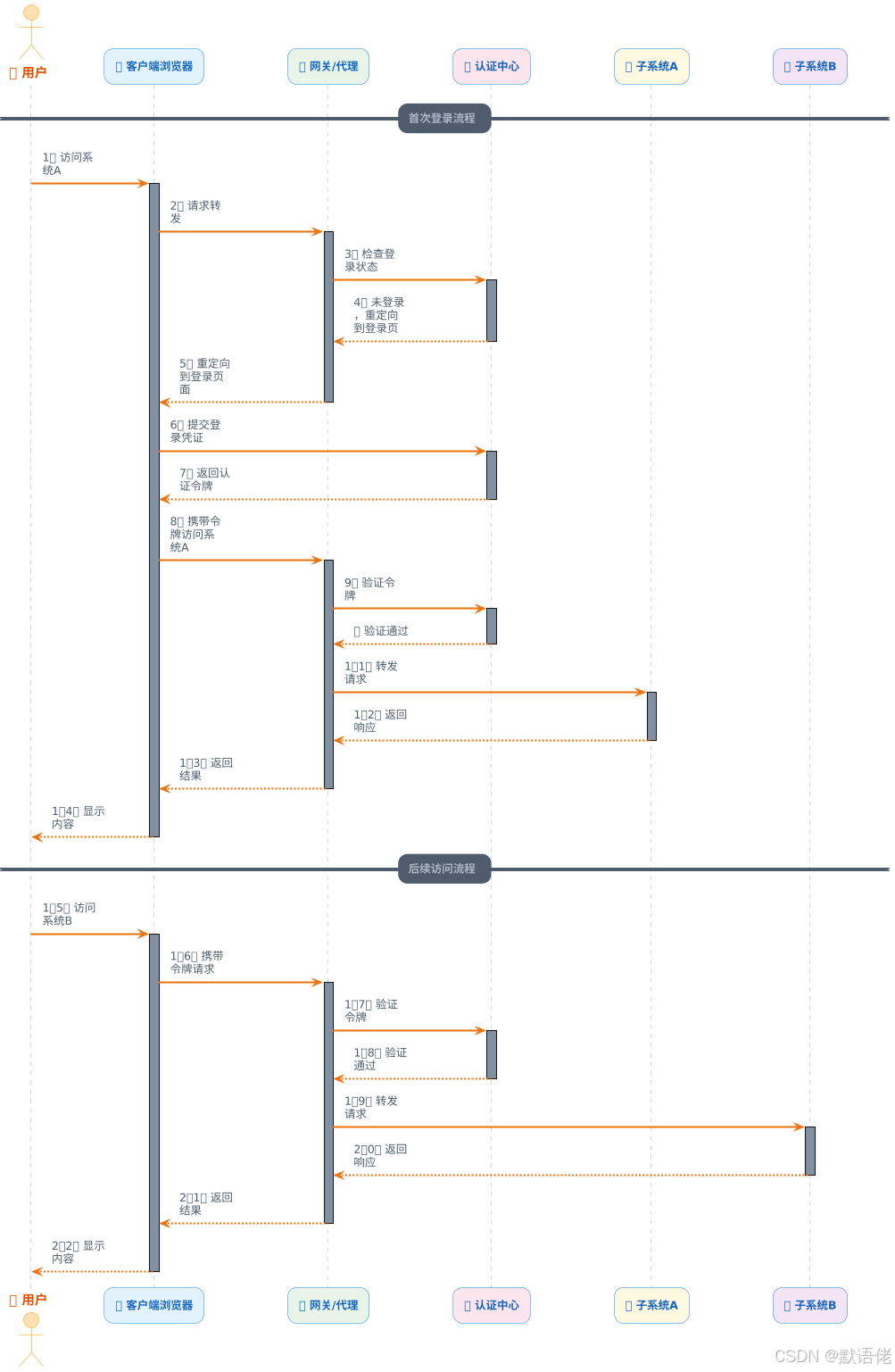

随着企业数字化转型的深入推进,分布式系统架构已成为主流。在这种架构模式下,用户往往需要访问多个独立的子系统,传统的"每个系统单独登录"方式显然无法满足用户体验需求。单点登录(Single Sign-On,SSO)技术应运而生,它允许用户在一次登录后,即可无缝访问所有授权的子系统。

然而,SSO的核心挑战在于如何高效、安全地管理用户的登录状态。本文将深入分析当前主流的两种状态管理方案:Cookie+Session和JWT,并探讨它们的技术特点、适用场景以及演进趋势。

一、单点登录技术概览

1.1 什么是单点登录

单点登录是一种身份认证机制,它允许用户通过一次身份验证,即可访问多个相互信任的应用系统。在分布式环境中,这种机制极大地提升了用户体验,避免了重复登录的繁琐操作。

1.2 SSO的核心价值

- 用户体验优化:一次登录,处处可用

- 安全性提升:集中式身份管理,降低安全风险

- 运维效率:统一的认证中心,便于管理和监控

- 开发效率:各子系统无需重复实现认证逻辑

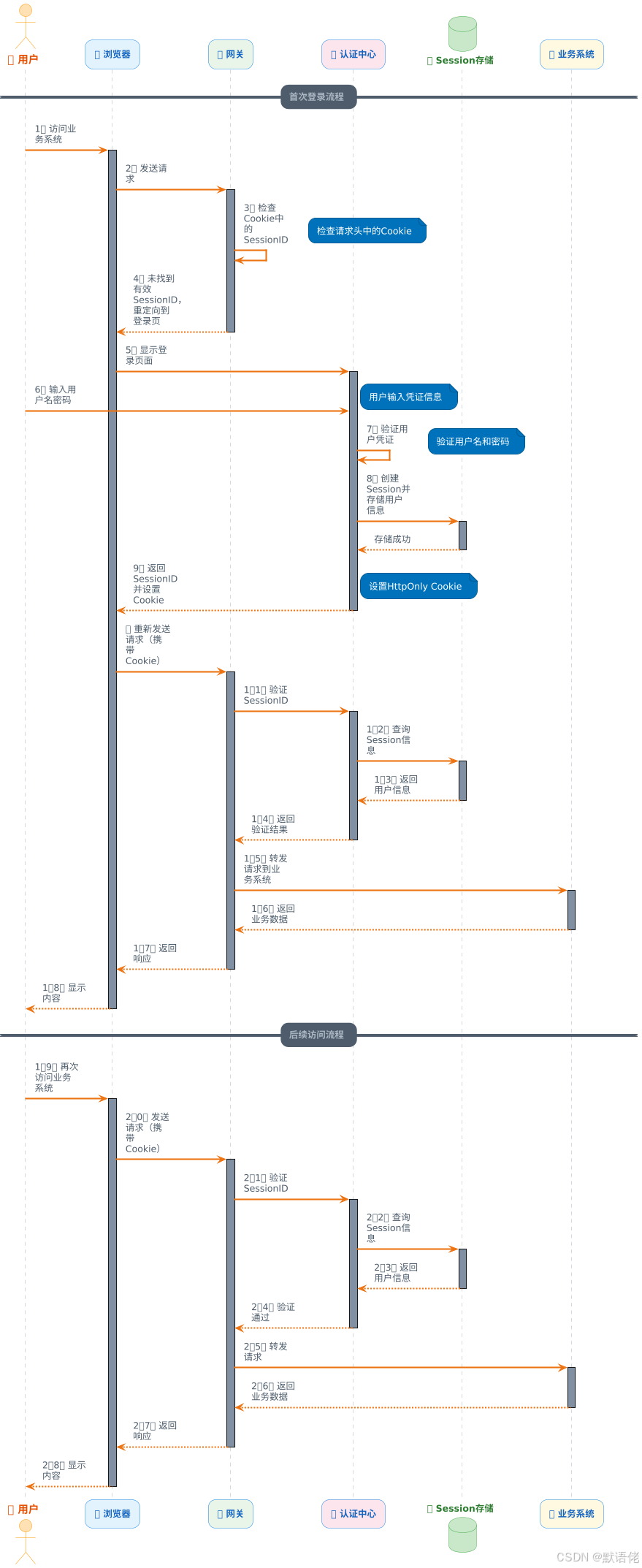

二、Cookie+Session方案深度解析

2.1 技术原理与实现机制

Cookie+Session是SSO最经典的实现方案,其核心思想是将用户的登录状态存储在服务器端的Session中,并通过Cookie在客户端和服务器之间传递SessionID。

2.2 技术优势分析

1. 实现简单直观

- 技术成熟,开发成本低

- 学习曲线平缓,团队容易掌握

- 调试和排错相对容易

2. 安全性较高

- Session存储在服务器端,客户端无法篡改

- 支持Session过期机制

- 可以实现细粒度的权限控制

3. 状态管理灵活

- 可以存储复杂的用户状态信息

- 支持Session的主动失效

- 便于实现强制下线等功能

2.3 技术挑战与解决方案

2.3.1 集群部署的Session同步问题

在分布式环境中,认证中心通常需要集群部署以保证高可用性。传统的Session存储在内存中的方式会导致Session不同步的问题。

解决方案对比:

| 方案 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| Session复制 | 实现简单 | 网络开销大,扩展性差 | 小规模集群 |

| 数据库存储 | 数据持久化 | 性能较低,数据库压力大 | 对性能要求不高的场景 |

| Redis存储 | 性能高,支持集群 | 需要额外维护Redis | 高并发场景(推荐) |

| Cookie存储 | 无服务器状态 | 安全性较低,容量限制 | 简单应用场景 |

2.3.2 性能优化策略

1. Redis集群优化

# Redis集群配置示例

redis:cluster:nodes:- "redis-node1:6379"- "redis-node2:6379"- "redis-node3:6379"max-redirects: 3session:timeout: 1800 # 30分钟key-prefix: "sso:session:"serializer: "json"

2. 缓存策略优化

- 实现多级缓存(本地缓存 + Redis)

- 设置合理的缓存过期时间

- 使用缓存预热机制

3. 连接池优化

// 连接池配置示例

@Configuration

public class RedisConfig {@Beanpublic LettuceConnectionFactory redisConnectionFactory() {GenericObjectPoolConfig poolConfig = new GenericObjectPoolConfig();poolConfig.setMaxTotal(20);poolConfig.setMaxIdle(10);poolConfig.setMinIdle(5);return new LettuceConnectionFactory(redisStandaloneConfiguration(), poolConfig);}

}

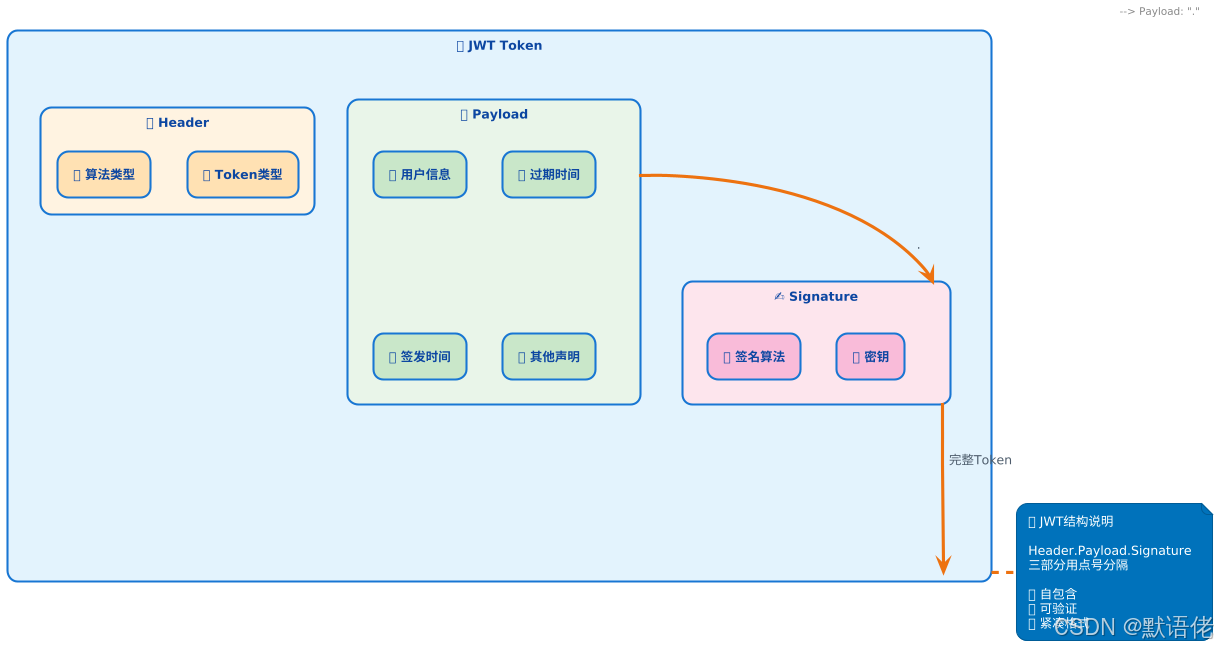

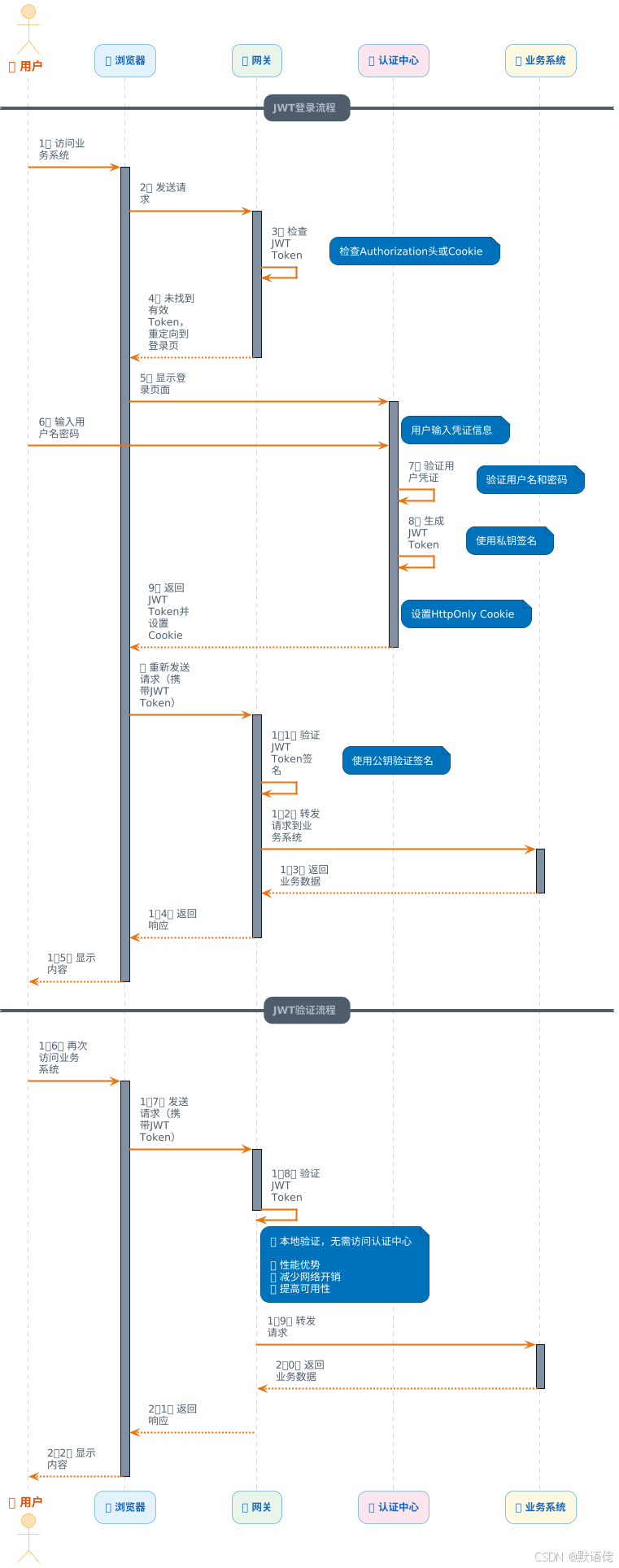

三、JWT方案深度解析

3.1 JWT技术原理

JWT(JSON Web Token)是一种开放标准(RFC 7519),它定义了一种紧凑且自包含的方式,用于在各方之间安全地传输信息。JWT的核心优势在于无状态性,服务器不需要存储任何会话信息。

3.2 JWT的组成结构

1. Header(头部)

{"alg": "HS256","typ": "JWT"

}

2. Payload(载荷)

{"sub": "1234567890","name": "张三","iat": 1516239022,"exp": 1516242622,"roles": ["admin", "user"],"permissions": ["read", "write"]

}

3. Signature(签名)

HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),secret

)

3.3 JWT在SSO中的应用流程

3.4 JWT的技术优势

1. 无状态性

- 服务器不需要存储会话信息

- 天然支持水平扩展

- 减少了对集中式存储的依赖

2. 跨域友好

- 支持CORS跨域请求

- 可以在不同域名间共享

- 适合微服务架构

3. 自包含性

- Token中包含所有必要信息

- 减少数据库查询次数

- 提高系统性能

4. 标准化

- 基于RFC 7519标准

- 有丰富的开源库支持

- 跨语言兼容性好

3.5 JWT的安全考虑与最佳实践

3.5.1 安全风险分析

1. Token泄露风险

- XSS攻击可能导致Token泄露

- 网络传输过程中的中间人攻击

- 客户端存储不当

2. Token篡改风险

- 虽然签名可以防止篡改,但需要妥善保管密钥

- 密钥泄露会导致整个系统安全失效

3. Token重放攻击

- 攻击者可能重放有效的Token

- 需要实现Token的一次性使用机制

3.5.2 安全最佳实践

1. 密钥管理

// 密钥轮换策略

@Component

public class JWTKeyManager {private final Map<String, SecretKey> keyRing = new ConcurrentHashMap<>();private final String currentKeyId = "key-v1";public SecretKey getCurrentKey() {return keyRing.computeIfAbsent(currentKeyId, k -> generateNewKey());}public SecretKey getKey(String keyId) {return keyRing.get(keyId);}private SecretKey generateNewKey() {return Keys.hmacShaKeyFor(new SecureRandom().generateSeed(32));}

}

2. Token过期策略

// 短过期时间 + 刷新Token机制

public class TokenService {private static final long ACCESS_TOKEN_EXPIRE = 15 * 60 * 1000; // 15分钟private static final long REFRESH_TOKEN_EXPIRE = 7 * 24 * 60 * 60 * 1000; // 7天public TokenPair generateTokenPair(User user) {String accessToken = generateAccessToken(user);String refreshToken = generateRefreshToken(user);return new TokenPair(accessToken, refreshToken);}

}

3. 安全传输

// HTTPS强制 + 安全Cookie设置

@Configuration

public class SecurityConfig {@Beanpublic CookieSerializer cookieSerializer() {DefaultCookieSerializer serializer = new DefaultCookieSerializer();serializer.setCookieName("JWT_TOKEN");serializer.setUseHttpOnlyCookie(true);serializer.setUseSecureCookie(true);serializer.setSameSite("Strict");return serializer;}

}

四、技术方案对比与选型建议

4.1 详细技术对比

| 维度 | Cookie+Session | JWT |

|---|---|---|

| 实现复杂度 | 简单 | 中等 |

| 服务器状态 | 有状态 | 无状态 |

| 扩展性 | 需要Session共享 | 天然支持 |

| 性能 | 需要存储查询 | 本地验证 |

| 安全性 | 较高(服务器存储) | 中等(客户端存储) |

| 跨域支持 | 有限 | 优秀 |

| 存储开销 | 服务器端存储 | 客户端存储 |

| 撤销机制 | 容易实现 | 较难实现 |

五、混合方案与创新实践

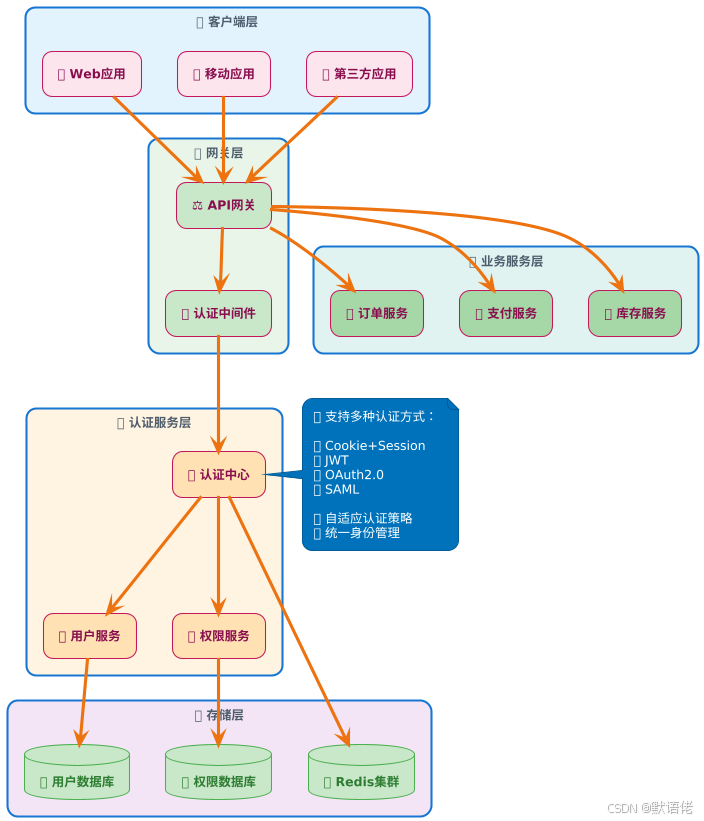

5.1 混合认证架构

在实际生产环境中,我们往往需要结合多种技术方案来满足不同的业务需求。以下是一个混合认证架构的设计:

5.2 自适应认证策略

// 自适应认证策略实现

@Component

public class AdaptiveAuthStrategy {public AuthResult authenticate(HttpServletRequest request) {String userAgent = request.getHeader("User-Agent");String clientType = detectClientType(userAgent);switch (clientType) {case "WEB_BROWSER":return cookieSessionAuth(request);case "MOBILE_APP":return jwtAuth(request);case "API_CLIENT":return oauth2Auth(request);default:return fallbackAuth(request);}}private String detectClientType(String userAgent) {if (userAgent.contains("Mobile")) {return "MOBILE_APP";} else if (userAgent.contains("Mozilla")) {return "WEB_BROWSER";} else {return "API_CLIENT";}}

}

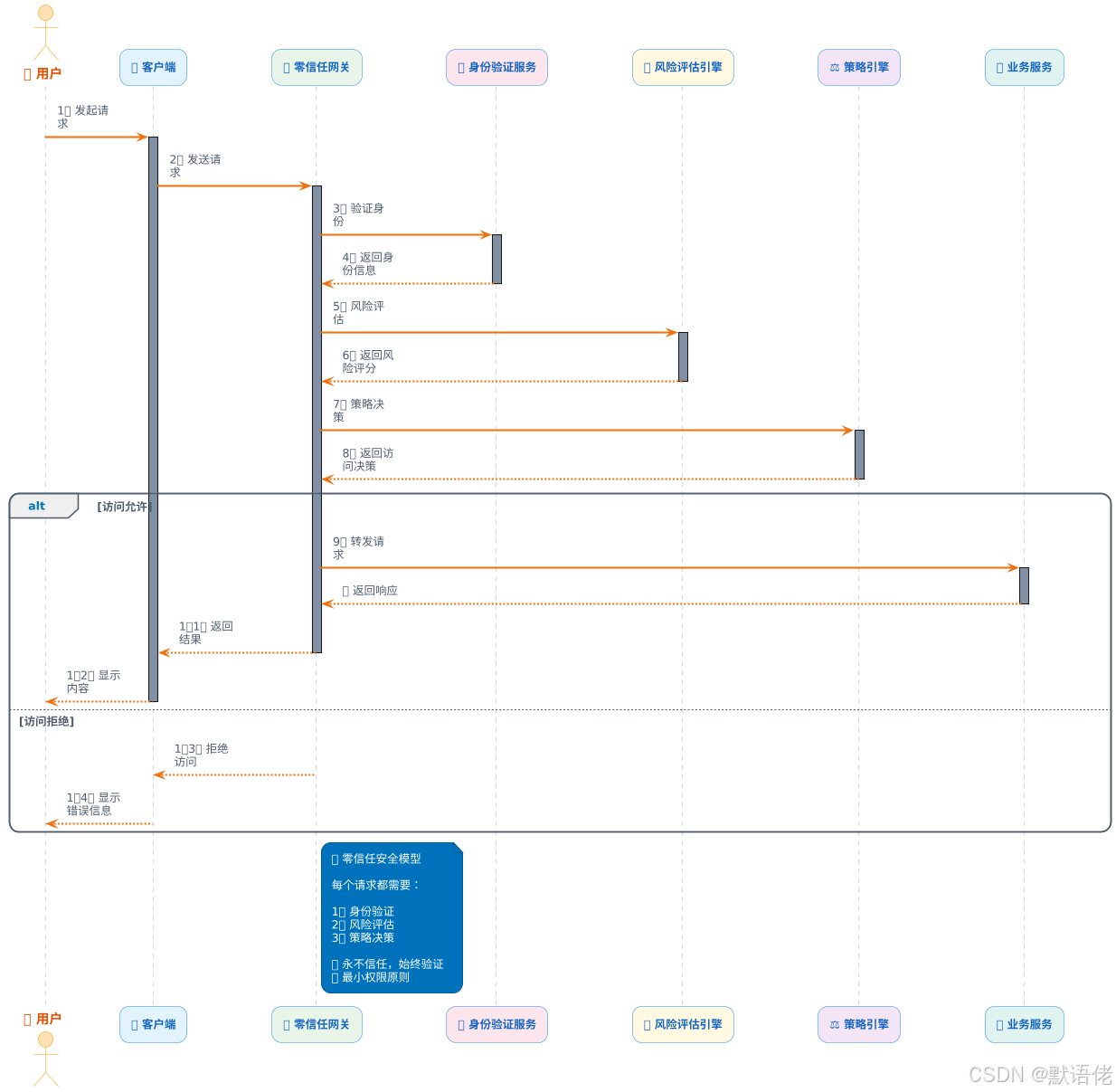

5.3 零信任安全模型

在零信任安全模型下,我们需要对每个请求都进行验证,无论其来源如何:

六、未来发展趋势与展望

6.1 新兴技术趋势

1. 无密码认证(Passwordless)

- 生物识别技术(指纹、面部识别)

- 硬件安全密钥(FIDO2/WebAuthn)

- 短信/邮件验证码

2. 区块链身份认证

- 去中心化身份管理

- 用户数据主权

- 跨链身份互操作

3. AI驱动的安全防护

- 行为分析异常检测

- 智能风险评估

- 自适应认证策略

6.2 实施建议

1. 技术选型原则

- 根据业务规模选择合适的方案

- 考虑团队技术栈和运维能力

- 平衡安全性和性能需求

- 预留技术升级空间

2. 实施步骤

- 需求分析:明确业务需求和技术约束

- 方案设计:选择合适的技术架构

- 原型验证:小规模试点验证可行性

- 逐步迁移:分阶段实施和迁移

- 监控优化:持续监控和性能优化

3. 风险控制

- 制定详细的回滚计划

- 建立完善的监控体系

- 定期进行安全审计

- 保持技术文档更新

七、总结

单点登录作为分布式系统的重要组成部分,其状态管理方案的选择直接影响系统的性能、安全性和可维护性。本文深入分析了Cookie+Session和JWT两种主流方案的技术特点、适用场景和最佳实践。

关键要点总结:

- Cookie+Session方案适合传统架构和安全性要求较高的场景,实现简单但扩展性有限

- JWT方案适合微服务架构和高并发场景,性能优秀但需要更多的安全考虑

- 混合方案可以结合两种技术的优势,满足复杂业务需求

- 零信任模型代表了未来安全认证的发展方向

在实际项目中,我们应该根据具体的业务需求、技术栈和团队能力来选择合适的方案,并随着业务的发展不断优化和升级。无论选择哪种方案,安全性始终是第一位的,需要在性能和便利性之间找到最佳平衡点。

作者简介:默语佬,CSDN技术博主,专注于分布式系统、微服务架构和云原生技术。欢迎关注我的CSDN博客,获取更多技术干货。

版权声明:本文为原创文章,转载请注明出处。如有技术问题,欢迎在评论区交流讨论。

详解——建造者模式(1))

)