导读:

本文对Web应用程序开发中的Session欺骗攻击进行了阐述,详细讲解了防范Session欺骗攻击的三种传统方法,并给出了防范代码,分析了三种传统防范方法的不足,新设计了一种通过Referer信息验证来加强对Session欺骗的防范,并给出了详细的实现代码和调用方法,最后提出了综合防护策略,将四种防范方法集成到一个模块中,通过调用该模块,方便实现了Session欺骗攻击的防范,增加了Web应用程序的安全性。

作者信息:

刘 柳, 温且兵:江西工业工程职业技术学院信息工程学院,江西 萍乡

关注汉斯出版社,了解更多计算机领域最新研究成果!

正文

本文将深入探讨PHP应用程序开发中Session欺骗攻击的原理与防范。通过与传统的Session欺骗攻击防范方法对比,分析其局限性,重点阐述增加Referer验证实现Session欺骗防范。

一、Session欺骗的实现

PHP是一种被广泛使用的开源服务器端脚本语言和运行在Web服务器端的HTML内嵌式脚本语言,提供了简单、实用的动态主页解决方案,能够实现边开发边应用及跨平台运行,语法设计简单。同时,作为开源软件,PHP的源代码完全公开,用户可免费获取安装包,在Windows或UNIX/Linux平台上快速搭建运行环境,具有良好的跨平台性和广泛的应用基础。但是PHP语言的脆弱性,使有效发现Web漏洞成为网站安全的重中之重。

当启动Session时,服务器会生成一个唯一的Session_id,并通过Cookie方式发送到客户端浏览器。用户再次访问时,浏览器会将Session_id返回,服务器由此识别并调用对应的会话数据,实现用户状态的持续追踪。

通常情况下,在网站上的一个PHP页面中的变量是不能在另一个PHP页面中共享数据的。然而,有了Session后,Session中注册的变量可以作为用户的个人全局变量使用,使得用户存储在Session中的变量可以在其他PHP页面中被存取和修改。利用这一特性,Session被广泛应用于用户身份认证、程序状态记录、PHP页面之间参数传递。

Session机制极大地提高了Web应用程序的交互性和用户体验,但其安全性也一直是Web开发中需要重点关注的问题。

如果黑客通过某种手段(例如XSS跨站脚本攻击、网络监听、中间人攻击等)成功获取了存储在用户浏览器端Cookie中的Session_id值,他们就可以利用这个Session_id来冒充正常用户。

Session欺骗攻击对Web应用程序来说是一个致命的安全隐患。它不仅会导致用户数据泄露、系统完整性被破坏,还可能对整个服务器的基础设施造成严重威胁,因此,针对Session欺骗的防范措施显得尤为重要。

二、防范措施

Session欺骗的防范措施中,传统的防范方法主要有三种:

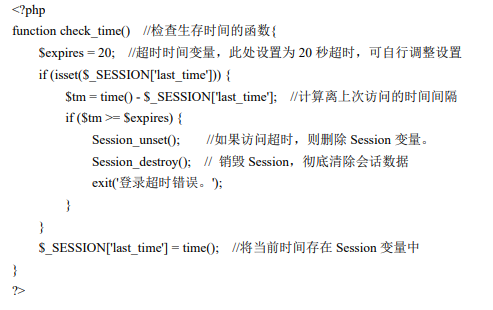

1.给Session设置生存时间防范

在PHP中,Session的默认有效生存时间通常是1440秒(即24分钟)。通过设置Session的准确生存时间,可以有效防止Session_id被窃取后被长期非法使用。当Session_id的生存时间到期后,即使黑客获取了该ID,也无法再继续使用它进行欺骗。

需要注意的是,直接修改php.ini文件会影响到服务器上所有的Web应用。如果不想影响其他Web应用,可以通过程序控制的方法,仅对当前应用进行限定。以下是相应的程序代码实现:

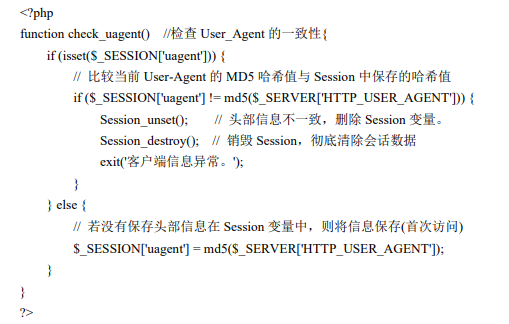

2.检测User-Agent一致性防范

User-Agent是HTTP请求头中的一个字段,它包含了发起请求的客户端(通常是浏览器)的类型、版本、操作系统等信息。不同用户浏览器的请求头部信息数据通常是不同的,因此,在防范Session欺骗中,可以通过判断用户的User-Agent头部信息是否一致来增强防护。

以下是相应的程序代码实现:

3.重置Session_id值防范

重置Session_id (Session Regeneration)是一种旨在降低Session_id被盗用后欺骗成功概率的防范措施。

在PHP中,重置Session_id的语句非常简单:

Session_regenerate_id(true);

这种防范措施并不完全可靠,只要用户没有刷新Session_id,黑客就可以通过获得Cookie中保存的重置Session_id进行伪造,实现欺骗攻击,但是加上重置语句可以增加Session欺骗攻击的难度。

从理论上来讲,这些防范方法只是增加了黑客攻击的难度,并不能完全防范Session欺骗攻击。

三、改进方案

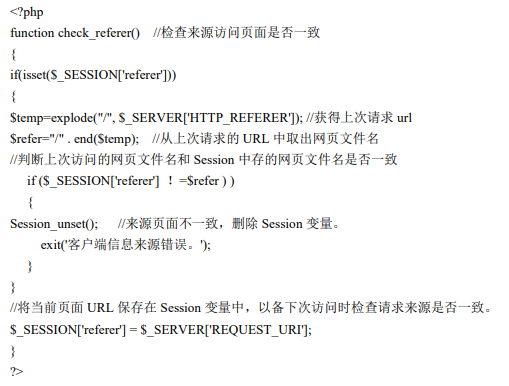

1.增加Referer验证

防范代码如下:

上面的代码,通过判断用户上次访问页面是否一致,来确定用户的操作是否为正常操作,黑客不知道用户最后访问的PHP页面,无法伪造相关信息,提高攻击难度。

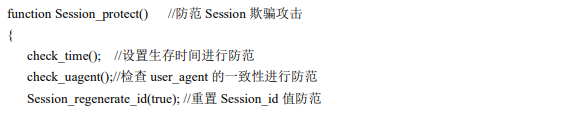

2.综合防护策略

然而Referer验证仍存在局限,如字段缺失(如书签访问、HTTPS跳转、浏览器设置等)或被篡改(如攻击者伪造、代理修改等),仍可能被绕过。因此,应综合Session有效期控制、User-Agent校验、CSRF Token等多重防范措施,并合理设置Referer策略,对敏感页面严格验证,对公共页面适当放宽。同时,记录异常日志,提升整体安全性。为增强Web应用安全性,用户可根据需要将防范方法集成到一个函数中,在需要防范的页面中调用该函数即可。整合后的代码如下:

开发者在实际部署时应根据应用程序的特点、安全需求和用户体验进行灵活配置和调整。

为了验证Referer验证在防护Session欺骗中的效果,我们设计了基于Apache和PHP的实验环境,搭建了一个包含登录与后台管理页面的Web系统,并引入Burp Suite、Postman和自定义脚本进行攻击模拟。

实验包括四种防护策略:

1) 无防护:不部署任何防护作为对照组;

2) 传统组合:包括Session有效期限制、User-Agent检测、Session_id重置;

3) 仅Referer信息验证;

4) 综合防护:结合上述所有措施。

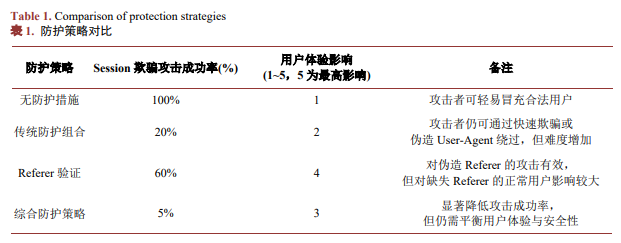

攻击方式包括Session_id窃取、伪造、User-Agent与Referer欺骗,以及模拟合法用户行为,并记录攻击成功率及用户体验影响,见表1。

四、结论

实验结果表明,在无任何防护措施的情况下,Session欺骗攻击的成功率高达100%;采用传统防护(如Session有效期限制、User-Agent检测和Session_id重置)可将成功率降至20%,但由于User-Agent易被伪造,仍存在风险;单独使用Referer验证时,攻击成功率为60%,虽能防御部分伪造攻击,但对正常用户的访问造成较大影响;综合多种防护措施后,攻击成功率降至5%,安全性显著提升,虽然对用户体验有一定影响。可见,Referer验证具备一定效果,但必须与其他手段配合使用,构建多层次的防护体系,才能在保障Web应用安全的同时,兼顾用户体验。

基金项目:

2024年度江西省教育厅科学技术研究项目“基于多源数据的网络安全可视化系统的研究与应用”(项目编号:GJJ2406808);

2022年度江西省教育厅科学技术研究项目“对地方高校网络应用的完善与开发”(项目编号:GJJ2202113)。

获取原文请私信小编或点击原文链接进行下载:https://doi.org/10.12677/csa.2025.157179

)

)