1.1 信息安全现状及挑战

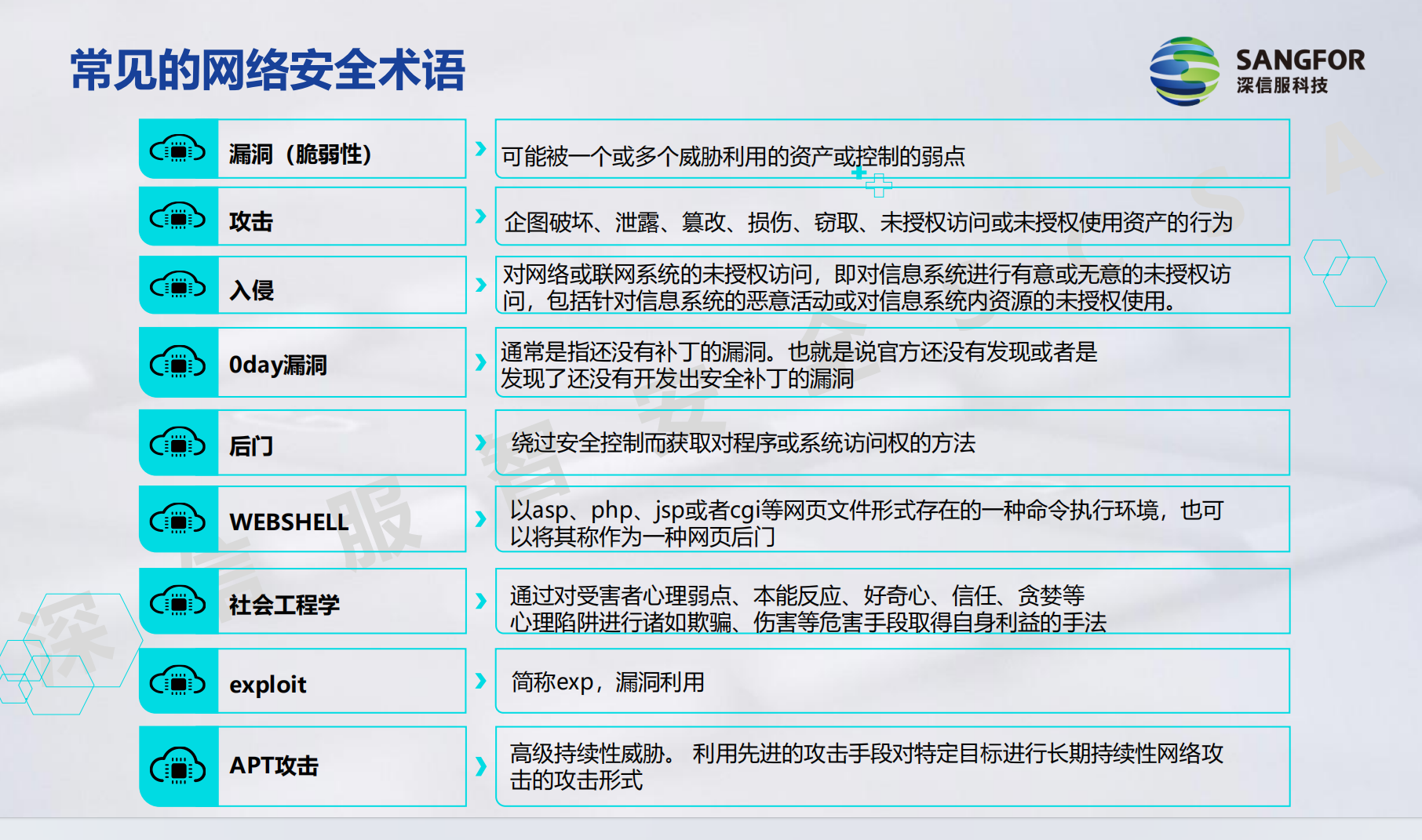

1.2 信息安全脆弱性及常见安全攻击

1.2.1 网络环境的开放性

互联网的互联互通特性具有双面性,既实现了便捷连接,也使得网络边界模糊,增加了安全风险,即 “INTERNET 的美妙之处在于你和每个人都能互相连接,INTERNET 的可怕之处在于每个人都能和你互相连接”。

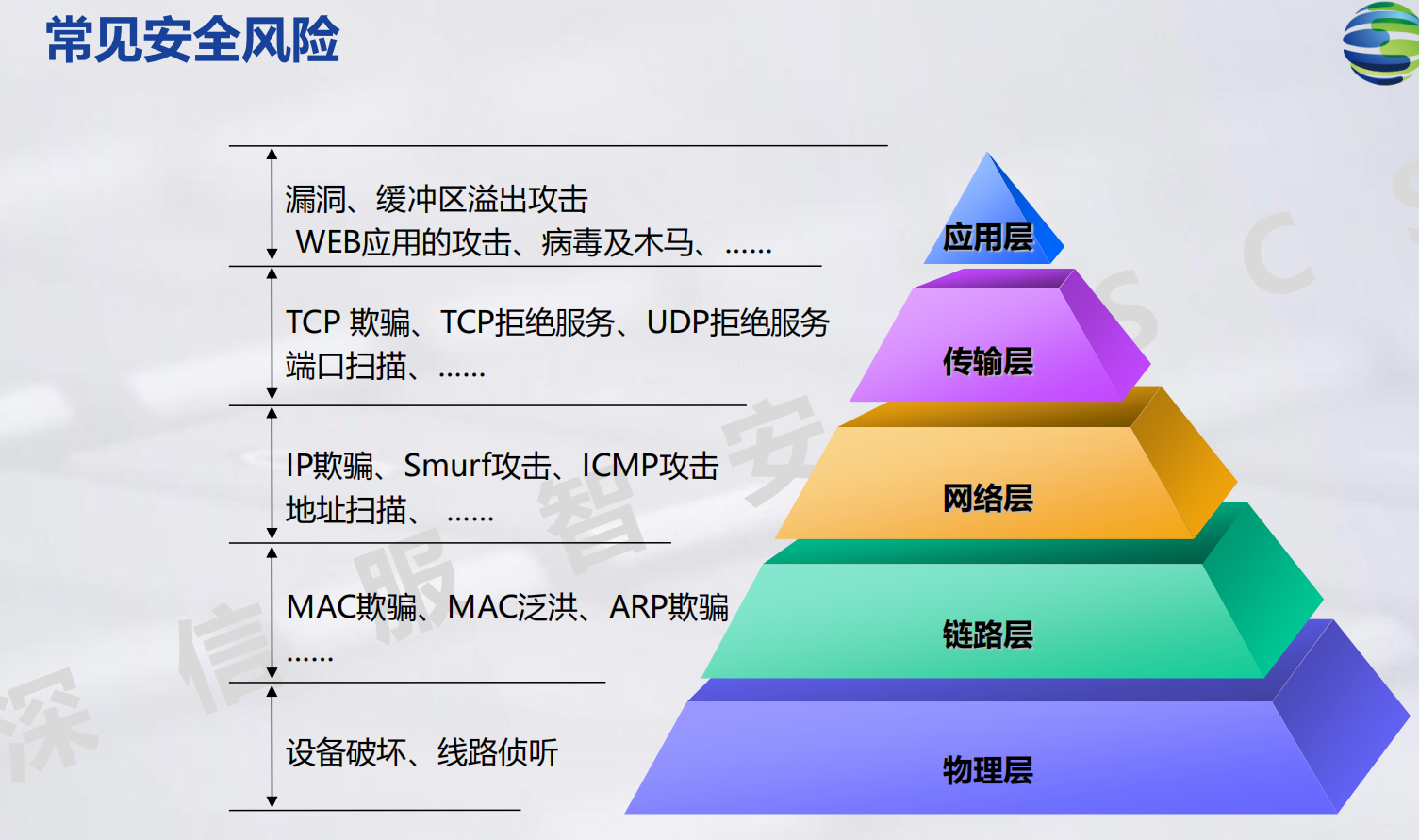

1.2.2 协议栈的脆弱性及常见攻击

协议栈存在缺乏数据源验证机制、机密性保障机制、完整性验证机制等脆弱性。

常见攻击涵盖各层级:

链路层有

MAC 洪泛攻击(攻击者发送大量不同 MAC 地址填满交换机 MAC 表,导致交换机广播 数据以窃取信息);

ARP 欺骗(黑客冒充目标持续发送 ARP Reply,拦截正常通信数据);

网络层有

ICMP 攻击;传输层有 TCP SYN Flood 攻击(通过大量发送 SYN 报文形成半连接占用 资源,实现拒绝服务);

应用层有

DNS 欺骗攻击(篡改 DNS 数据,将用户引向钓鱼网站)。

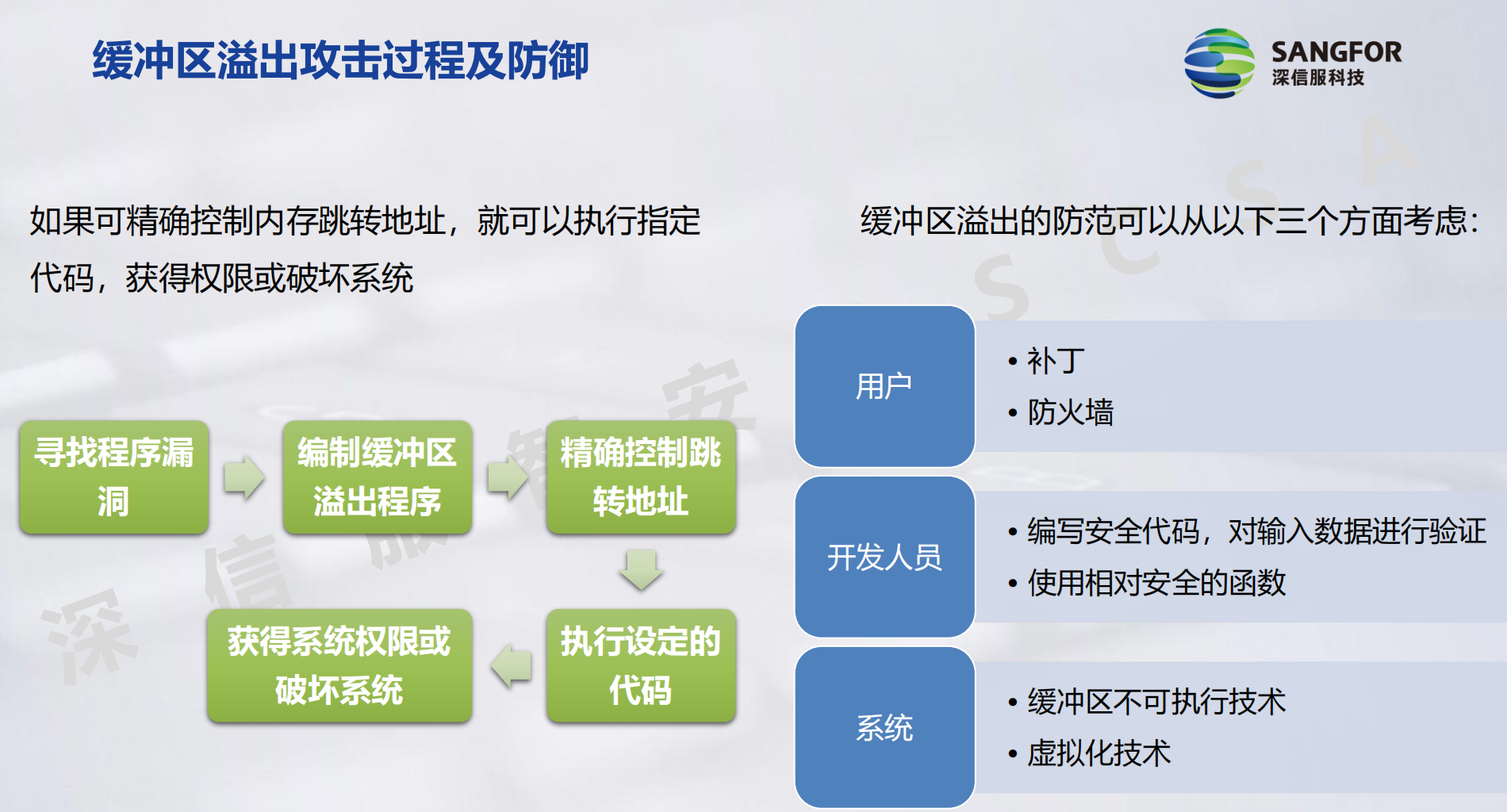

1.2.3 操作系统的脆弱性及常见攻击

操作系统脆弱性源于人为原因(程序编写时留后门)、客观原因(编程能力与安全技术限制导致不足)、硬件原因(硬件问题通过软件表现)。常见攻击如缓冲区溢出攻击,利用程序漏洞写入超长度数据破坏堆栈,改变执行流程,可导致权限提升或系统破坏,其防范需用户打补丁、用防火墙,开发人员编写安全代码,系统采用缓冲区不可执行技术等。

1.2.4 终端的脆弱性及常见攻击

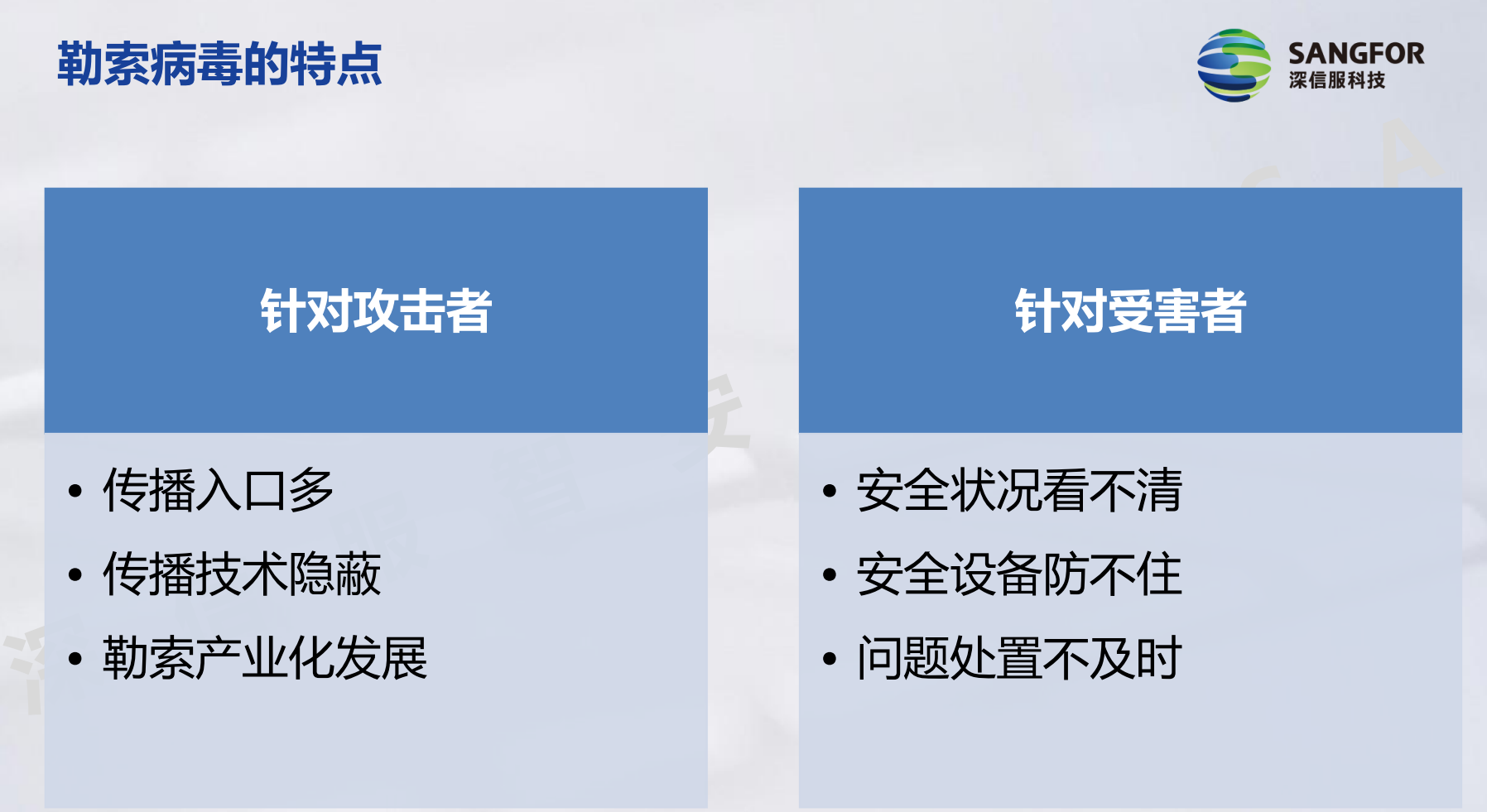

- 勒索病毒:恶意程序感染设备加密数据勒索赎金,历经五个阶段,从锁定设备不加密数据到 RaaS 模式规模化,通过钓鱼邮件、蠕虫式传播、恶意软件捆绑等方式感染,具有传播入口多、技术隐蔽、产业化发展等特点。

- 挖矿病毒:未授权占用 CPU/GPU 等计算资源谋利,导致设备性能下降,特点包括自动建后门、创混淆进程、定期改进程名与 PID 等。

- 特洛伊木马:含服务器程序与控制器程序,中木马后攻击者可远程控制设备,特点为注入正常程序启动、隐藏进程、具备自动恢复功能等,危害包括隐私泄露、占用资源。

- 蠕虫病毒:自我复制并通过网络传播,无需人为干预,入侵主机后扫描感染其他设备,特点是不依赖宿主、利用漏洞主动攻击,危害有拒绝服务、隐私丢失。

- 宏病毒:寄存在文档或模板宏中,感染文档、传播快、制作周期短、多平台交叉感染,危害包括文档无法正常打印、文件路径改变、系统破坏等。

- 流氓软件 / 间谍软件:流氓软件未经许可安装,具有强制安装、难卸载等特点;间谍软件在用户不知情时安装后门收集信息,危害包括窃取隐私、影响体验。

- 僵尸网络:通过多种手段感染大量主机形成可控制网络,特点为分布性、可一对多执行恶意行为,危害包括拒绝服务攻击、发送垃圾邮件、挖矿等。

1.2.5 其他常见攻击

1. 社工攻击

- 原理:利用社会工程学,通过与他人合法交流影响其心理,使其透露机密信息或进行特定操作,以实现欺诈、入侵计算机系统等目的。

- 防御手段:定期更换各种系统账号密码,使用高强度密码等。

2. 人为因素导致的安全风险

- 风险类型:包括无意行为(如工作失误、经验不足、体制不健全导致账号共享等)和恶意行为(如出于政治、经济等目的传播病毒、实施黑客攻击等)。

- 防御手段:提升安全意识,定期对非 IT 人员进行安全意识培训和业务培训;设置足够强的授权和信任方式,完善最低权限访问模式;组织完善和落地管理措施,保障安全管理制度实际存在;善于利用已有的安全手段对核心资产进行安全保护等。

3. 拖库、洗库、撞库

- 原理:拖库指黑客入侵站点盗走注册用户资料数据库;洗库指将盗取的用户数据通过技术手段和黑色产业链变现;撞库指用盗取的数据在其他网站尝试登录(因用户习惯使用统一用户名密码)。

- 防御手段:重要网站 / APP 的密码一定要独立;电脑勤打补丁,安装一款杀毒软件;尽量不使用 IE 浏览器;使用正版软件;不要在公共场合使用公共无线处理私密信息;自己的无线 AP 采用安全加密方式(如 WPA2),密码设置复杂些;电脑习惯锁屏等。

4. 跳板攻击

- 原理:攻击者不直接从自身系统攻击目标,而是先攻破若干中间系统作为 “跳板”,再通过跳板完成攻击行动。

- 防御手段:安装防火墙,控制流量进出;系统默认不使用超级管理员用户登录,采用普通用户登录并做好权限控制。

5. 钓鱼式攻击 / 鱼叉式钓鱼攻击

- 原理:钓鱼式攻击通过伪装成信誉卓著的法人媒体,从电子通讯中骗取用户名、密码等个人敏感信息;鱼叉式钓鱼攻击则针对特定目标实施。

- 防御手段:保证网络站点与用户之间的安全传输;加强网络站点的认证过程;即时清除网钓邮件;加强网络站点的监管。

6. 水坑攻击

- 原理:攻击者先确定特定目标经常访问的网站,入侵其中一个或多个网站并植入恶意软件,以达到感染目标的目的。

- 防御手段:针对已知漏洞,应用最新的软件修补程序消除网站感染漏洞;用户监控确保所有软件运行最新版本;运维人员监控网站和网络,若检测到恶意内容及时阻止流量。

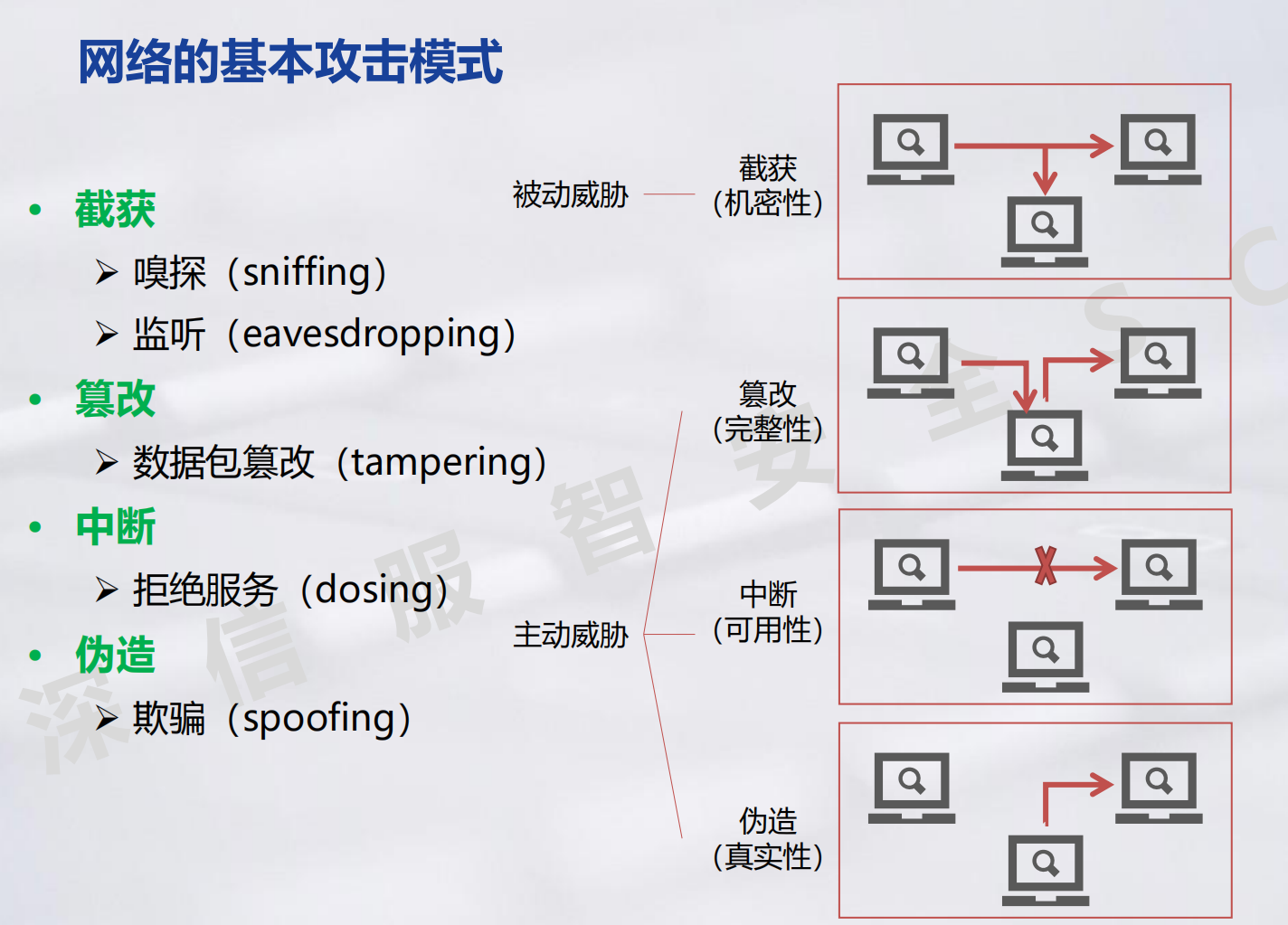

1.3 信息安全要素

信息安全的核心要素包括五个方面:

- 保密性:确保信息不暴露给未授权实体或进程,即使信息被窃听截取,攻击者也无法知晓内容,可通过加密技术保障。

- 完整性:只有授权者能修改实体或进程,且可判别是否被修改,通过完整性鉴别机制防篡改。

- 可用性:授权实体可获得服务,攻击者不能占用资源阻碍授权者工作,通过访问控制机制防止业务中断。

- 可控性:对信息流向及行为方式进行授权范围内的控制,通过授权机制、监视审计机制实现对网络资源及信息的可控。

- 不可否认性:为安全问题提供调查依据和手段,通过审计、监控、防抵赖等机制实现信息安全的可审查性。

下一代防火墙技术

一、防火墙基础:定义与核心术语

防火墙是位于内部网络与外部网络(或网络不同区域)之间的安全系统,通过硬件或软件形式,依据预设安全策略对网络流量进行控制,实现隔离风险、保护内部网络资源的目标。其核心功能是按照访问控制规则决定网络进出行为,防止黑客攻击,保障网络安全运行。

防火墙的核心术语围绕 “安全区域” 展开:一台防火墙拥有多个接口,每个接口归属唯一的安全区域,区域通过安全级别(0-100)区分,级别越高代表安全性要求越高。访问控制规则以访问控制列表(ACL)和安全级别为主要形式,规范不同区域间的流量交互。

二、工作层次与发展历程:从简单到智能

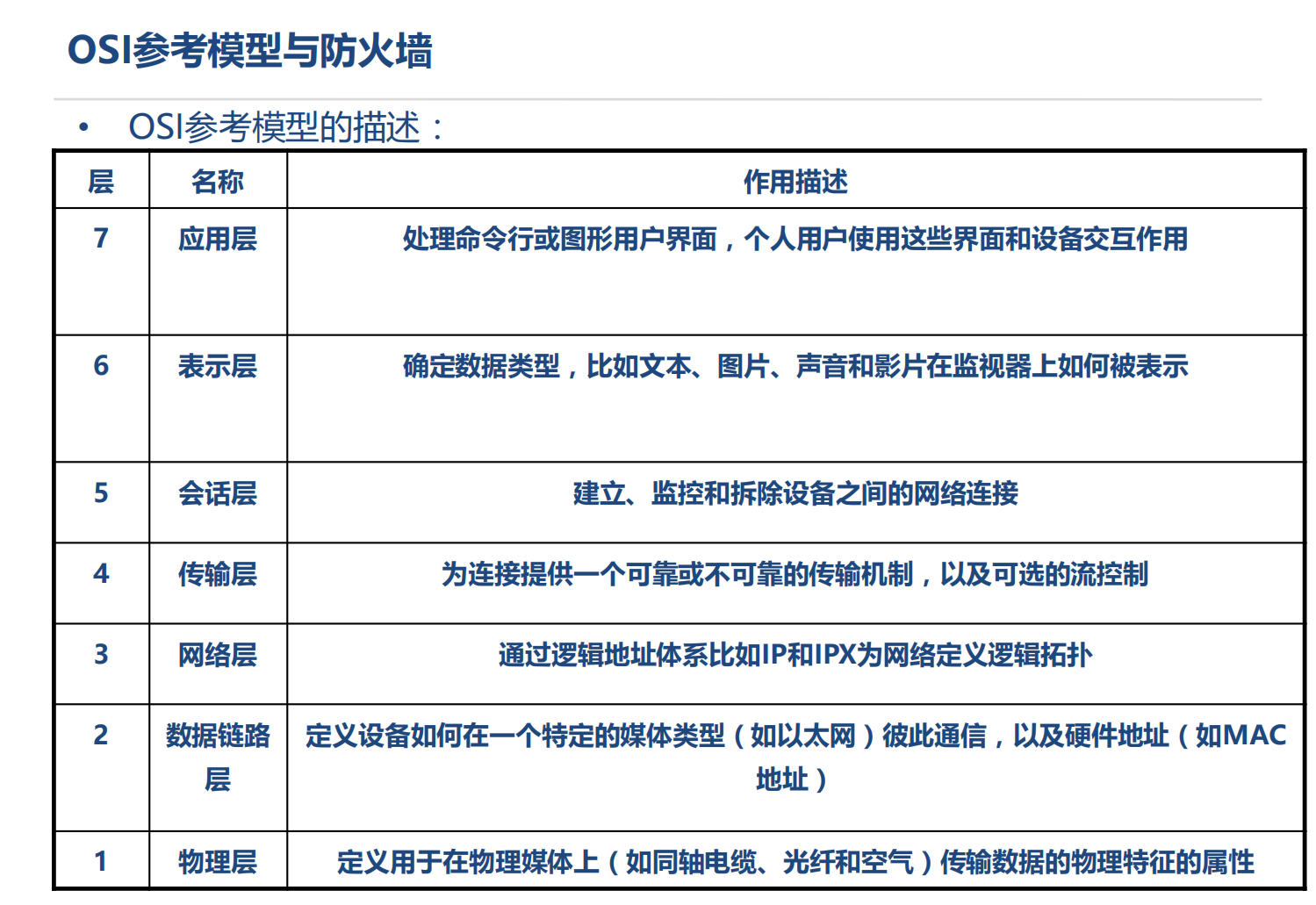

1. 工作层次:基于 OSI 模型的粒度控制

防火墙的防护能力与工作的 OSI 模型层次密切相关,能处理的层次越多,流量过滤的粒度越细。其可工作在 OSI 7 层模型中的第 3 层(网络层)、第 4 层(传输层)、第 5 层(会话层)乃至第 7 层(应用层),通过对不同层次数据的解析与控制,实现精准的安全防护。

2. 发展历程:五代演进适配时代需求

防火墙技术的发展伴随网络威胁变化不断升级,历经五代演进:

- 第一代(1990 年前后,PC 时代):软件防火墙,聚焦主机威胁防护;

- 第二代(2000 年前后,网络时代):硬件防火墙,强调基础访问控制;

- 第三代(互联网时代):ASIC 防火墙,以性能提升为核心,支持 NAT 等功能;

- 第四代(2006 年,Web2.0 时代):统一威胁管理(UTM)防火墙,整合 IPS、AV、SSLVPN 等功能,强调深度防护;

- 第五代(2009 年起,云计算时代):“云” 防火墙,应对僵尸木马、Netflow 异常等混合威胁,强调动态防护能力。

三、核心技术分类:从过滤到智能检测

根据工作层面和技术原理,防火墙可分为多种类型,各有其适用场景与优劣:

1. 包过滤防火墙(3、4 层)

工作在网络层和传输层,通过检查 IP、TCP、UDP 等协议信息实现流量控制,类似交换机、路由器的 ACL 规则。

- 优点:速度快、性能高,可通过硬件实现;

- 缺点:无状态管理,前后报文无关,无法处理网络层以上信息,不支持应用层攻击防护和连接认证,ACL 规则过多时配置复杂。

2. 状态检测防火墙(3、4、5 层)

在包过滤基础上增加会话状态跟踪能力,通过 “会话表” 记录连接状态(初始化、数据传输、终止等),依据 TCP 头中的 SYN、ACK 等控制代码判断连接合法性。

- 核心机制:会话表包含源 IP、源端口、目的 IP、目的端口、协议号等五元组信息,报文匹配会话表则直接转发,未匹配则校验规则后创建会话;

- 优点:知晓连接状态,安全性更高;

- 缺点:无法检测应用层协议内容(如 URL 过滤),不支持多通道连接(如 FTP),对 UDP、ICMP 等无状态协议支持有限。

3. 应用网关防火墙(3、4、5、7 层)

又称代理防火墙,通过软件实现,先截取用户连接请求并进行身份认证,认证通过后允许流量通过,可深度分析应用协议与数据。

- 核心能力:支持连接身份认证(如上网认证)、应用层数据检测(如 URL 过滤、关键字管理);

- 优点:防护粒度深入应用层,安全性更强;

- 缺点:软件处理消耗系统资源,仅支持 TCP 应用(如 HTTP、Telnet),可能需额外客户端软件。

4. 其他类型

- NAT 防火墙(3、4 层):聚焦网络地址转换,隐藏内部网络结构;

- 基于主机的防火墙(3、4、7 层):部署于服务器或个人设备,针对性防护终端安全;

- 混合 / 硬件专用平台防火墙(2、3、4、5、7 层):如 PIX、ASA 等,整合多层防护能力,适配复杂网络环境。

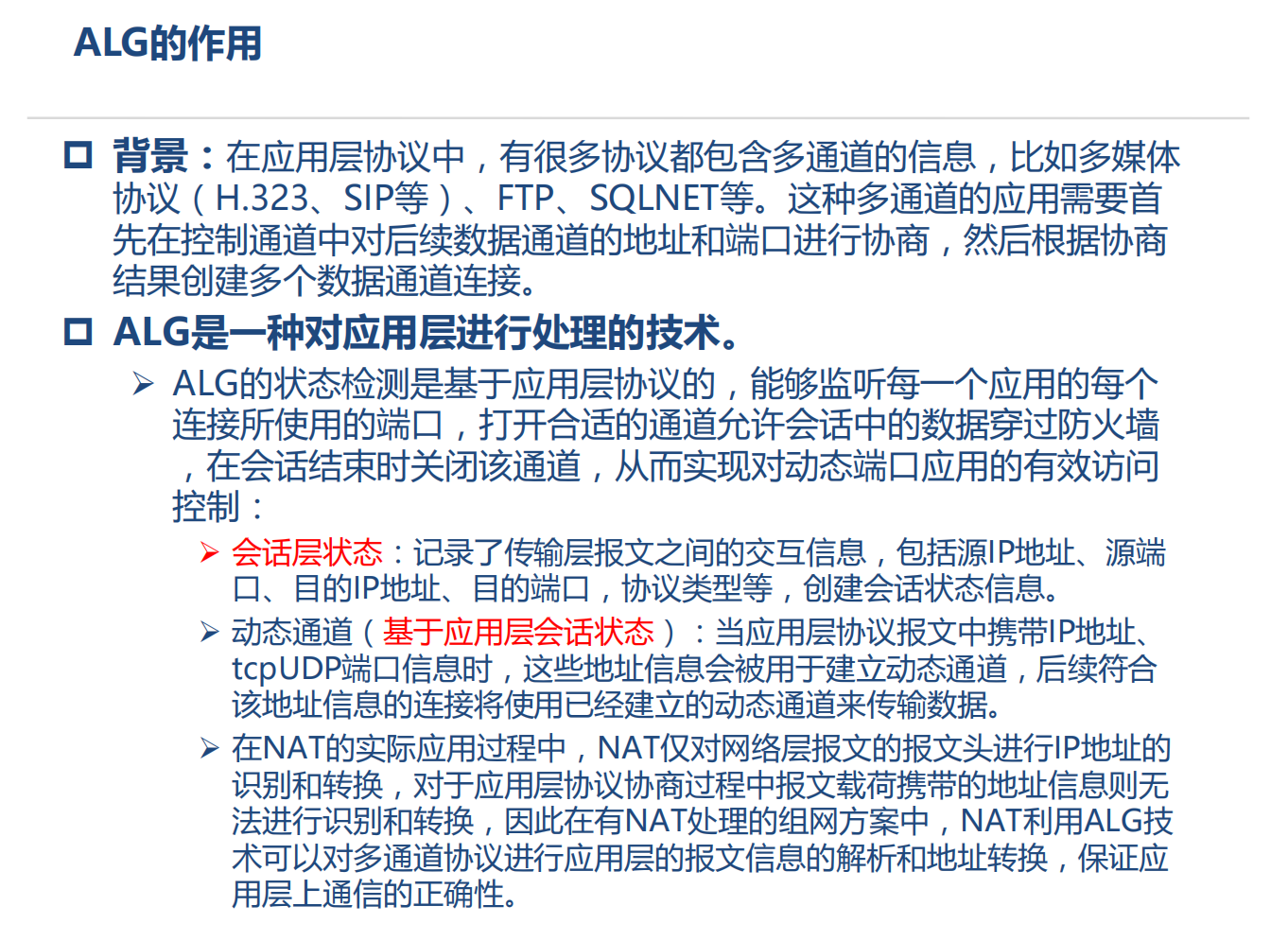

四、关键技术补充:ALG 与动态通道控制

在多通道应用(如 FTP、H.323、SIP)中,控制通道会协商后续数据通道的地址和端口,传统防火墙难以识别动态端口。应用层网关(ALG)技术通过解析应用层协议报文,记录协商的地址和端口,动态创建数据通道并控制访问,确保多通道应用正常通信。同时,在 NAT 场景中,ALG 可解析应用层载荷中的地址信息并完成转换,保障跨网络通信的正确性。

五、工作模式:灵活适配网络架构

防火墙的部署模式需根据网络环境灵活选择,主要包括三种:

1. 路由模式

- 核心特点:三层安全区域与三层接口映射,支持路由选择、策略路由、NAT 等功能;

- 适用场景:作为网络出口设备,替换原有路由设备,需参与网络层路由转发。

2. 透明模式

- 核心特点:作为二层设备,接口无需配置 IP(仅需管理 IP),通过学习 MAC 地址组建 MAC 表转发数据,安全策略与路由模式一致;

- 优点:加入网络时不改变原有 IP 规划和路由邻居关系,支持非 IP 数据、多播 / 广播数据转发;

- 适用场景:嵌入现有网络环境,需在不调整网络架构的前提下增强安全性。

3. 混合模式

同时支持路由模式和透明模式,既有三层安全区域与接口,也包含二层安全区域与接口,适配复杂异构网络环境。

【阿里云OSS简单介绍以及环境准备】)

)

:数学函数)

)