漏洞介绍:

在网络攻防实战中,常会遇到各种前端限制,绕过限制的方法大多是改包或者修改前端代码来实现的。

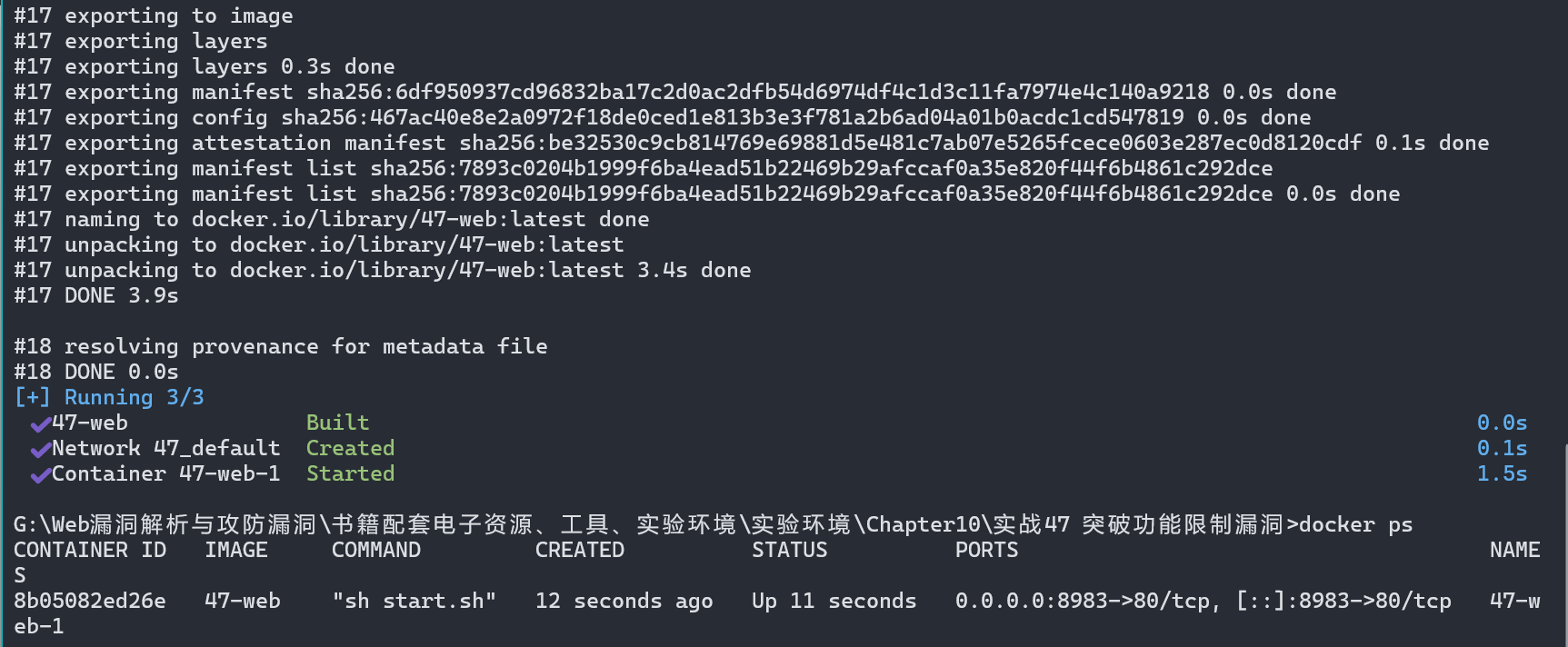

漏洞环境:docker

docker-compose up -d

启动环境后:访问 http://127.0.0.1:8983/web/#

发现查询按钮是无法使用的,需要修改前端代码,删除掉disable标签即可

漏洞介绍:

该环境主要演示了"用户名不存在"和"用户名或者密码错误" 两种回显导致的用户信息泄露。使用工具:Burpsuite

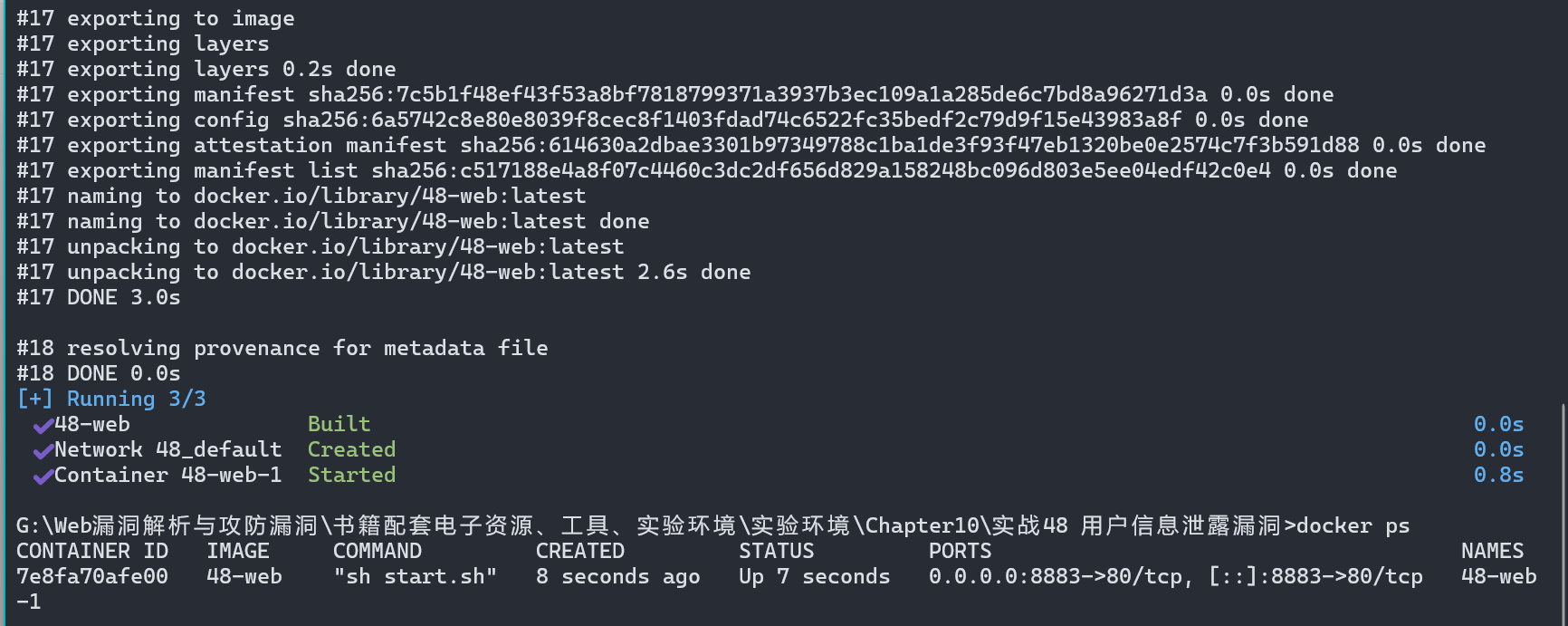

漏洞环境:docker

docker-compose up -d

启动后访问 http://127.0.0.1:8883/luoji/# 出现登录页面,当输入不存在的用户时,显示用户不存在。当输入正确用户,密码错误时,显示密码不正确。通过这两个提示的不同,来判断是否存在该用户。

用户名不存在

用户存在

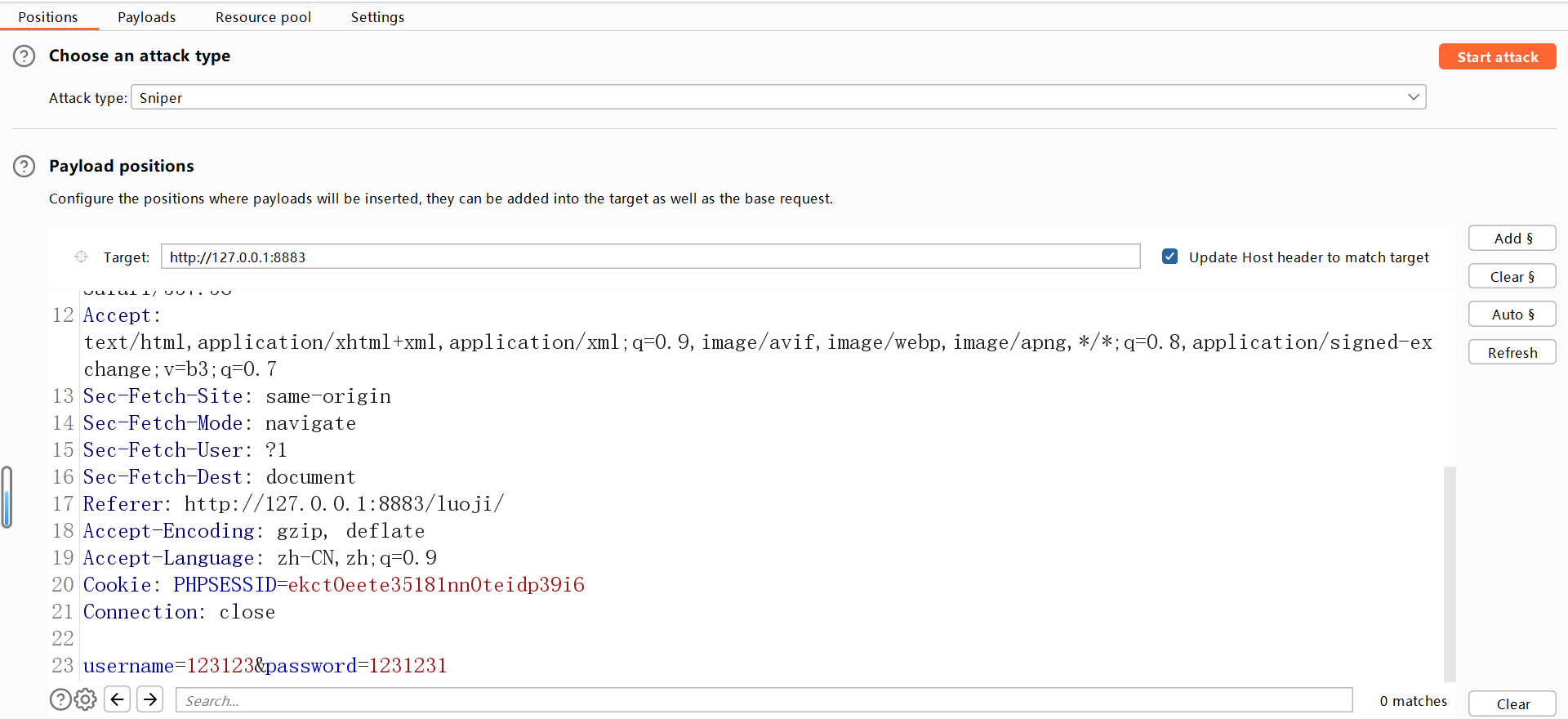

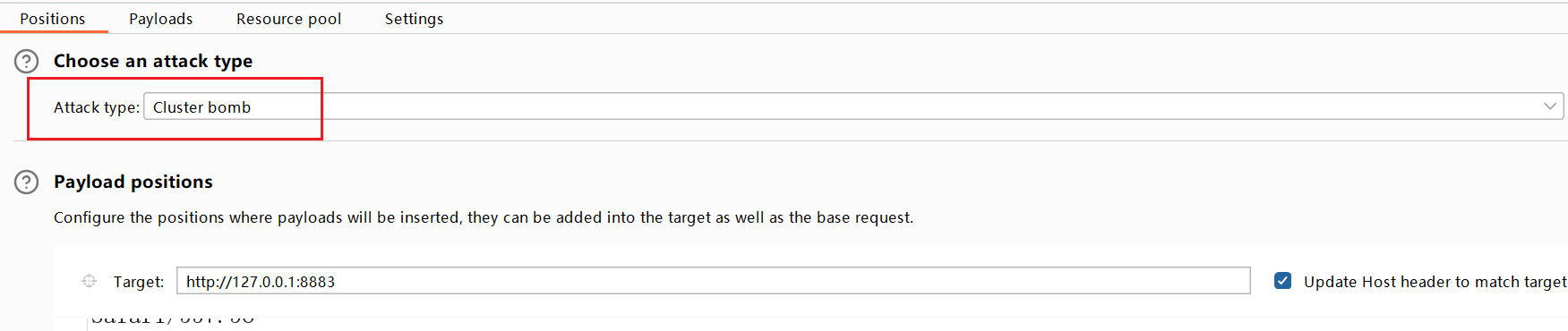

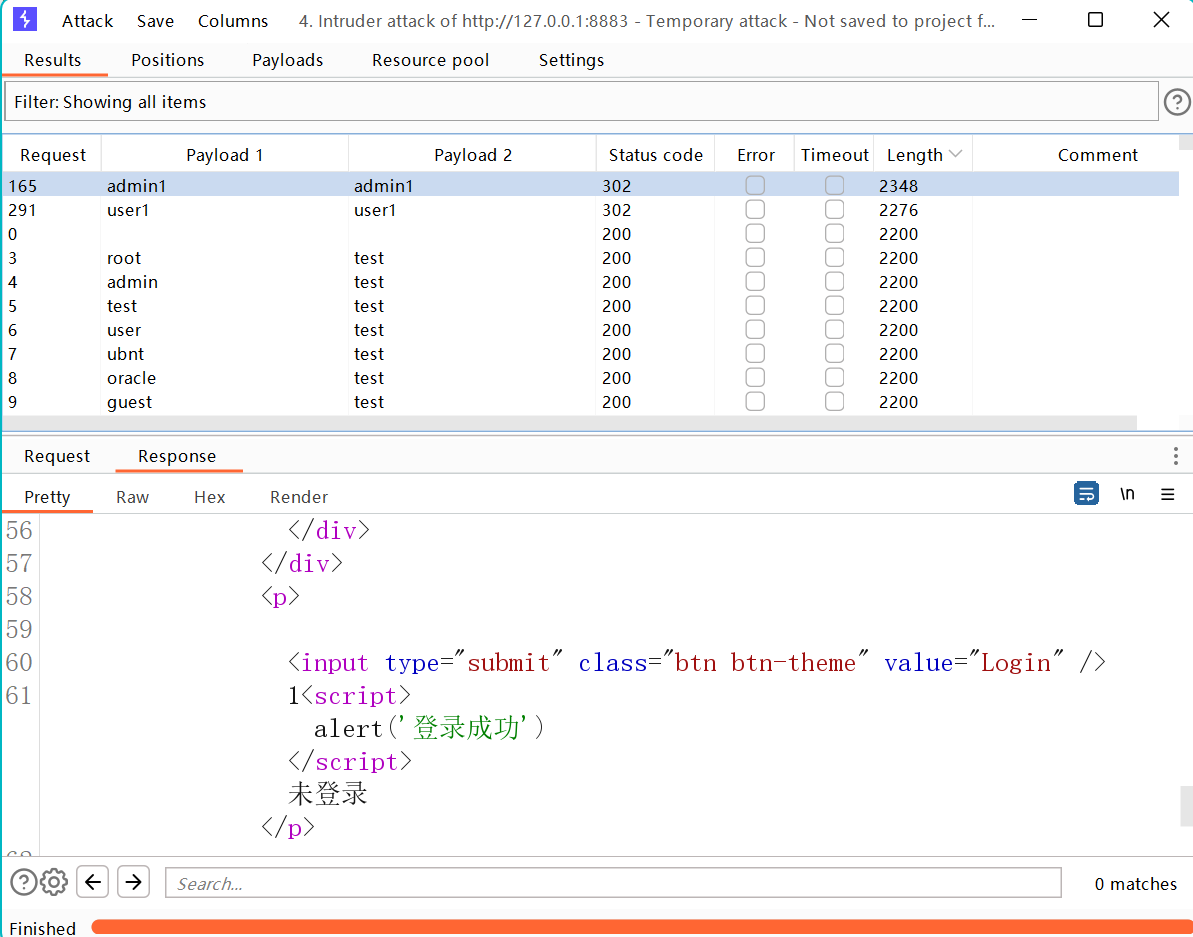

当通过信息收集能够收集到用户的相关信息后,即可通过BP的Intruder 模块爆破出正确的用户名和密码。

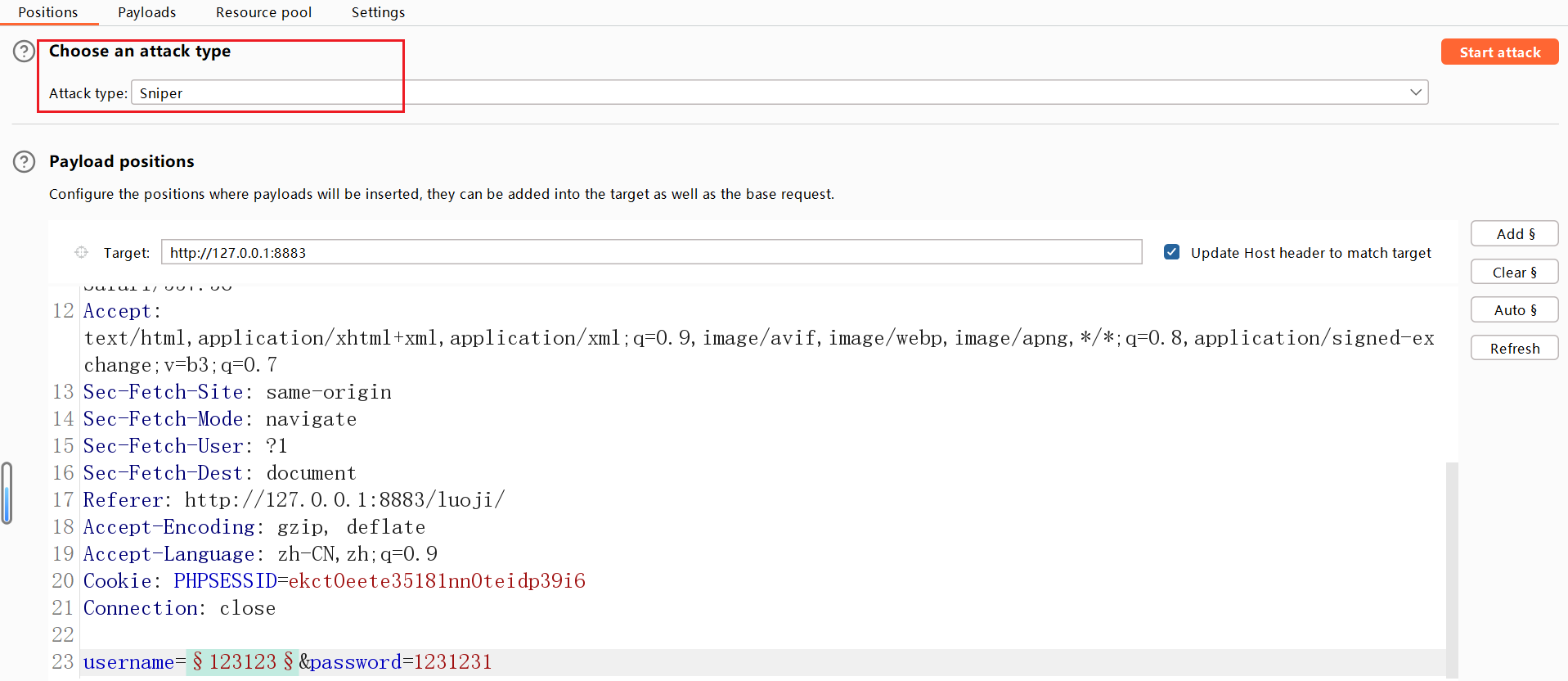

点击 clear $ 消除爆破的标记,点击 Add $ 来对爆破的点加上标记,第一次爆破尝试之爆破用户名,查看存在用户和和不存在用户之间的关系,并且这里选择Siper 单点爆破

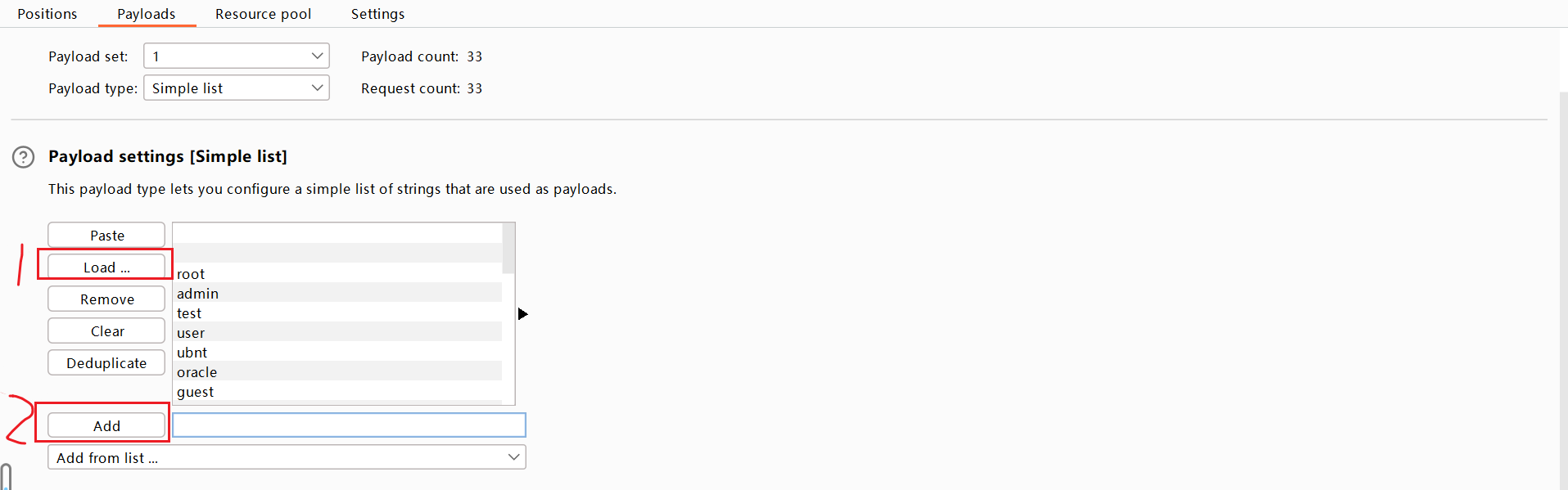

之后进入Payloads 选项,然后输入要参与爆破的用户名。

1 位置导入文件,2位置是手动添加用户名。添加完成后,开始爆破

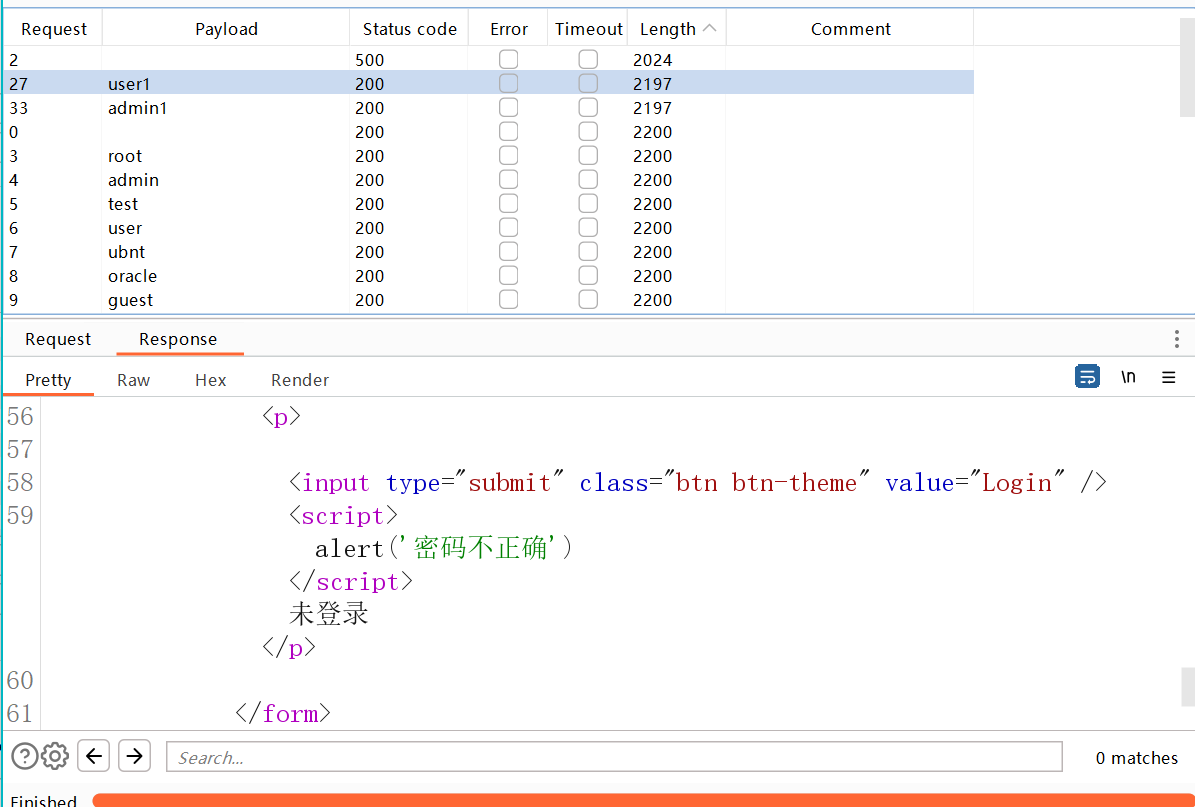

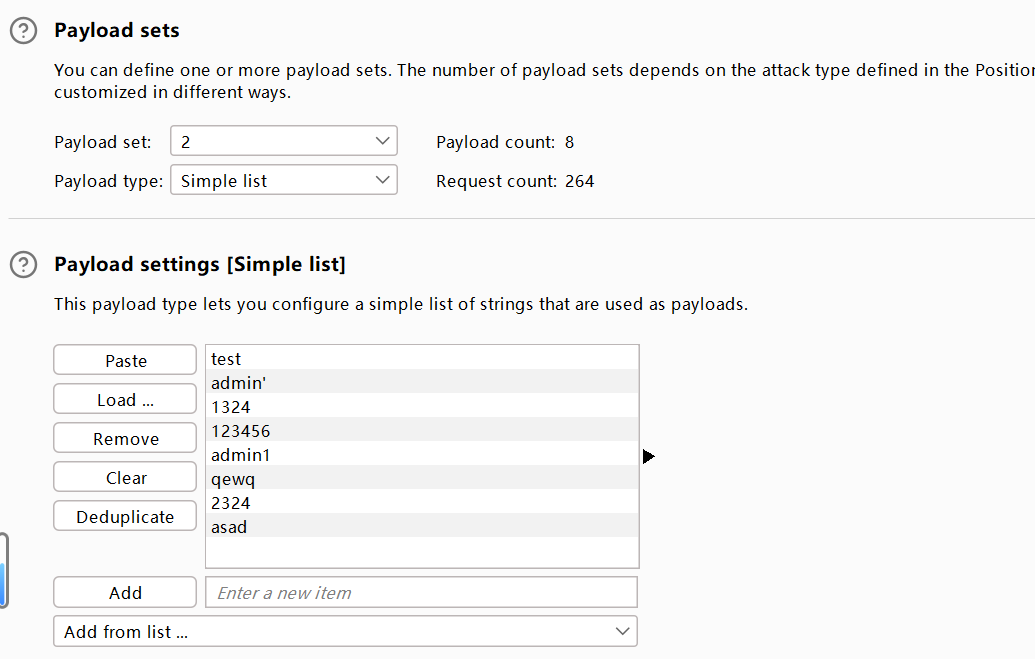

可以看到 user1 和 admin1 的长度与其他的用户名不同,证明这两个用户名是存在的。接着更换爆破模式,选择自定义爆破模式,导入密码字典,开始爆破。

结果是admin1 和 user1的长度结果不同,但都显示登录成功

成功爆破出用户名和密码

:容器运行时工具实践及 OpenStack 部署基础)