前言:在云原生技术飞速发展的今天,Kubernetes(简称 K8s)已成为容器编排领域的事实标准,而 GitOps 作为一种基于 Git 的云原生运维理念,正与 K8s 深度融合,为企业实现自动化、可追溯、可审计的应用部署与运维提供了全新路径。本文将从基础概念出发,全面剖析云原生技术、K8s 与 GitOps 的关系,结合完整的实操步骤与范例,带大家掌握 GitOps 在 K8s 环境中的落地方法。

一、核心概念解析:云原生、K8s 与 GitOps

在深入实践前,我们先理清三个核心概念的定义与关联,为后续实操奠定理论基础。

1. 云原生技术:面向云环境的技术体系

云原生技术并非单一技术,而是一套以容器化、微服务、DevOps 为核心的技术体系,旨在让应用更高效地在云环境中开发、部署、运行和扩展。其核心特征包括:

- 容器化:以 Docker 等容器技术为基础,实现应用与环境的解耦;

- 编排调度:通过 K8s 等工具实现容器的动态管理(部署、扩缩容、自愈);

- 微服务:将应用拆分为独立服务,可单独开发、部署和扩展;

- 自动化:通过 CI/CD 流水线实现从代码到部署的全流程自动化;

- 可观测性:通过日志、监控、链路追踪实现应用状态的实时感知。

2. K8s:云原生时代的 “操作系统”

Kubernetes 是 Google 开源的容器编排平台,核心作用是对容器集群进行自动化管理,解决容器部署、扩缩容、负载均衡、故障自愈等问题。其核心组件包括:

| 组件类型 | 核心组件 | 功能描述 |

|---|---|---|

| 控制平面(Master) | kube-apiserver | 所有操作的统一入口,提供 RESTful API |

| etcd | 分布式键值存储,保存 K8s 集群的所有配置数据 | |

| kube-controller-manager | 集群控制器集合(节点控制器、副本控制器等) | |

| kube-scheduler | 负责 Pod 的调度(分配到合适的节点) | |

| 节点(Node) | kubelet | 运行在每个节点,管理容器生命周期 |

| kube-proxy | 实现节点间的网络代理与负载均衡 |

3. GitOps:以 Git 为核心的运维范式

GitOps 是由 Weaveworks 提出的运维理念,核心思想是将 Git 仓库作为应用配置与部署流程的 “单一事实来源”,所有运维操作(如应用部署、配置更新)都通过 Git 提交、PR/MR(合并请求)触发,再由自动化工具同步到 K8s 集群。其核心原则包括:

- 声明式配置:所有应用状态(如 Pod 数量、服务暴露方式)都通过 YAML 等声明式文件定义;

- Git 单一源:Git 仓库存储所有配置文件,任何变更都需提交 Git 并经过审核;

- 自动化同步:通过工具(如 ArgoCD、Flux)实时监控 Git 仓库与 K8s 集群状态,自动同步差异;

- 可追溯与审计:所有变更都有 Git 提交记录,支持回滚、审计与问题定位。

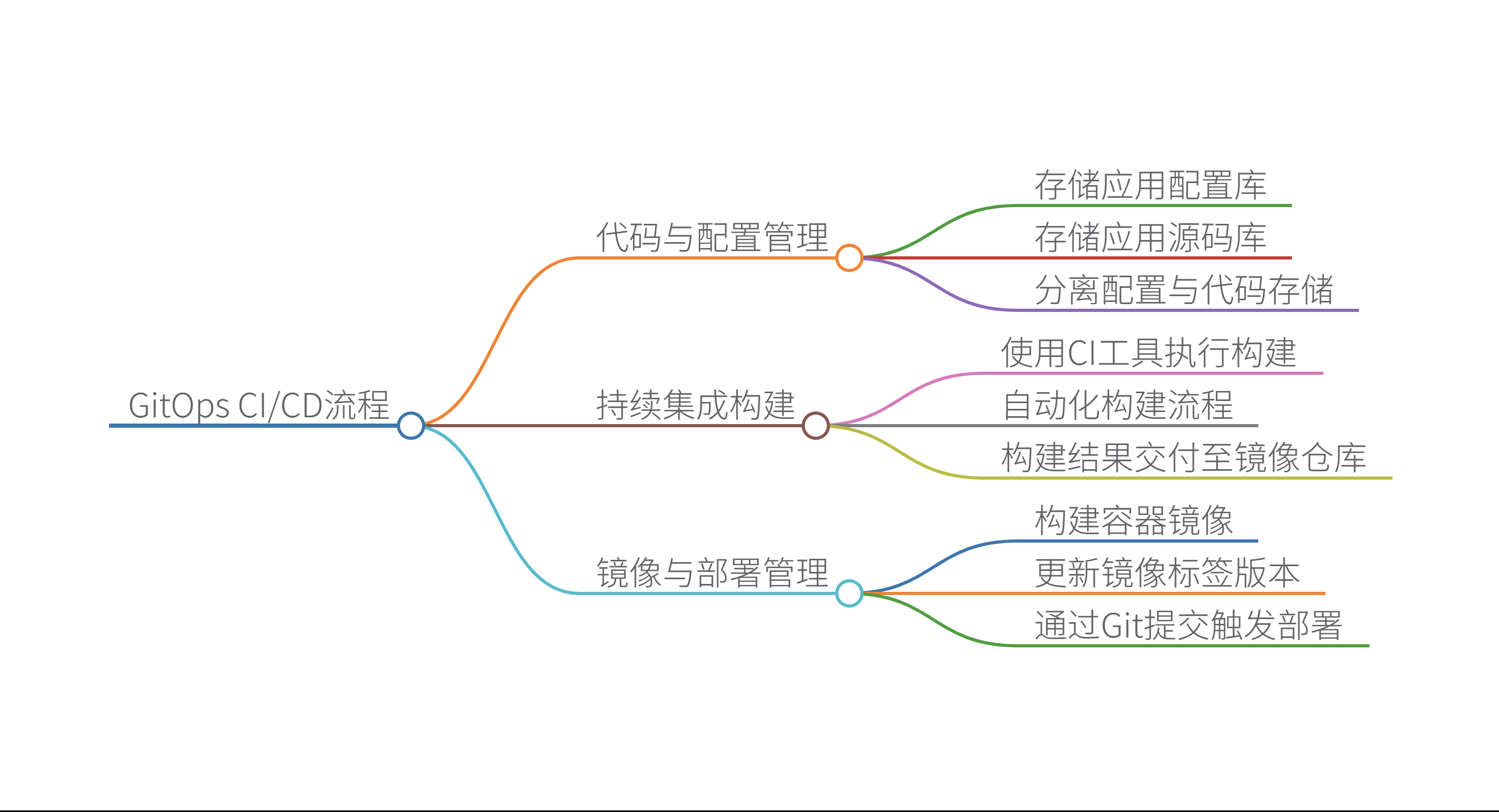

二、GitOps 在 K8s 中的实践架构

GitOps 在 K8s 环境中的核心是 “Git 仓库→同步工具→K8s 集群” 的闭环流程,典型架构如下:

架构核心组件说明:

- Git 仓库:分为 “应用源码库”(存储业务代码)和 “应用配置库”(存储 K8s 部署配置,如 Deployment、Service 的 YAML 文件);

- CI 工具:监听源码库变更,自动构建容器镜像并推送到镜像仓库,同时更新配置库中 YAML 文件的镜像版本;

- GitOps 同步工具:核心组件,持续监控配置库的 Git 变更,对比 K8s 集群当前状态与 Git 中声明的状态,自动执行部署/更新操作(如

kubectl apply); - 监控告警工具:监控 K8s 集群状态(如 Pod 运行状态、资源使用率)与同步工具状态,异常时通知运维人员。

三、实操:基于 ArgoCD 实现 K8s+GitOps 部署

下面以 “部署 Nginx 应用” 为例,通过 Minikube(本地 K8s 集群)+ GitHub(Git 仓库)+ ArgoCD(同步工具)完成完整实操,所有步骤可直接复现。

前置条件

- 安装本地工具:Docker、Minikube、kubectl、git;

- 准备 GitHub 账号:创建两个仓库(

nginx-source:源码库,nginx-config:配置库); - 安装 ArgoCD:ArgoCD 是最常用的 GitOps 同步工具,支持 Web UI 与命令行操作。

步骤 1:搭建本地 K8s 集群(Minikube)

首先通过 Minikube 启动一个单节点 K8s 集群:

# 启动Minikube集群(指定K8s版本为1.26,避免版本兼容问题)

minikube start --kubernetes-version=v1.26.0# 验证集群状态(确保所有组件正常运行)

kubectl get nodes

# 预期输出:NAME STATUS ROLES AGE VERSION

# minikube Ready control-plane 1m v1.26.0

步骤 2:部署 ArgoCD 到 K8s 集群

2.1 安装 ArgoCD

通过官方 YAML 文件部署 ArgoCD 到argocd命名空间:

# 创建argocd命名空间

kubectl create namespace argocd# 部署ArgoCD核心组件

kubectl apply -n argocd -f https://raw.githubusercontent.com/argoproj/argo-cd/stable/manifests/install.yaml# 等待组件启动(约3-5分钟,确保所有Pod状态为Running)

kubectl get pods -n argocd -w

# 预期输出:argocd-application-controller-xxxx Running

# argocd-dex-server-xxxx Running

# argocd-server-xxxx Running

2.2 暴露 ArgoCD Web UI

ArgoCD 默认不对外暴露服务,通过NodePort方式暴露(适合本地测试):

# 修改argocd-server服务类型为NodePort

kubectl patch svc argocd-server -n argocd -p '{"spec":{"type":"NodePort"}}'# 获取ArgoCD Web UI的访问地址

minikube service argocd-server -n argocd --url

# 预期输出:http://192.168.49.2:30007(IP和端口因人而异)

2.3 登录 ArgoCD

- 初始用户名:

admin; - 初始密码:存储在

argocd-initial-admin-secret密钥中,通过以下命令获取:kubectl -n argocd get secret argocd-initial-admin-secret -o jsonpath="{.data.password}" | base64 -d && echo - 打开浏览器访问步骤 2.2 获取的 URL,输入用户名和密码登录 ArgoCD Web UI。

步骤 3:创建 Git 配置库(nginx-config)

在 GitHub 上创建nginx-config仓库,存储 Nginx 的 K8s 部署配置,目录结构如下:

nginx-config/

├── deployment.yaml # 定义Nginx的Deployment

└── service.yaml # 定义Nginx的Service(暴露端口)

3.1 编写 deployment.yaml

apiVersion: apps/v1

kind: Deployment

metadata:name: nginx-deployment # Deployment名称namespace: default # 部署到default命名空间

spec:replicas: 2 # 副本数:2个Podselector:matchLabels:app: nginxtemplate:metadata:labels:app: nginxspec:containers:- name: nginximage: nginx:1.21 # 初始镜像版本(后续会更新)ports:- containerPort: 80 # Nginx默认端口resources:limits:cpu: "500m"memory: "512Mi"requests:cpu: "200m"memory: "256Mi"

3.2 编写 service.yaml

apiVersion: v1

kind: Service

metadata:name: nginx-servicenamespace: default

spec:type: NodePort # 暴露为NodePort类型,方便本地访问selector:app: nginx # 关联label为app:nginx的Podports:- port: 80 # Service端口targetPort: 80 # 映射到Pod的80端口nodePort: 30080 # 固定NodePort(需确保未被占用)

3.3 提交配置到 GitHub

# 克隆仓库到本地

git clone https://github.com/你的用户名/nginx-config.git

cd nginx-config# 创建YAML文件并提交

touch deployment.yaml service.yaml

# (复制上述内容到文件中)

git add .

git commit -m "init: add nginx deployment and service"

git push origin main

步骤 4:ArgoCD 创建应用并同步

ArgoCD 中的 “应用(Application)” 是 Git 配置库与 K8s 集群的关联载体,通过应用实现 Git 配置到 K8s 的自动同步。

4.1 通过 Web UI 创建应用

- 登录 ArgoCD Web UI,点击左侧 “New App”;

- 填写应用配置:

| 配置项 | 取值 |

|---|---|

| Application Name | nginx-app |

| Project | default |

| Sync Policy | Automatic(自动同步,Git 变更后自动部署) |

| Repository URL | https://github.com/你的用户名/nginx-config.git |

| Revision | main(Git 分支) |

| Path | .(配置文件在仓库根目录) |

| Cluster URL | https://kubernetes.default.svc(K8s 集群地址) |

| Namespace | default |

- 点击 “Create” 创建应用,ArgoCD 会自动开始同步。

4.2 通过命令行创建应用(可选)

若偏好命令行,可使用argocd客户端工具:

# 安装argocd客户端(以Linux为例)

curl -sSL -o argocd https://github.com/argoproj/argo-cd/releases/latest/download/argocd-linux-amd64

chmod +x argocd

sudo mv argocd /usr/local/bin/# 登录ArgoCD(URL为步骤2.2获取的地址)

argocd login 192.168.49.2:30007 --username admin --password 你的初始密码# 创建应用

argocd app create nginx-app \--repo https://github.com/你的用户名/nginx-config.git \--path . \--dest-server https://kubernetes.default.svc \--dest-namespace default \--sync-policy automated# 手动触发同步(自动同步可能有延迟)

argocd app sync nginx-app

4.3 验证同步结果

- ArgoCD Web UI:应用

nginx-app的状态显示为 “Synced” 和 “Healthy”; - 命令行验证:

# 查看Nginx Deployment(确保 replicas=2 且可用) kubectl get deployment nginx-deployment # 预期输出:READY UP-TO-DATE AVAILABLE AGE # 2/2 2 2 1m# 查看Nginx Pod(确保状态为Running) kubectl get pods -l app=nginx # 预期输出:NAME READY STATUS RESTARTS AGE # nginx-deployment-xxxx-xxxx 1/1 Running 0 1m # nginx-deployment-xxxx-xxxx 1/1 Running 0 1m# 访问Nginx服务(通过Minikube暴露的地址) minikube service nginx-service --url # 预期输出:http://192.168.49.2:30080 # 打开浏览器访问该地址,可看到Nginx默认页面

步骤 5:GitOps 更新实践(升级 Nginx 版本)

GitOps 的核心优势是 “Git 变更驱动部署”,下面通过修改 Git 配置库中的镜像版本,实现 Nginx 的无缝升级。

5.1 修改 Git 配置库中的镜像版本

# 编辑deployment.yaml,将镜像版本从1.21改为1.23

vim nginx-config/deployment.yaml

# 修改:image: nginx:1.23# 提交变更到GitHub

cd nginx-config

git add deployment.yaml

git commit -m "update: nginx image to 1.23"

git push origin main

5.2 验证自动更新

- ArgoCD Web UI:应用

nginx-app会自动检测到 Git 变更,触发同步,状态短暂变为 “OutOfSync” 后恢复 “Synced”; - 命令行验证:

# 查看Deployment的镜像版本(已更新为1.23) kubectl get deployment nginx-deployment -o jsonpath="{.spec.template.spec.containers[0].image}" # 预期输出:nginx:1.23# 查看Pod滚动更新(旧Pod被删除,新Pod创建) kubectl get pods -l app=nginx -w # 预期输出:旧Pod状态变为Terminating,新Pod状态变为Running

5.3 回滚实践(如需回滚到 1.21 版本)

若新版本出现问题,只需将 Git 配置库中的镜像版本改回 1.21 并提交,ArgoCD 会自动回滚:

# 编辑deployment.yaml,恢复image: nginx:1.21

git add deployment.yaml

git commit -m "rollback: nginx image to 1.21"

git push origin main# 验证回滚结果

kubectl get deployment nginx-deployment -o jsonpath="{.spec.template.spec.containers[0].image}"

# 预期输出:nginx:1.21

四、GitOps+K8s 的核心优势与常见问题

1. 核心优势

- 一致性与可追溯:所有部署操作都基于 Git,每一次变更都有提交记录,支持审计与问题定位;

- 自动化与效率提升:无需手动执行

kubectl apply,Git 变更触发自动部署,减少人工操作; - 环境一致性:开发、测试、生产环境的配置都存储在 Git 中,通过分支管理(如

dev/test/prod)实现环境统一; - 安全合规:通过 Git 的 PR/MR 审核机制,控制配置变更权限,避免未授权操作;

- 故障快速恢复:只需回滚 Git 提交,即可快速将 K8s 集群恢复到历史稳定状态。

2. 常见问题与解决方案

| 问题场景 | 原因分析 | 解决方案 |

|---|---|---|

| ArgoCD 同步失败 | 1. Git 仓库地址错误;2. K8s 权限不足;3. YAML 语法错误 | 1. 检查 Repository URL 是否正确;2. 给 ArgoCD 绑定 cluster-admin 权限;3. 通过kubectl apply --dry-run验证 YAML |

| 镜像拉取失败 | 1. 镜像仓库无权限;2. 镜像标签不存在 | 1. 在 K8s 中创建ImagePullSecret;2. 检查 CI 构建是否成功推送镜像 |

| 配置冲突(多环境) | 不同环境(如 dev/prod)的配置重复维护 | 使用 Kustomize 或 Helm 管理多环境配置(如base目录存通用配置,overlays/dev存环境差异配置) |

| 同步延迟 | ArgoCD 默认同步间隔为 3 分钟 | 1. 缩短同步间隔(修改 Application 的syncPolicy.refreshInterval);2. 配置 Git Webhook 触发即时同步 |

五、未来趋势:GitOps 与云原生技术的进一步融合

随着云原生技术的发展,GitOps 正朝着以下方向演进:

- 多集群管理:通过 ArgoCD 的 “Cluster Secret” 或 Flux 的 “Multi-Cluster” 功能,实现一套 Git 配置管理多个 K8s 集群(如边缘集群、跨云集群);

- AI 辅助运维:结合 AI 工具(如 Prometheus Alertmanager + AI 分析),自动识别异常配置并提出优化建议;

- 安全左移:将镜像扫描、配置合规检查(如 OPA Gatekeeper)集成到 GitOps 流程中,在配置提交阶段拦截不安全操作;

- 无状态化 GitOps:通过 Git 存储 “配置模板”,结合动态参数(如环境变量、Secret),避免敏感信息(如密码)存入 Git。

六、总结

在云原生技术体系中,K8s 提供了容器编排的 “骨架”,而 GitOps 则赋予了 K8s “自动化运维的灵魂”。通过本文的概念解析与实操实践,我们可以看到:GitOps 不仅是一种工具组合,更是一种 “以 Git 为中心” 的运维理念 —— 它将复杂的 K8s 部署流程转化为简单的 Git 操作,让运维更高效、更可靠、更安全。

对于企业而言,落地 GitOps 的关键在于:规范 Git 仓库管理(分源码库/配置库)、选择合适的同步工具(如 ArgoCD)、建立 PR/MR 审核机制。随着实践的深入,你会发现 GitOps 不仅能提升运维效率,更能推动 DevOps 与云原生技术的深度融合,为业务快速迭代保驾护航。

如果在实操过程中遇到问题,欢迎在评论区交流,也可以分享你的 GitOps 落地经验!