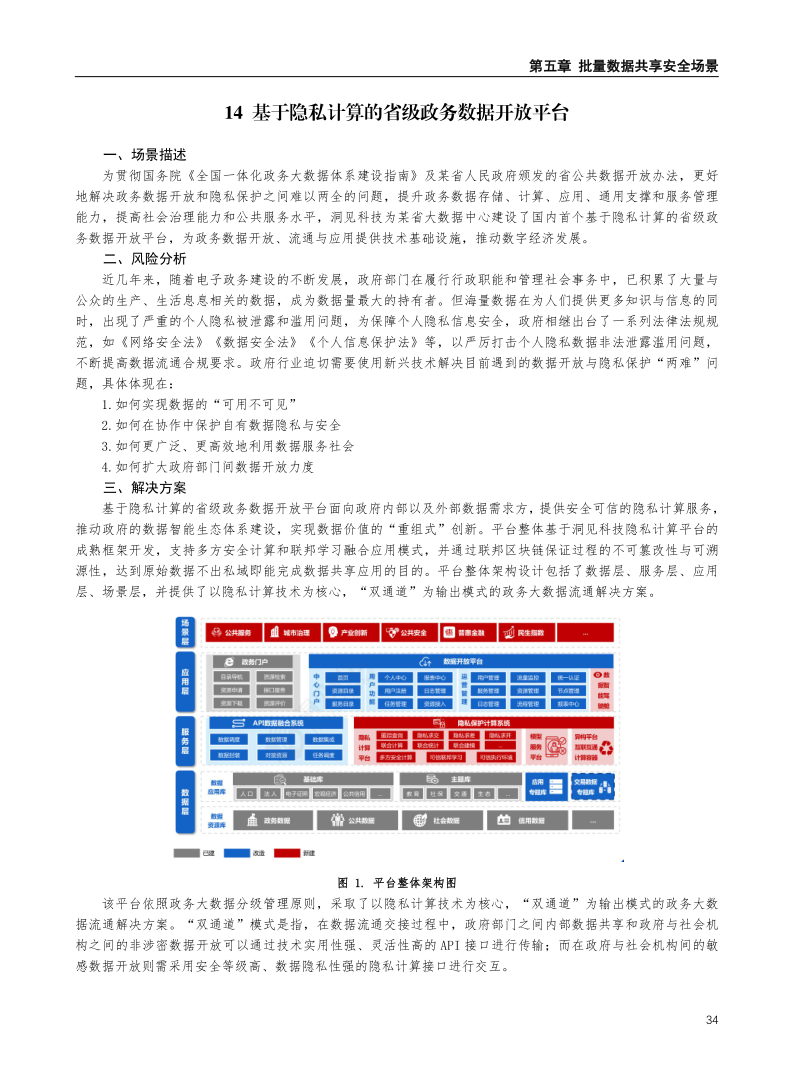

《2024 数据安全典型场景案例集》聚焦政务数据安全,覆盖数据细粒度治理、授权运营、接口安全、系统接入、批量数据共享、使用侧监管、风险监测、账号管控、第三方人员管理、密码应用等十大典型场景,剖析各场景风险并提供技术方案,如基于 AI 的数据分类分级、零信任安全接入、芯片级隐私计算、API 多重监管审计等,强调通过技术工具与管理流程结合,实现数据全生命周期安全防护,助力政务数据合规流通与价值释放,为数字政府建设提供安全保障。

详细总结

一、核心场景与技术方案

本书聚焦政务数据安全十大典型场景,结合技术工具与管理流程,构建全生命周期防护体系:

- 数据细粒度治理

- 痛点:数据分类分级滞后、敏感数据识别依赖人工

- 方案:

- 开发AI 数据资产管理系统,通过机器学习 + 自然语言处理(NLP)自动识别敏感数据,支持结构化 / 非结构化数据分类分级,自动化识别率达 96%。

- 部署数据1库网关,实现细粒度权限控制,限制特权用户访问,动态脱敏技术确保 “数据可用不可见”。

- 数据授权运2营安全

- 核心需求:原始数据不出域,合规开发利用

- 技术:

- 构建公共数据授权运营平台,采用隐私计算(如多方安全计算、联邦学习)+ 区块链存证,实现 “数据可用不可见”。

- 案例:某省政务数据开放平台通过联邦学习联合水电数据,群租房预测模型准确率提升 20%。

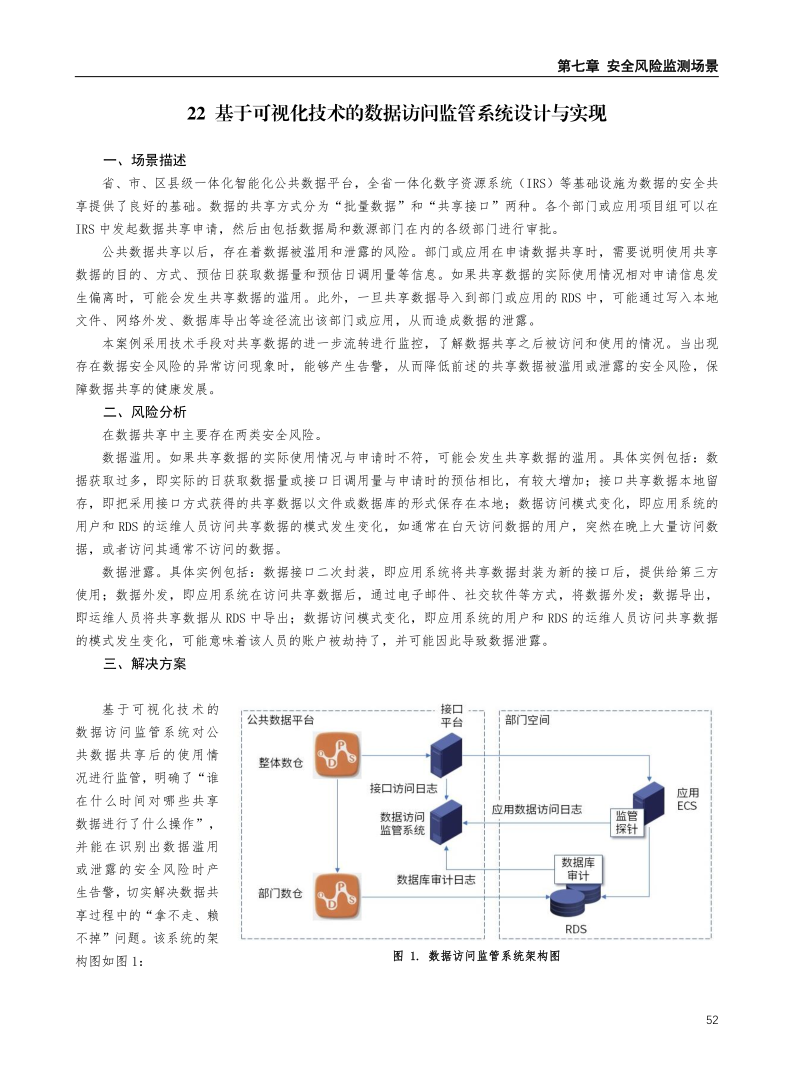

- API 接口8安全管理

- 风险:接口二次封装、越权调用、数据泄露

- 方案:

- 全流量监测:通过 API 网关采集流量,分析接口调用频率、参数合规性,识别异常行为(如批量数据导出)。

- 自动化审计:部署 API 风险监测系统,对二次封装行为实时告警,某区政务网拦截高危操作 42 次 / 周。

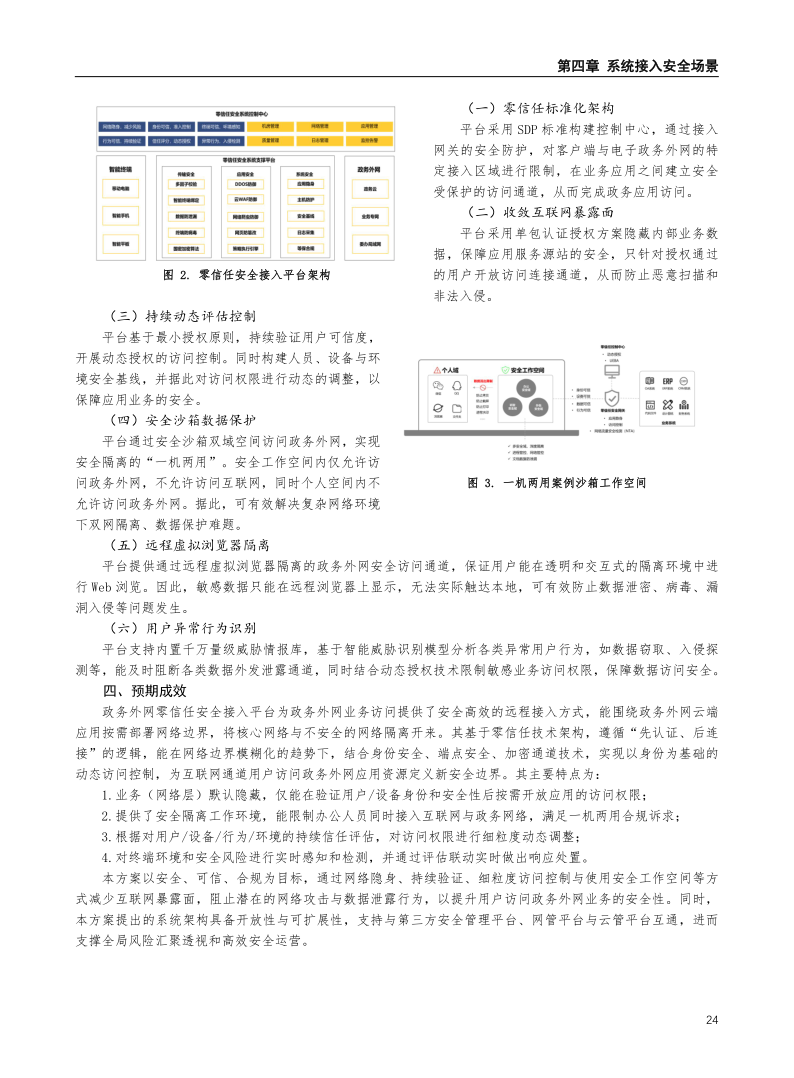

- 系统接入安3全

- 零信任架构:

- 采用单包认证(SPA)+ 动态授权,用户需通过多因素认证(如浙政钉扫码 + USBKey)接入政务外网。

- 虚拟桌面技术实现 “数据不落地”,终端操作仅通过视频流传输,防止敏感数据本地留存。

- 零信任架构:

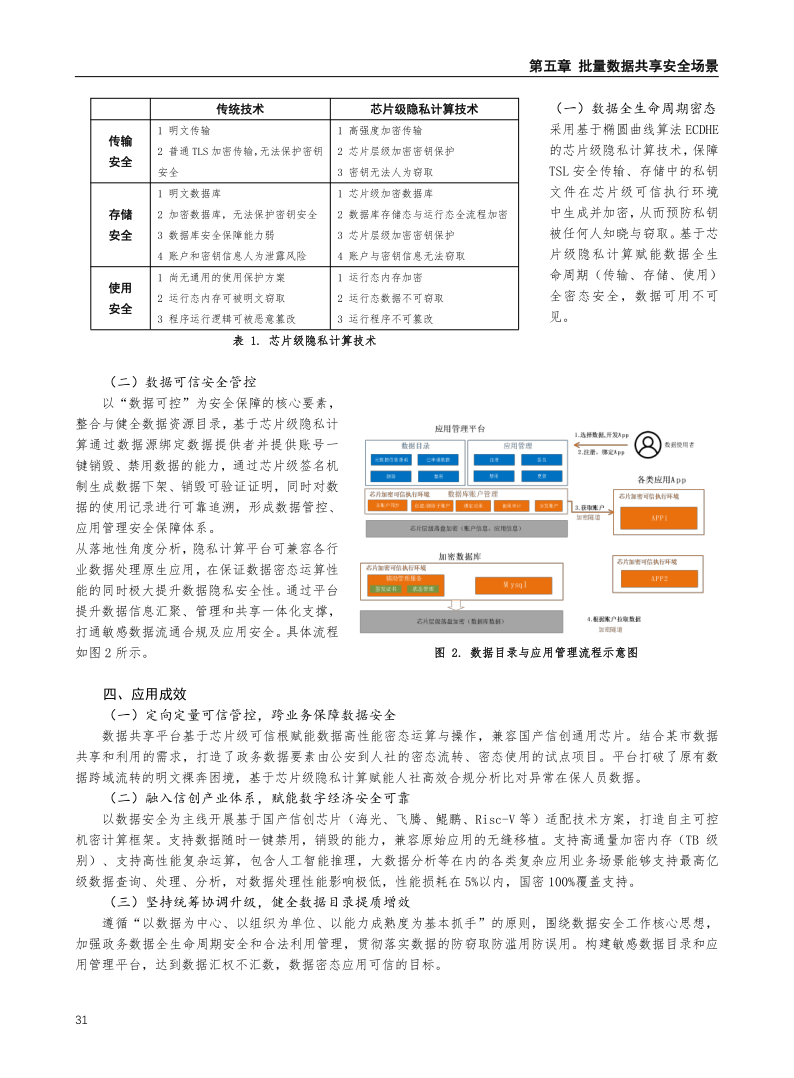

- 批量数据共4享安全

- 隐私计算技术:

- 芯片级隐私计算平台(如 Sophon P²C)支持密态数据计算,性能损耗<5%,兼容国产信创芯片。

- 云沙箱隔6离环境确保第三方开发人员无法直接接触原始数据,实现 “数据可见不可得”。

- 隐私计算技术:

二、关键技7术与成效对比

| 技术方向 | 典型方案 | 核心成效 |

| 数据分类分级 | AI 识别 + 人工辅助 | 自动化处理 11097 个数据字段,分类准确率 96% 1 |

| 隐私计算 | 联邦学习 + 多方安全计算 | 某省政务数据联合建模,AUC 提升 20%,数据零泄露 8 |

| 零信任接入 | 动态授权 + 虚拟桌面 | 终端违规外联拦截率 100%,跨网攻击事件减少 90% 5 |

| API 安全监测 | 流量镜像 + UEBA 模型 | 日均监测 12.1 万条日志,异常告警准确率>90% 3 |

| 第三方人员管理 | 红黄绿区权限 + 全流程审计 | 覆盖 27 名第三方人员,账号权限回收时效提升 80% 12 |

| 密码应用 | SM2/SM4 算法 + 密钥管理 | 国密合规率 100%,数据存储加密覆盖 95% 敏感字段 13 |

三、管理与合规创新

- 制度流程:建立 “申请 - 审批 - 使用 - 审计” 全流程规范,如第三方人员入场需签署保密协议,离场权限秒级回收。

- 技术融合:10AI 与安全技术联动(如机器学习识别异常行为、区块链存证审计日志),实现风险 “发现 - 响应 - 处置” 闭环。

- 合规落地:符合《数据安全法》《个人信息保护法》要求,案例中政务平台数据泄露事件发生率下降至零。

9关键问题与答案

- Q:如何解决政务数据跨部门共享中的隐私泄露风险?

A:采用隐私计算技术(如联邦学习、多方安全计算),在不共享原始数据的前提下联合建模。例如,某省通过纵向联邦学习融合水电数据,群租房预测模型准确率提升 20%,全程无明文数据流出。 - Q:如何应8对 API 接口滥用与二次封装风险?

A:部署API 全流量监测系统,通过流量镜像分析接口调用行为,设置调用频率阈值与敏感数据规则。例如,某区政务网通过 API 网关拦截 42 次高危操作 / 周,并通过区块链技术实现违规行为溯源。 - Q:第三方3人员访问政务数据如何确保安全?

A:实施 **“红黄绿区” 权限管理 + 虚拟桌面隔离 **:- 绿区(公共办公)默认开放,黄区(重要区域)需二次审批,红区(核心数据)仅限授权人员访问。

- 第三方人员通过虚拟桌面访问数据,操作行为全程审计,数据不落地存储,离场后权限即时回收。

)

) 需要写成这种:(sort > (pair (list 3 2))))

失效?一行命令解决)

![[paddle]paddle2onnx无法转换Paddle3.0.0的json格式paddle inference模型](http://pic.xiahunao.cn/[paddle]paddle2onnx无法转换Paddle3.0.0的json格式paddle inference模型)

)