《计算机网络基础知识全解析:从协议模型到通信实践》

在数字化时代,计算机网络是信息传递的基石,从日常浏览网页到企业数据交互,都离不开网络协议的规范与支撑。本文将系统梳理计算机网络的核心知识,从通信模型到具体协议实践,帮你构建完整的网络知识框架。

一、通信模型

1. 协议的必要性

用人际对话类比理解网络协议:

- 协议 ≈ 语言(共同遵循的规则),通信 ≈ 聊天(交互行为),数据 ≈ 内容(传递的信息)。

- 若“协议(语言)不一致”(如A说“你好”、B说“Hello”),则无法沟通;若“协议(语言)一致”(如A和C用同一种语言对话),则通信自如。

在计算机网络中,协议是数据传输的“约定”:

- 定义数据格式、传输规则,让网络设备统一遵循。

- 打破差异(不同厂商设备、CPU、操作系统),只要协议相同,就能实现跨设备/系统通信。

2. 协议分层的原因与意义

(1)为什么分层?

网络通信过程高度复杂:数据需以电子信号穿越介质,抵达目标后再还原为可阅读形式。为降低设计复杂度,将协议拆分为多层(“分层设计”)。

(2)分层的意义

- 模块独立:通信服务层的设计可“屏蔽差异”(如不依赖具体传输线路、硬件接口,或用户应用需求)。

- 简化与兼容:让网络操作更简单,促进不同厂商设备“互操作”,推动标准化。

- 灵活稳定:各层功能独立,一层变化不影响其他层,易学习、易维护。

简言之:协议是网络通信的“通用语言”,解决设备互通问题;分层是应对通信复杂性的“拆解思路”,让设计、维护更高效。

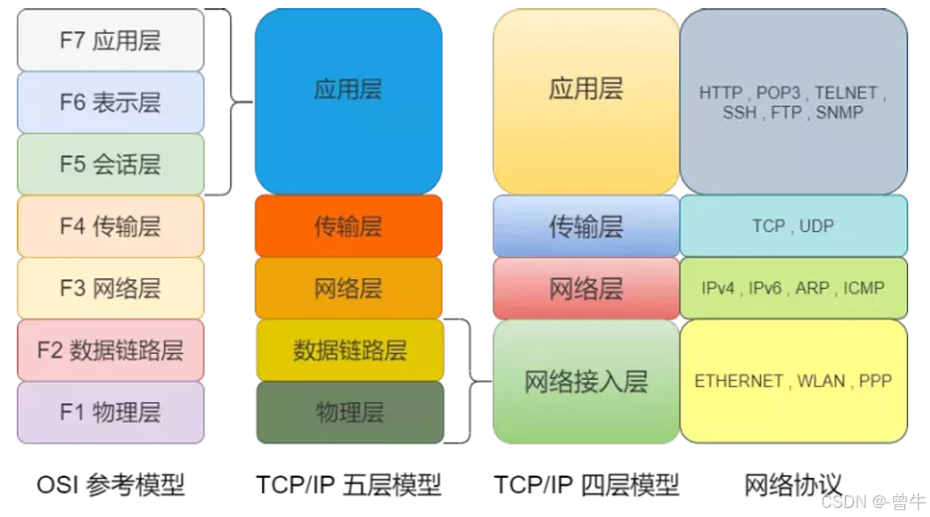

3. OSI模型

OSI模型将网络分为七层,由下到上依次为:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。

| OSI 分层 | 名称 | 主要功能 | 典型实例 / 协议 |

|---|---|---|---|

| 第 1 层 | 物理层 | 负责比特流传输(0/1 信号),定义物理接口、电气特性、介质连接规范 | EIA/TIA-232、V.35、RJ45、光纤标准 |

| 第 2 层 | 数据链路层 | 封装成数据帧,通过 MAC 地址访问介质,实现错误检测与修正(如重传) | 802.3(以太网)、HDLC、PPP、FR |

| 第 3 层 | 网络层 | 提供逻辑地址(如 IP 地址),负责路由选路,实现不同网络间的数据转发 | IP、ICMP、IGMP、OSPF |

| 第 4 层 | 传输层 | 保障端到端传输可靠性(或按需选择不可靠),实现错误检测、流量控制 | TCP(可靠)、UDP(不可靠) |

| 第 5 层 | 会话层 | 管理应用会话(建立、维持、断开),实现会话同步、资源分配 | 操作系统会话调用、RPC、NetBIOS |

| 第 6 层 | 表示层 | 处理数据表现形式(加密/解密、压缩/解压缩、编码转换),统一格式便于交互 | ASCII、EBCDIC、JPEG、SSL/TLS |

| 第 7 层 | 应用层 | 直接为用户/应用程序提供服务,定义交互接口(如文件传输、远程登录、浏览) | HTTP、Telnet、FTP、SMTP、DNS |

4. TCP/IP模型

TCP/IP模型是实际网络中广泛应用的协议栈,通常简化为四层(与OSI模型对应关系如下):

二、传输介质

1. 企业千兆以太网的传输介质

企业部署千兆以太网时,常用传输介质为:

- 双绞线(如超五类、六类线):适合短距离传输(典型100米内),成本低、易部署,满足桌面接入、楼层内组网需求。

- 光纤(单模/多模):适合长距离、高带宽场景(如楼宇间、园区骨干),抗干扰强、传输稳定,支持更远距离和更高速率扩展。

- 串口电缆:不用于以太网,多为串行通信(如传统设备调试),与以太网标准不兼容。

2. 冲突域的定义与解决

- 定义:共享信道中,多个设备同时发送数据可能引发信号冲突的区域。冲突会导致数据出错、重传,降低网络效率(如早期集线器组网,所有端口共享一个冲突域)。

- 解决:使用交换机隔离冲突域——交换机每个端口对应独立冲突域,设备仅在自身端口“竞争”,大幅减少冲突,提升网络并发能力。

3. CSMA/CD 机制(载波侦听多路访问/冲突检测)

(1)核心作用

解决共享式网络(如早期集线器组网的以太网)中信号冲突问题,让多个设备有序使用共享信道。

(2)工作过程(4步)

- 先听后发:终端检测线路状态,空闲则发送,忙则等待(延时由退避算法决定)。

- 边发边听:发送时持续检测,若遇其他设备同时发送则产生冲突。

- 冲突停发:检测到冲突后立即停发,并发送阻塞信息强化冲突信号,让其他站点尽早察觉。

- 随机重发:等待随机时间后重发(避免再次冲突,延时由退避算法决定)。

(3)原理总结

“先听后发,边发边听,冲突停发,随机延迟后重发”,本质是共享网络的“竞争信道规则”。

(4)应用现状

现代网络多采用全双工交换模式(设备可同时收发数据,无需竞争信道),且交换机隔离冲突域,因此CSMA/CD已逐渐淘汰,仅存于早期共享式网络(如老旧集线器组网)的理论参考。

三、企业网络

(1)内网常用IP

192.168..(C段):支持253台主机(地址范围2-254)

10.10..:深层内网常用(如10.10.1.)

172.16..*:注意阿里云172开头IP可能为公有IP

(2)通信过程示例

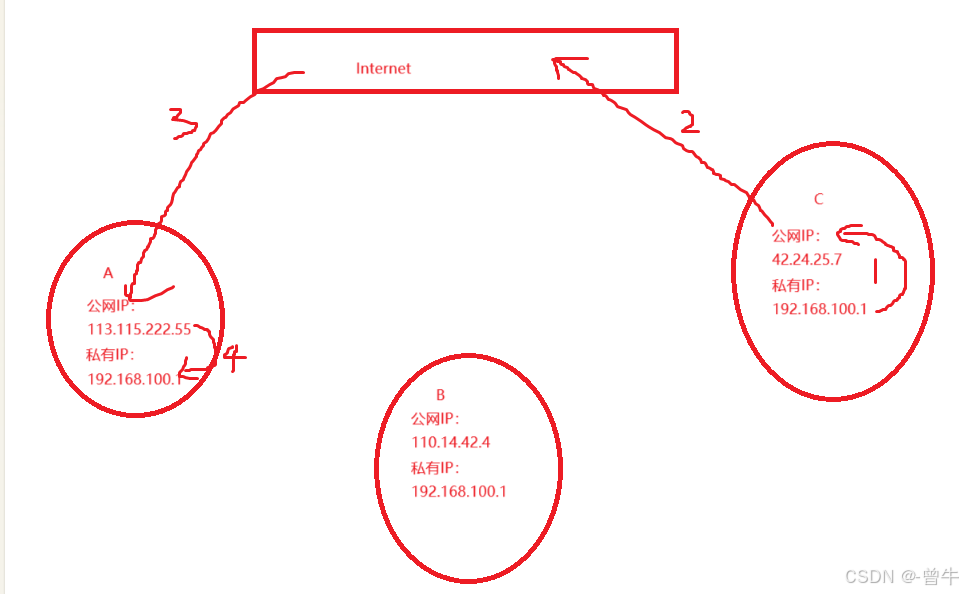

1. A与C之间的通信

解释:C与A通信时,先经各自网关做网络地址转换(NAT),将私有IP换为公网IP;数据包在Internet中靠路由协议转发,对方网关再反向转换,将公网IP换回私有IP,实现跨内网双向交互。

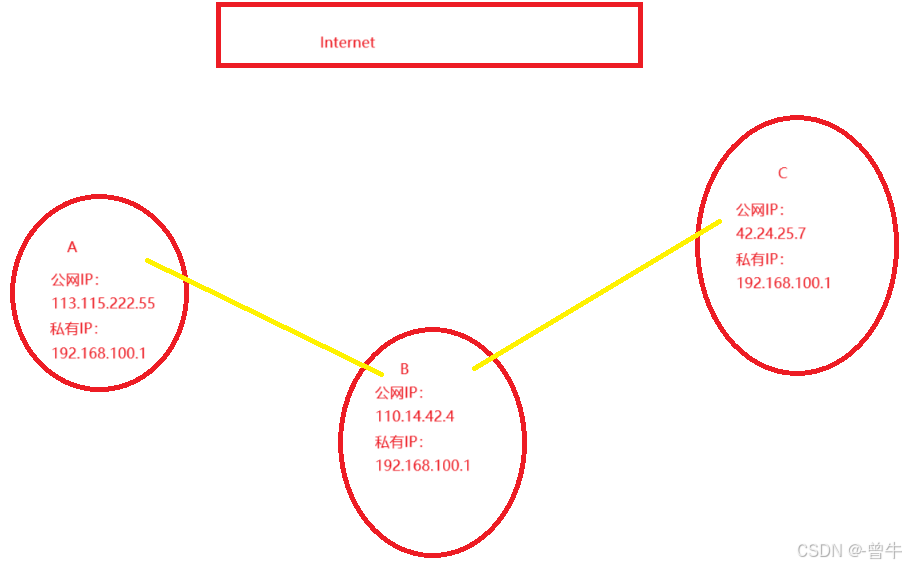

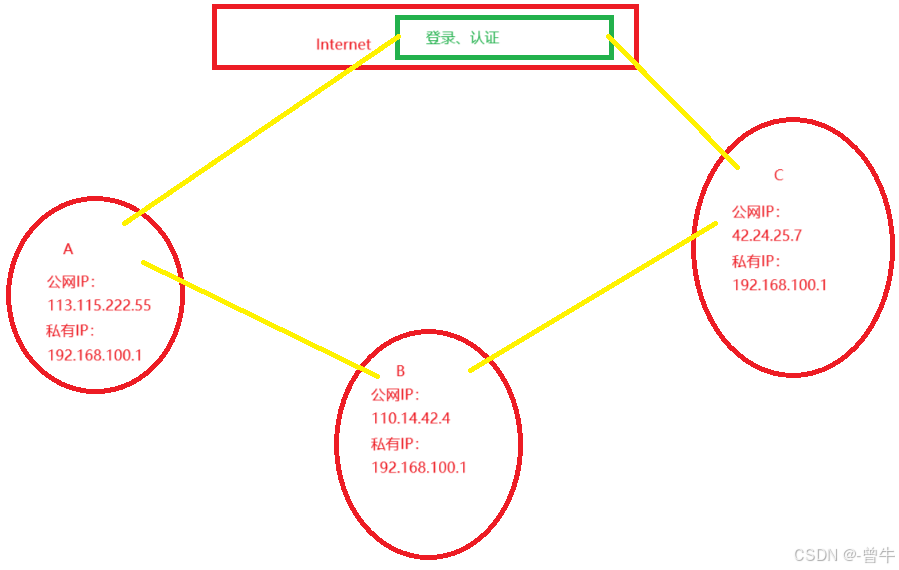

2. A、B和C之间的通信

方法一:专线网络

通过物理专线直接连接,费用高,适用于大型企业或重要信息传输。

方法二:VPN虚拟网络

通过VPN设备和账号登录构建虚拟专用网络,成本低但需注意设备漏洞和账号安全。

(3)补充:端口映射与隧道技术

一、端口映射(Port Mapping)

- 核心概念:通过NAT技术将外部端口请求转发到内网指定设备的对应端口,实现外网对内网服务的访问(如公网IP:8080→内网192.168.1.2:80)。

- 实现方式:

- 静态映射:手动配置固定端口对应关系,适用于长期服务(如企业OA)。

- 动态映射:通过地址池分配端口,支持多设备共享公网IP(如IPv6设备通过IPv4端口访问外网)。

- 典型应用:远程访问内网文件服务器、绕过网络限制。

二、搭建隧道(Tunnel Building)

- 核心概念:通过封装协议在公共网络中创建逻辑通道,实现安全传输或跨协议通信(如SSH隧道、VPN隧道、GRE隧道)。

- 实现方式:

- SSH隧道:本地/远程/动态端口转发(如

ssh -L 本地端口:目标IP:目标端口 远程服务器)。 - OpenVPN:生成证书、配置服务器与客户端,通过TLS握手建立加密通道。

- SSH隧道:本地/远程/动态端口转发(如

三、两者对比与结合

| 维度 | 端口映射 | 隧道技术 |

|---|---|---|

| 核心功能 | 实现跨网络的端口访问 | 构建安全通道或跨协议通信 |

| 安全性 | 依赖防火墙,本身不加密 | 通常含加密机制(如SSH、IPSec) |

| 典型场景 | 外网访问内网Web服务 | 远程办公、数据加密传输、跨协议组网 |

四、终端间的通信

(1)帧

数据链路层控制数据帧在物理链路上传输。

a)帧格式

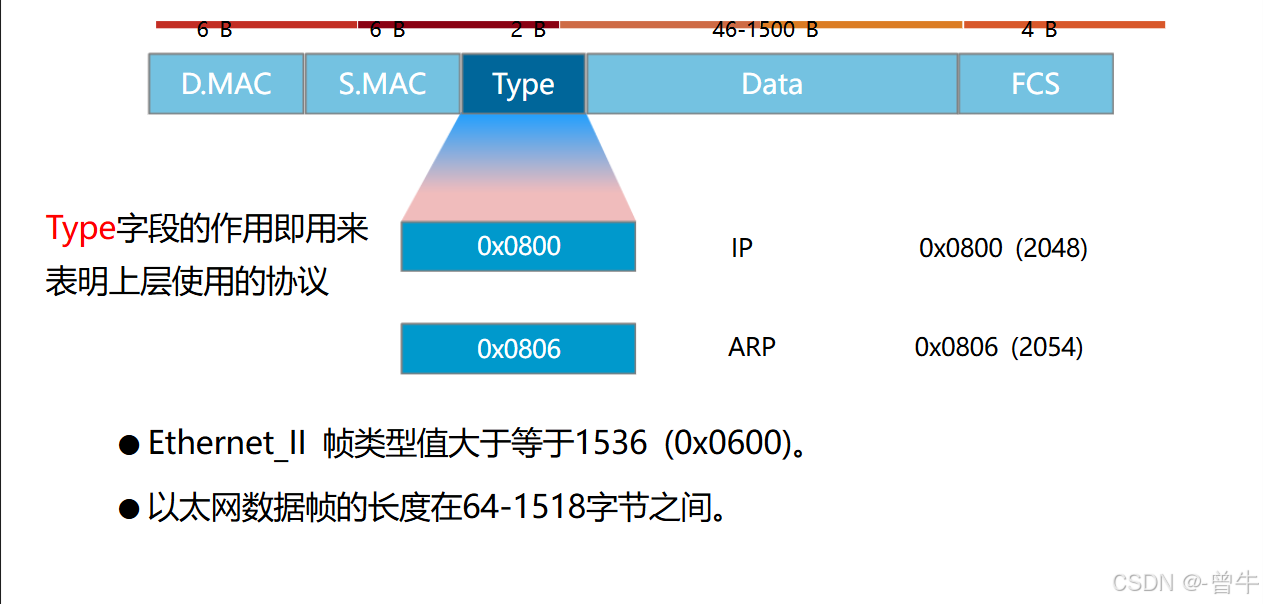

Ethernet_II是以太网经典帧格式,结构如下:

| 字段名称 | 长度(字节) | 作用说明 |

|---|---|---|

| D.MAC | 6 | 目的设备MAC地址,标识接收方 |

| S.MAC | 6 | 源设备MAC地址,标识发送方 |

| Type | 2 | 标识上层协议类型(如0x0800=IP,0x0806=ARP) |

| Data | 46-1500 | 承载网络层及以上数据(如IP包、ARP报文) |

| FCS | 4 | 帧校验序列(CRC),检测传输错误(如比特翻转) |

b)数据帧传输

基于MAC地址的传输方式分为三类:

- 单播:一对一通信,目标MAC第8位为0(如

7a:3b:5c:1d:2e:4f),交换机通过MAC表精准转发(如浏览器访问服务器)。 - 组播:一对多订阅式通信,目标MAC第8位为1(如

01:00:5e:00:00:01),仅加入组播组的主机接收(如视频会议)。 - 广播:一对多全网通知,目标MAC为

FF-FF-FF-FF-FF-FF,同一网段所有主机强制接收(如ARP请求、DHCP配置)。

五、传输层协议TCP

TCP是面向连接的传输层协议,提供可靠传输服务。

(1)常见端口

TCP端口号范围065535,01023为知名端口:

| 端口号 | 服务/协议 | 说明 |

|---|---|---|

| 22 | SSH | 加密远程登录(替代Telnet) |

| 80 | HTTP | 明文网页访问 |

| 443 | HTTPS | HTTP+TLS加密(安全网页传输) |

| 25/587 | SMTP | 邮件发送(587为现代加密备用端口) |

| 110 | POP3 | 从服务器下载邮件 |

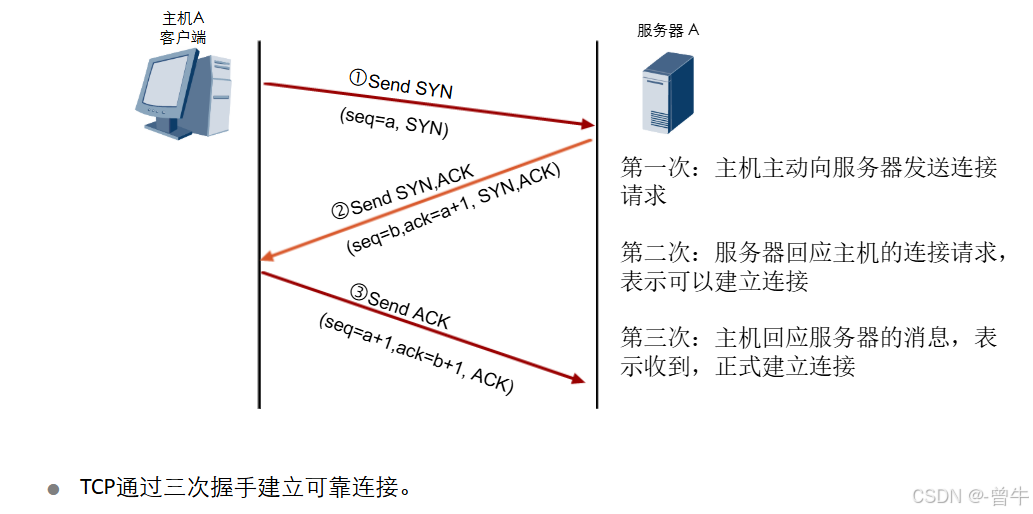

(2)三次握手

过程:

- 客户端发送SYN包请求连接(seq=x)。

- 服务器回复SYN+ACK(seq=y, ack=x+1)。

- 客户端回复ACK(seq=x+1, ack=y+1),连接建立。

(3)丢包

- 原因:客户端发送过快超过服务器处理阈值、缓存区溢出漏洞等。

- 现象:扫描结果不一致(部分包丢失)。

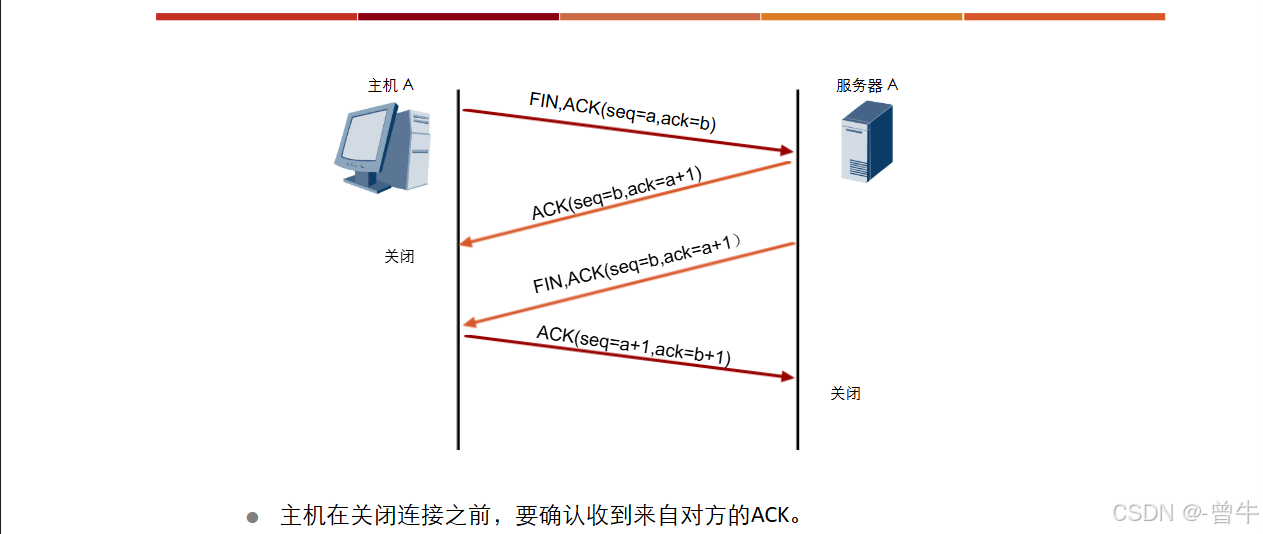

(4)四次挥手

过程:

- 客户端发送FIN包请求关闭(进入FIN_WAIT_1)。

- 服务器回复ACK(进入CLOSE_WAIT,客户端进入FIN_WAIT_2)。

- 服务器发送FIN包(进入LAST_ACK)。

- 客户端回复ACK(进入超时等待,服务器收到后关闭连接)。

六、传输层协议UDP

UDP是无连接的传输协议,不可靠但传输高效(适合视频流等场景)。

(1)常见端口

| 端口号 | 服务/协议 | 说明 |

|---|---|---|

| 53 | DNS | 域名解析(UDP更常用) |

| 67/68 | DHCP | 服务器/客户端动态分配IP |

| 123 | NTP | 网络时间同步 |

| 5060 | SIP | VoIP电话信令协商(建立/销毁通话) |

七、网络层协议ICMP

ICMP用于传递差错、控制、查询(如ping)等信息。

(1)常见功能

- 差错检测:Echo Request(ping请求)和Echo Reply(ping响应)诊断网络连通性。

- 重定向:路由器告知主机更优路径(如内网主机访问外网时,网关指引更短路由)。

- Tracert:通过ICMP超时消息追踪数据包传输路径(显示每一跳路由)。

(2)ARP攻击与防御

攻击逻辑

攻击机伪造ARP报文篡改网络ARP缓存,实现断网或中间人攻击:

- 冒充主机欺骗网关:让网关将目标主机流量发往攻击机。

- 冒充网关欺骗主机:让主机将流量发往攻击机(劫持数据)。

检测与防御

- 检测:用XARP_CHS、Wireshark识别“IP-MAC不匹配”的异常ARP报文。

- 防御:静态绑定IP-MAC、交换机开启ARP校验(如DAI)、定期审计ARP缓存。

总结

计算机网络是一个多层协作的复杂系统,从物理层的信号传输到应用层的服务交互,每一层都有其核心协议与机制。理解OSI/TCP模型、TCP/UDP/ICMP等协议的工作原理,以及冲突域、ARP攻击等实际问题的解决方法,是构建和维护可靠网络的基础。希望本文能为你梳理网络知识体系,助力深入学习与实践。

)

)

深入解析)

)