一、 内容审计需求背景

1.网络安全法要求

- 明确责任人:制定内部安全管理制度和操作规程,落实安全保护责任。

- 监测、记录并保留日志:采取监测、记录网络运行状态、网络安全事件的技术措施,并按照规定留存相关网络日志不少于六个月。

- 采取防范保护措施:防范计算机病毒和网络攻击、网络侵入等。

- 数据分类、备份和加密:实施数据分类、重要数据备份和加密等措施。

- 其他法律义务:履行法律、行政法规规定的其他义务。

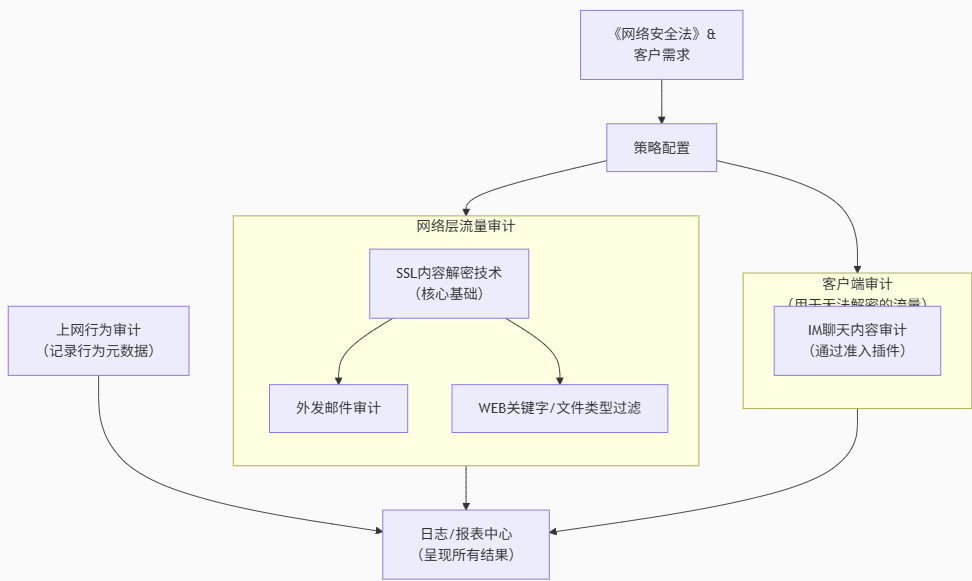

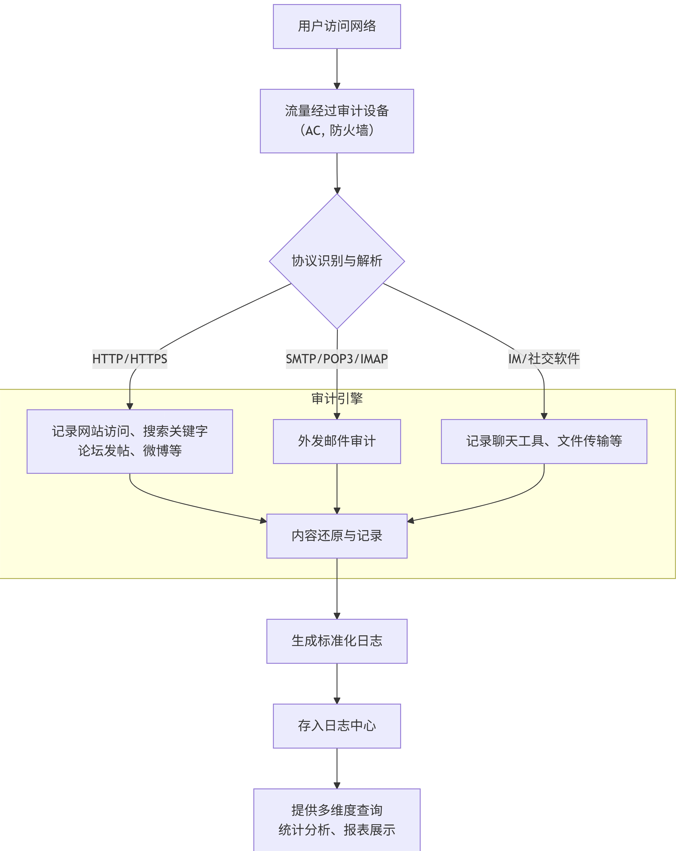

二、上网行为审计技术

1. 核心概念

上网行为审计是指对组织内部用户在网络上的所有活动进行记录、分析和追溯的技术。其核心价值在于 “行为可视化” 和 “事后可追溯”。

2.日志

2.1 日志中心

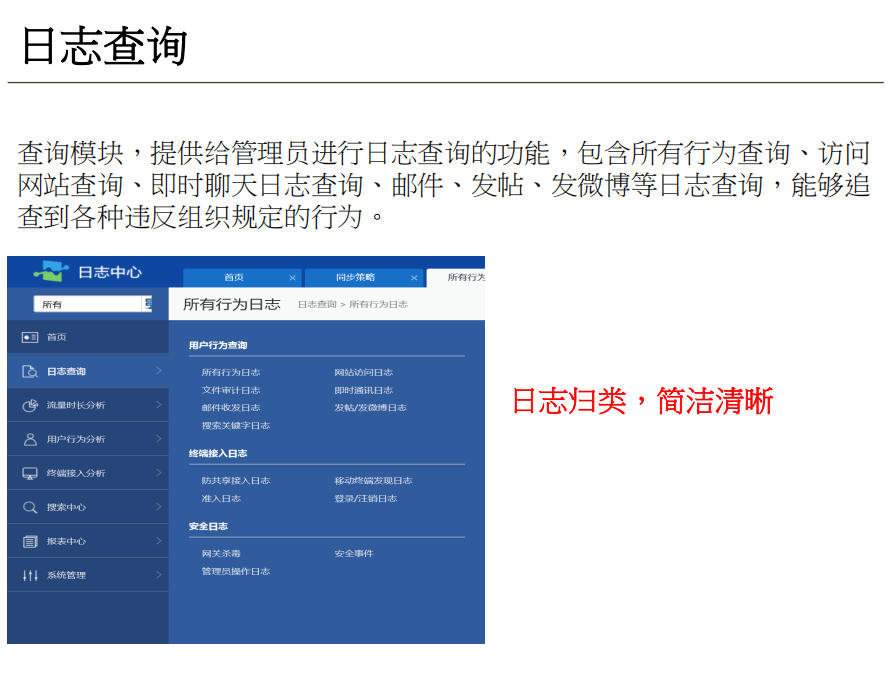

日志中心可本地或远程存储日志,供查询历史上网行为日志。日志查询模块为管理员提供功能,能查询所有行为、网站访问、即时聊天等各类日志,可追查违规行为,日志归类清晰。能查询所有行为日志(不显示内容),还可按指定时间、用户、组、应用等参数,或源区域、终端类型、目的IP等其他参数过滤查询。

2.1 日志查询

3.统计分析

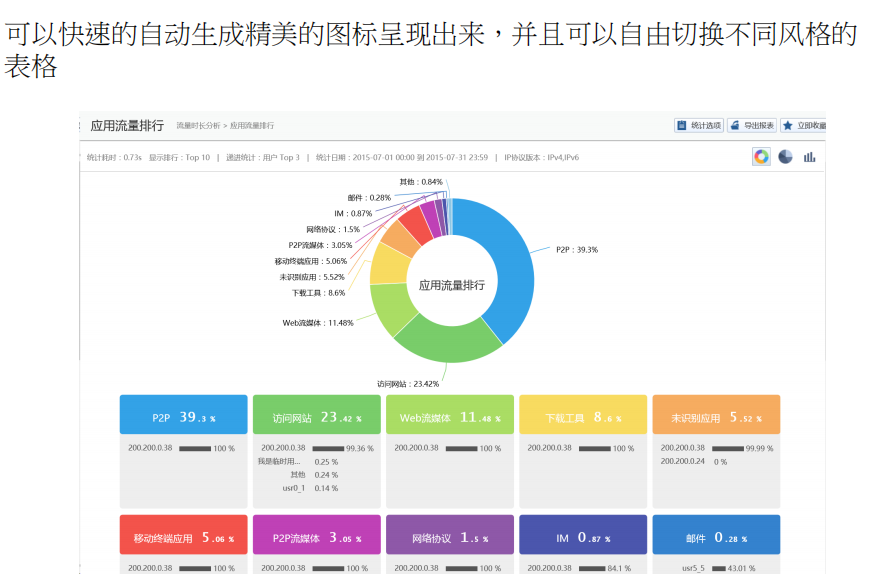

统计分析主要满足流量、时长、用户行为、合规性等分析需求,能快速自动生成精美图表呈现数据,还可自由切换不同风格表格,例如可进行应用流量排行统计展示。

4.报表中心

报表中心支持客户订阅指定报表内容并上报至指定邮箱审阅,能满足流量时长、用户行为、合规性等分析需求,助力用户查看带宽健康、应用流量排行、工作效率评级等各类分析报表。

5.审计架构与流程

❓ 上网行为审计和上网行为管理有什么区别?

A:这是一个非常经典的问题。

行为管理(Management) 侧重于 “控制” 和 “干预”,是在行为发生之时进行阻止或允许。例如,禁止访问游戏网站、限制带宽。

行为审计(Audit) 侧重于 “记录” 和 “追溯”,是在行为发生之后进行查询和分析。例如,查询某个员工上周访问了哪些网站,发了什么帖子。

关系:审计是管理的基础。只有先清晰地记录行为,才能制定出有效的管理策略。同时,审计也是验证管理策略是否生效的重要手段。

❓ 如果用户使用了代理、VPN或者Tor浏览器,如何审计?

A:这会极大增加审计难度。

代理/VPN:普通上网行为审计设备无法解析加密隧道内的流量。应对方法:

策略封锁:从管理层面,直接封禁已知的代理和VPN协议端口、IP或域名。

终端插件:在员工电脑上安装准入插件,插件可以监控更底层的网络活动,发现并上报代理软件的使用行为。

流量特征分析:即使流量加密,其包长、发送频率等特征也可能暴露所使用的工具,可以进行旁路分析预警。

Tor:更难审计。通常在企业网络出口直接阻断Tor节点的IP连接。

❓如何保证审计日志的不可篡改性和真实性?

A:这是审计有效性的生命线。

权限分离:只有超级管理员有日志删除和导出权限,且其所有操作本身会被系统日志记录。

日志加密存储:日志在数据库中以加密形式存储。

异地备份:将日志实时或定期同步到专用的日志服务器或SOC平台,实现“异地留存”。

第三方审计:使用数字签名、区块链等技术确保日志链条的完整性(高级方案)。

三、 外发邮件审计技术

1.需求背景

2.核心概念

专门对通过企业网络外发的电子邮件进行内容级的审查与记录,是防止数据泄露(DLP)的关键技术。

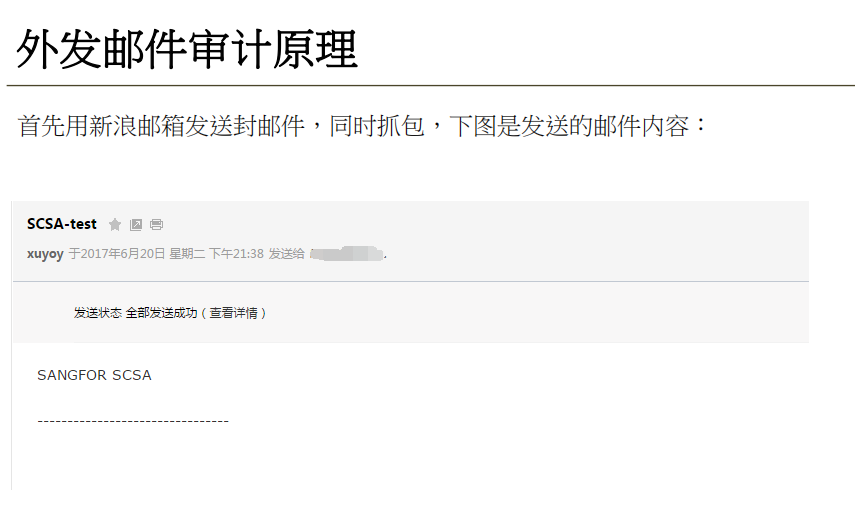

3.审计原理与技术实现

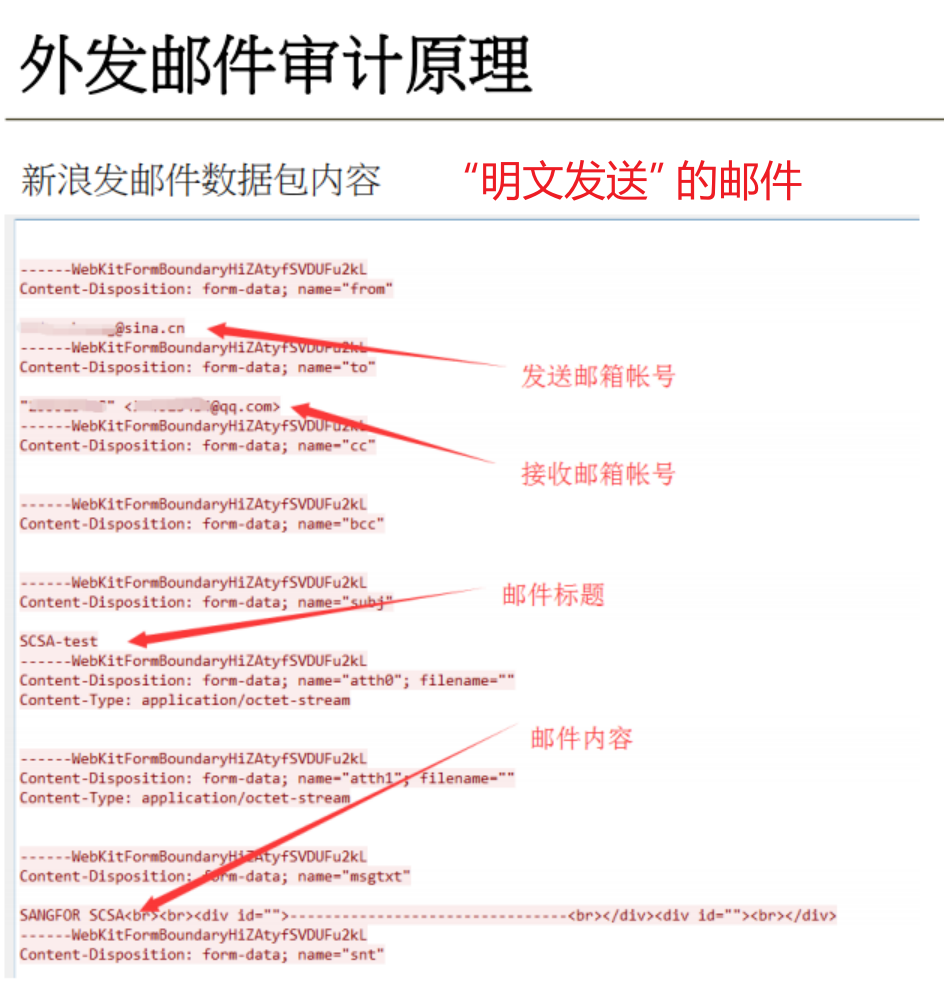

基于协议解析(对明文协议)

原理:对SMTP(发送)、POP3/IMAP(接收)等邮件协议进行深度解析(DPI)。

过程:还原邮件正文、附件、发件人、收件人、主题等。

局限性:只能审计未加密的邮件。一旦邮件客户端和邮箱服务器之间使用了SSL/TLS加密,此方法失效。

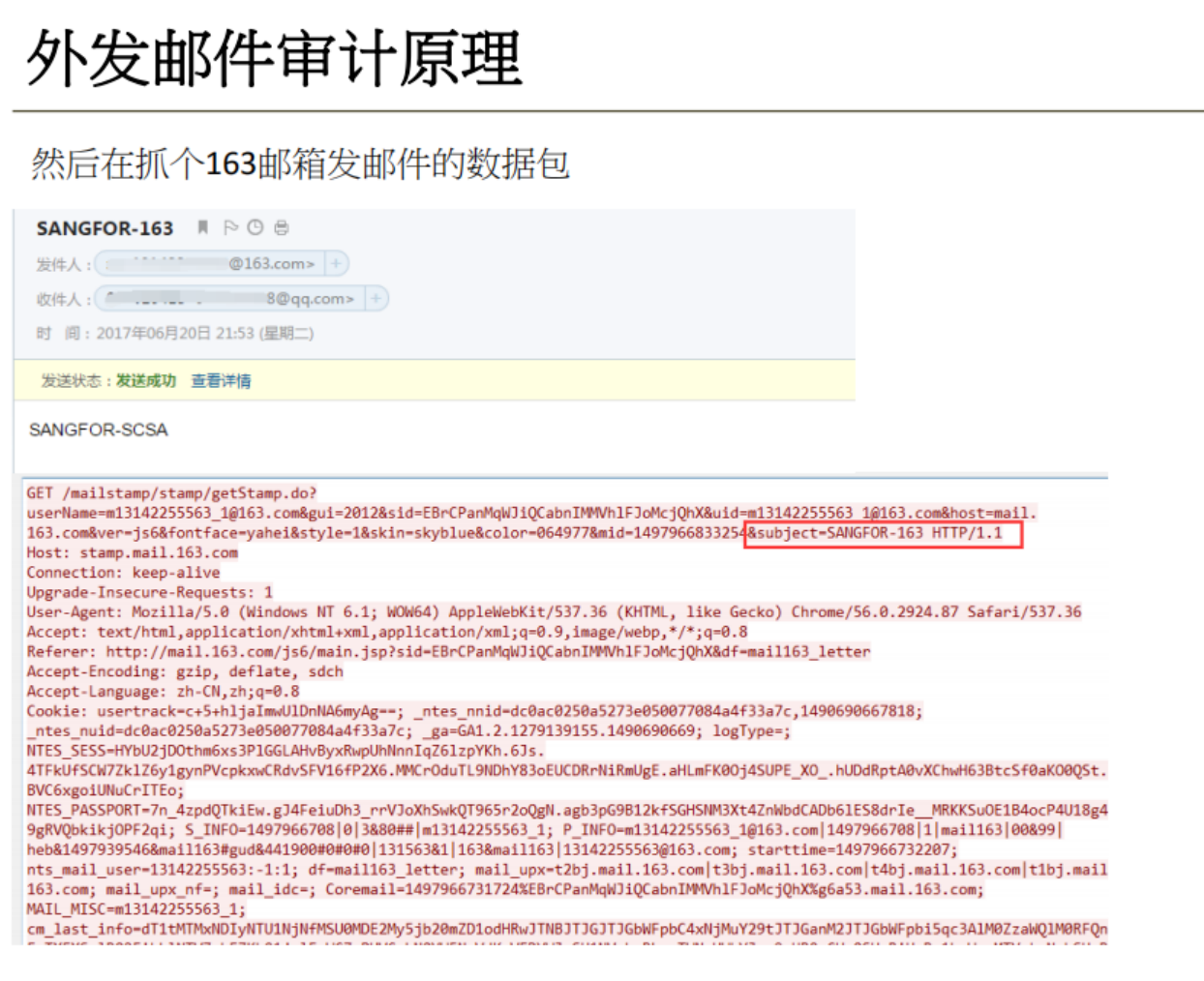

两份数据包有什么异同?

1 、数据包的内容格式完全不一样,参数也不一样。

2 、相同之处就是这两个邮箱都是以明文方式发送的。

那么密文的外发邮箱能审计吗?

能,详细看SSL解密。

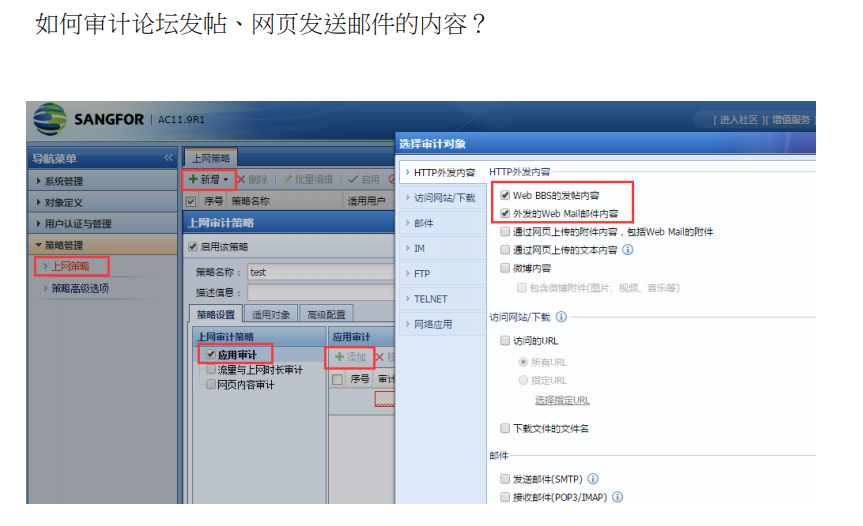

外发邮件审计技术

专门审计通过网页发送的邮件内容(如QQ邮箱、新浪邮箱等)。

核心问题是:很多邮件是SSL加密的,普通审计无法看到内容。

所以引出下一个技术:SSL内容解密技术

四、SSL内容解密技术

AC(审计设备等)作为中间实体,在客户端与服务器的SSL通信过程中,拦截客户端对服务器的请求,向客户端出示伪造的服务器证书,同时以合法身份与服务器建立SSL连接。这样,AC就能获取客户端与服务器之间加密传输的数据,从而实现解密,以便进行审计等操作。

场景一:Webmail(网页邮箱) - 如登录 mail.qq.com 发邮件

1.挑战:(背景)

现代Webmail(如QQ邮箱、Gmail)全部使用 HTTPS(SSL加密) 协议。就像车辆进入了加密隧道,外面的摄像头(AC)看不到里面。

2.过程:

SSL内容解密(中间人解密)

AC设备在网络出口扮演 “代理” 角色。

当用户连接

mail.qq.com时,AC会截获这个请求,并自己伪造一个mail.qq.com的证书发给用户。如果用户的电脑信任了AC的根证书(需要管理员提前部署),它就会和AC成功建立SSL连接。至此,AC拿到了解密的第一把钥匙。

AC再以客户端的身份,去连接真实的腾讯服务器,建立真正的SSL连接。AC拿到了解密的第二把钥匙。

于是,AC就成为了一个透明的中间人,可以解密、审计用户收发的邮件内容,然后再重新加密转发出去。

配置关键:必须激活SSL解密功能,并在策略中指定要对哪些邮件网站(如 mail.qq.com)进行解密。

抓包分析!!!

SSL内容解密技术 ✅ 核心技术

通过“中间人”方式解密HTTPS流量,实现对加密内容的审计。

需要设备安装伪造的CA证书,终端信任该证书后才能解密。

是外发邮件审计、WEB关键字过滤、IM内容审计的基础。

总结与对比

| 特性 | 上网行为审计 | 外发邮件审计 |

|---|---|---|

| 范围 | 广,覆盖所有网络应用(Web, IM, 邮件,游戏等) | 专,聚焦于邮件协议(SMTP, POP3, IMAP, Webmail) |

| 技术核心 | 协议识别与解析(DPI)、海量日志处理 | SSL解密、邮件协议深度解析 |

| 主要挑战 | 加密流量(HTTPS)、匿名工具、海量数据存储与分析 | SSL加密邮件的解密、终端证书部署、手机等绕过设备的行为 |

| 面试侧重 | 概念辨析(vs管理)、审计广度、应对规避手段 | 技术深度(SSL解密原理)、审计维度、绕过场景的应对 |

1、微信网页版的聊天内容是否可以审计?

原理和邮件一样,只要走 HTTPS 加密,AC 配置 SSL 识别就能解密审计 。

2、开启SSL内容识别后,有证书告警,怎么消除?

在客户端电脑装 AC 的 SSL 识别根证书,让系统信任伪造的证书,就不会告警了 。

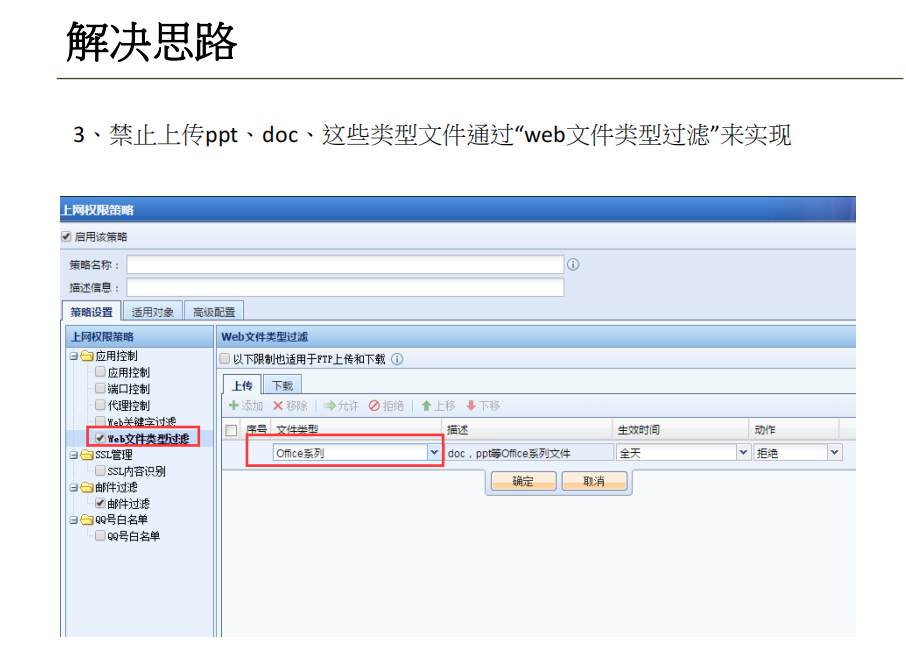

五、网页关键字过滤技术

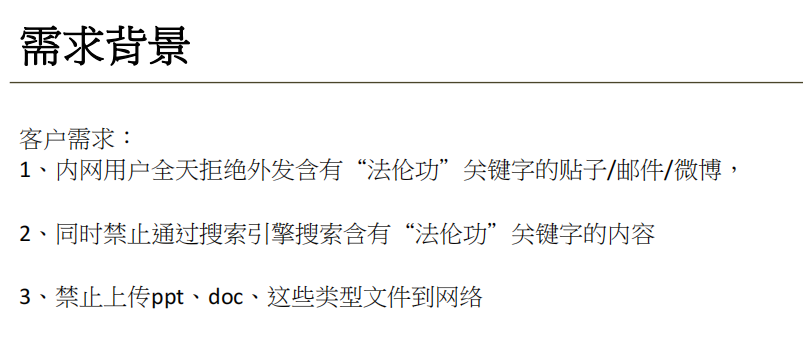

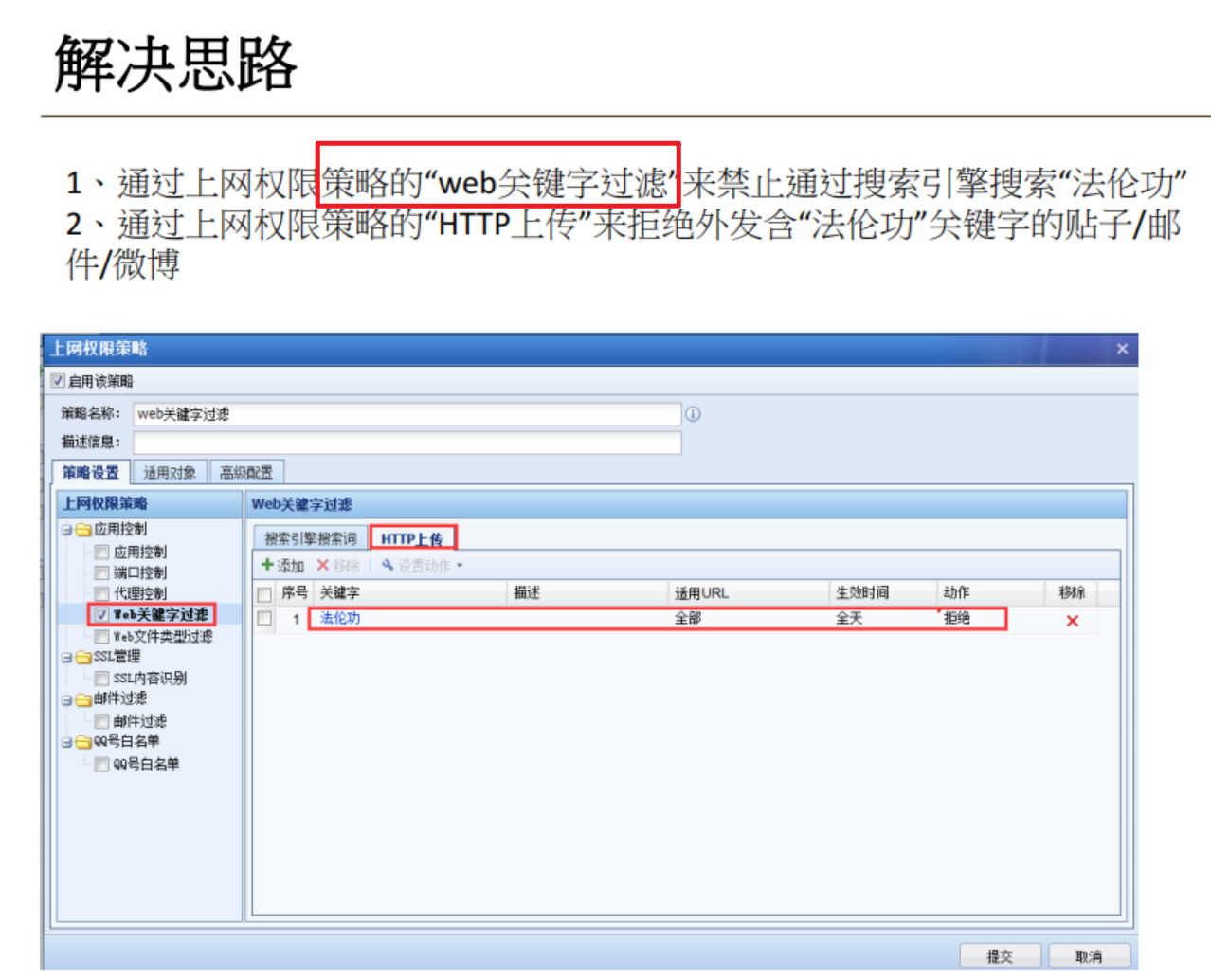

1.需求背景

2.基础概念

一种基于预定义的关键词列表,对用户通过Web访问和发送的内容进行实时扫描和匹配的技术。一旦发现违规内容,可根据策略执行记录、告警或阻断操作。

3.技术实现的两个层次

对明文HTTP流量:直接进行DPI,扫描数据包内容即可。

对加密HTTPS流量:必须首先依赖SSL内容解密技术(见3.7.4),将流量解密成明文后,才能进行关键字匹配。

这就是两者最直接的联系:SSL解密是为WEB关键字过滤(在HTTPS环境下)铺路的基础设施。

4.配置思路

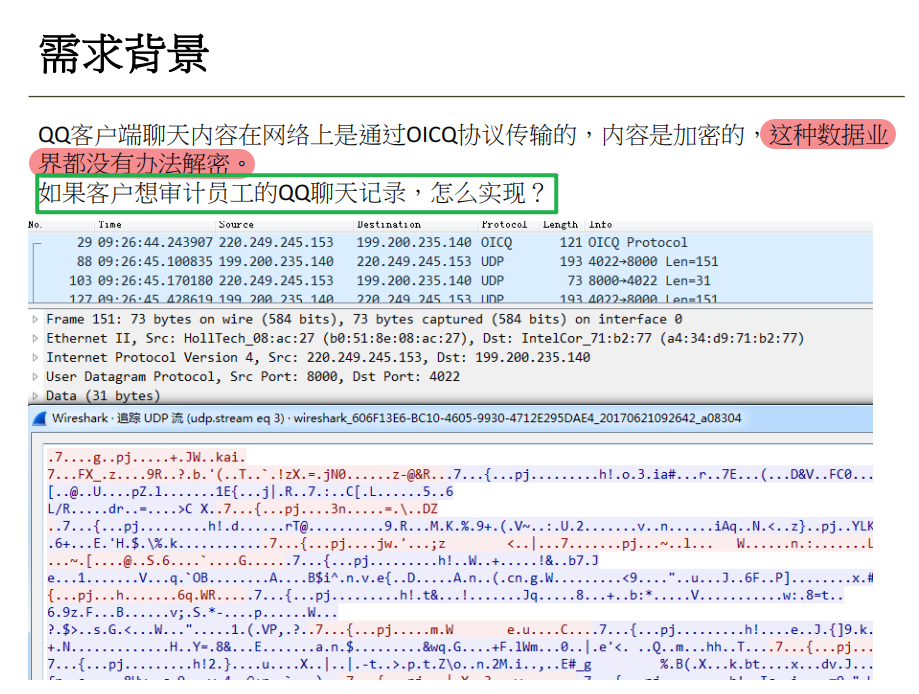

六、IM聊天内容审计技术

1.需求背景

主流IM软件(QQ、微信、钉钉等)的通信协议都是私有且高度加密的。与传统Web流量不同:

无法通过标准SSL解密:因为它们不依赖浏览器和标准的证书体系,AC的“中间人”代理无效。

业界难题:直接解密其通信内容在技术上极其困难,近乎不可能。

2.实现方法

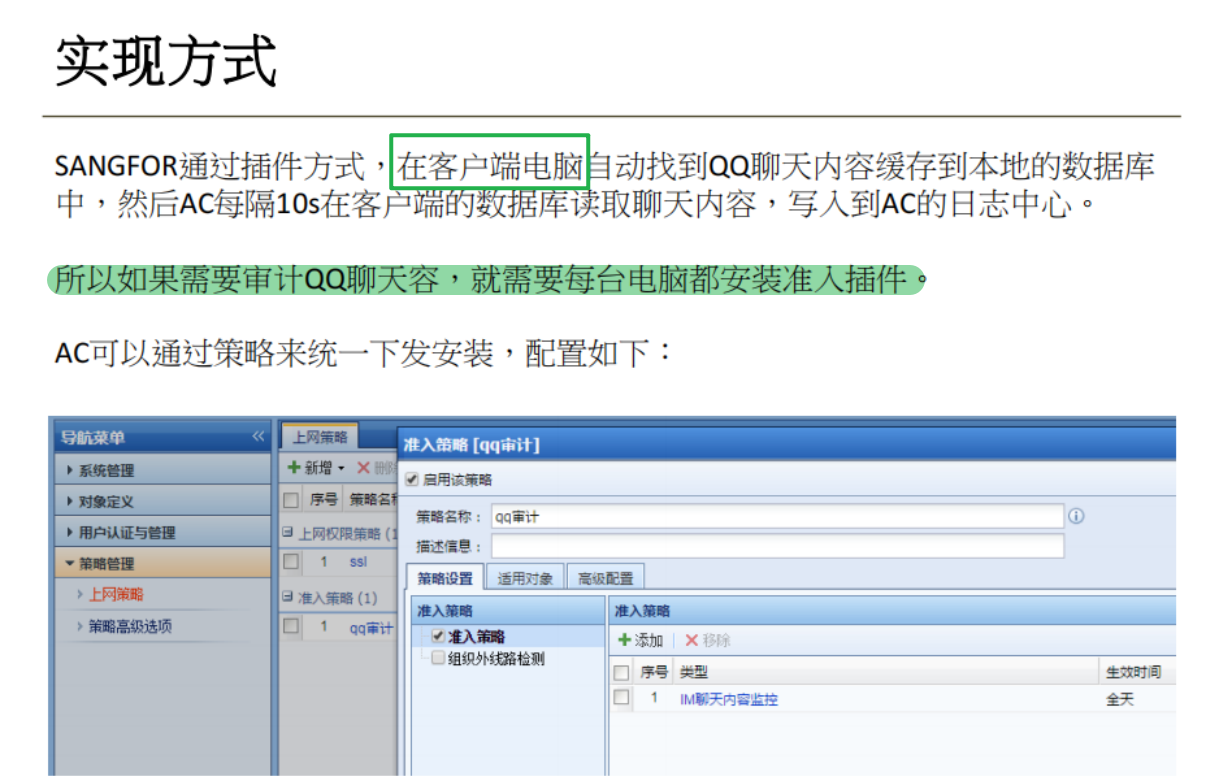

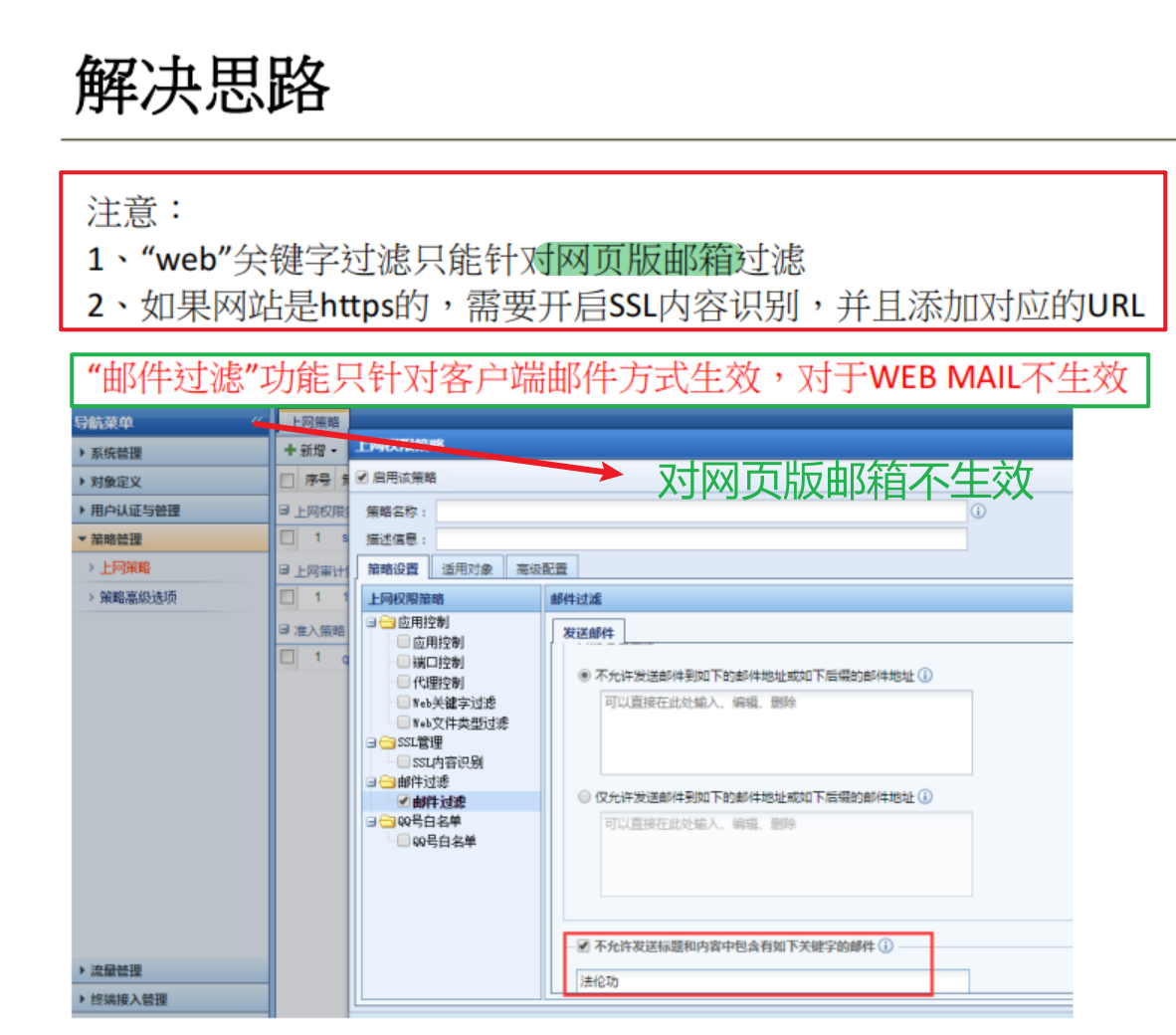

2.1客户端审计

原理:

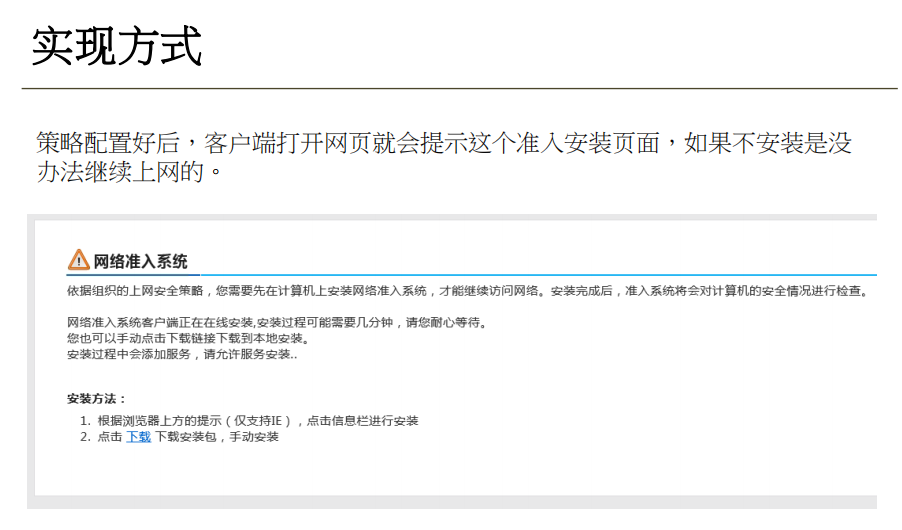

准入插件:在每台员工电脑上强制安装一个客户端程序(插件)。

读取缓存:IM软件为了本地显示,都会将聊天内容明文或简单加密后缓存在电脑的数据库或内存中。这个插件就有权限去读取这些缓存数据。

上报AC:插件定期(如每10秒)将读取到的聊天内容发送给AC设备。

记录日志:AC将内容写入日志中心,管理员便可在“即时通讯日志”中查询。

核心联系:此技术完全绕开了网络加解密,它依赖的是终端层面的管理和控制能力。

局限性

强烈依赖终端插件:必须每台电脑都安装,增加了部署和维护成本。

隐私争议更大:直接监控电脑上的数据,法律和伦理风险更高,需有明确的公司规定。

仅支持Windows系统:如PPT第39页所述,此方式通常只支持Windows PC,无法用于审计手机上的IM应用(如手机QQ、微信App)。

七、总结

| 技术模块 | 核心功能 | 关键技术 | 依赖关系/特点 |

|---|---|---|---|

| 1. 上网行为审计 | 记录行为 “元数据” (谁、何时、何地、做什么) | 日志记录与分析 | 审计体系的基础,但不记录具体内容。 |

| 2. SSL内容解密 | 解密HTTPS加密流量 | 中间人解密(MITM) | 核心枢纽,是3和4的前提。 |

| 3. 外发邮件审计 | 审计网页邮箱发送的邮件内容 | 基于SSL解密后解析数据包 | 依赖技术2。主要针对Webmail。 |

| 4. WEB关键字过滤 | 实时阻断网页中外发的敏感词和文件 | 基于SSL解密后进行内容匹配 | 依赖技术2。实现实时控制。 |

| 5. IM聊天审计 | 审计QQ等加密IM的聊天内容 | 通过准入插件读取客户端本地缓存 | 独立方案,用于无法网络解密的场景。 |

)

)

day58)