1 题目:收集树上所有苹果的最少时间

官方标定难度:中

给你一棵有 n 个节点的无向树,节点编号为 0 到 n-1 ,它们中有一些节点有苹果。通过树上的一条边,需要花费 1 秒钟。你从 节点 0 出发,请你返回最少需要多少秒,可以收集到所有苹果,并回到节点 0 。

无向树的边由 edges 给出,其中 edges[i] = [fromi, toi] ,表示有一条边连接 from 和 toi 。除此以外,还有一个布尔数组 hasApple ,其中 hasApple[i] = true 代表节点 i 有一个苹果,否则,节点 i 没有苹果。

示例 1:

输入:n = 7, edges = [[0,1],[0,2],[1,4],[1,5],[2,3],[2,6]], hasApple = [false,false,true,false,true,true,false]

输出:8

解释:上图展示了给定的树,其中红色节点表示有苹果。一个能收集到所有苹果的最优方案由绿色箭头表示。

示例 2:

输入:n = 7, edges = [[0,1],[0,2],[1,4],[1,5],[2,3],[2,6]], hasApple = [false,false,true,false,false,true,false]

输出:6

解释:上图展示了给定的树,其中红色节点表示有苹果。一个能收集到所有苹果的最优方案由绿色箭头表示。

示例 3:

输入:n = 7, edges = [[0,1],[0,2],[1,4],[1,5],[2,3],[2,6]], hasApple = [false,false,false,false,false,false,false]

输出:0

提示:

1 < = n < = 10 5 1 <= n <= 10^5 1<=n<=105

edges.length == n - 1

edges[i].length == 2

0 < = a i < b i < = n − 1 0 <= a_i < b_i <= n - 1 0<=ai<bi<=n−1

hasApple.length == n

2 solution

x, y = dfs(u): x: 以 u 为根的子树需要的步数, y : u 子树上有没有苹果

代码

class Solution {/** dfs(u): 以 u 为根的子树需要的步数*/const static int N = 1e5 + 1;vector<int> e[N];vector<bool> has;pair<int, bool> dfs(int u, int p) {int ans = 0;bool z = has[u];for (int v: e[u]) {if (v != p) {auto [x, y] = dfs(v, u);if(y) ans += x + 2, z = true;}}return {ans, z};}public:int minTime(int n, vector<vector<int>> &edges, vector<bool> &hasApple) {for (auto &x: edges) {e[x[0]].push_back(x[1]);e[x[1]].push_back(x[0]);}has = hasApple;return dfs(0, -1).first;}

};

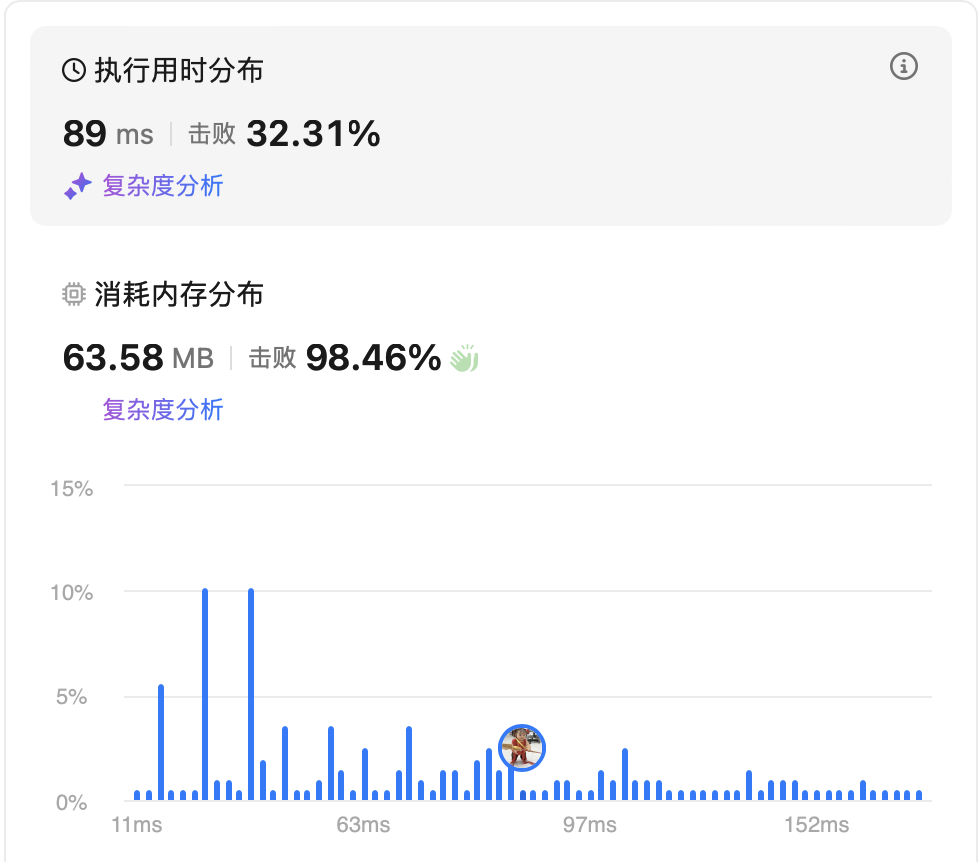

结果

)

)

![[蓝桥杯]密码脱落](http://pic.xiahunao.cn/[蓝桥杯]密码脱落)

)