本文旨在为对网络安全领域感兴趣的粉丝读者提供一份全面的职业指南。我们将探讨网络安全领域中各种不同的职业角色,包括其职责、所需技能以及职业发展路径,帮助你了解网络安全领域的职业选择,并为你的职业规划提供参考。

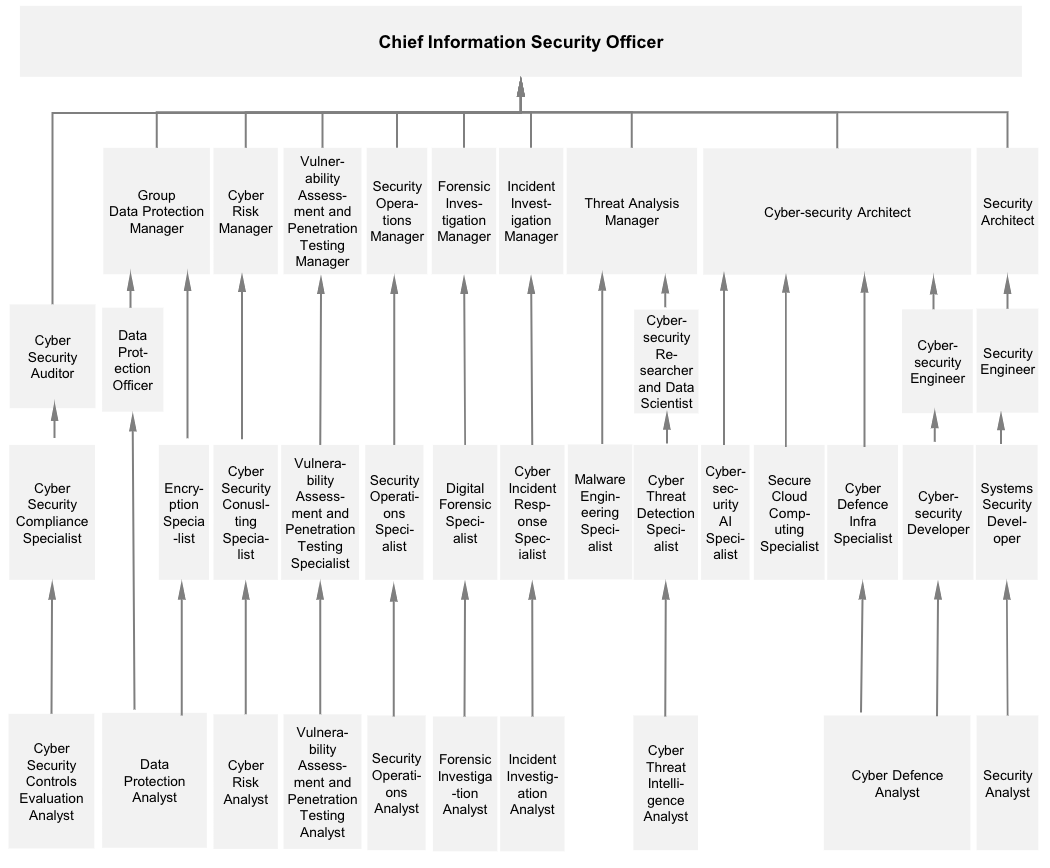

网络安全职业概览

身处数字化浪潮之巅,网络安全早已从幕后走向台前,成为守护数字世界的钢铁长城。随着政策法规日益完善(如《网络安全法》、《数据安全法》)、企业安全投入持续增加(预计2025年国内市场规模超千亿),网安人才需求呈爆发式增长。据权威机构统计,网络安全岗位平均薪资高出IT行业平均水平30%以上,且人才缺口仍在扩大。

从保护计算机系统和网络免受恶意攻击,到开发新的安全技术和策略,网络安全专业人员在当今数字世界中扮演着至关重要的角色。在这片充满机遇的蓝海中,有哪些关键岗位正虚位以待?它们又扮演着怎样的角色?

1. 安全分析师 (Security Analyst)

安全分析师是构建企业级安全防护体系的核心力量,肩负着保护公司免受攻击的重要使命。他们通过深入分析企业网络,挖掘可操作的数据洞见与优化建议,为工程师制定预防性安全措施提供依据。该岗位需要与多方利益相关方密切协作,全面掌握企业的安全需求及行业安全态势。

职责:

- 监控网络和系统安全,识别潜在的威胁和漏洞。

- 分析安全事件,调查安全漏洞,并制定应对措施。

- 实施和维护安全策略、标准和程序。

- 进行安全风险评估,并提出改进建议。

- 编写安全报告,并向管理层汇报安全状况。

所需技能:

- 熟悉网络协议、操作系统和安全工具。

- 具备安全事件分析和漏洞评估能力。

- 了解安全标准和法规,如ISO 27001、NIST等。

- 具备良好的沟通和协作能力。

职业发展:

- 高级安全分析师

- 安全架构师

- 安全经理

2. 渗透测试工程师 (Penetration Tester/Ethical Hacker)

渗透测试工程师,也常被称为道德黑客常。其核心任务是通过系统化攻击手段,检测企业内部系统和软件的安全漏洞。测试人员会针对这些漏洞进行风险评估,企业据此采取整改措施,从而防范真实网络攻击的发生。

职责:

- 模拟黑客攻击,评估系统和网络的安全性。

- 识别系统和应用程序中的漏洞。

- 编写渗透测试报告,并提出修复建议。

- 协助开发人员修复漏洞,提高系统安全性。

- 进行安全意识培训,提高员工的安全意识。

所需技能:

- 熟悉各种渗透测试工具和技术。

- 具备漏洞挖掘和利用能力。

- 了解常见的Web应用程序漏洞,如SQL注入、XSS等。

- 具备编程和脚本编写能力。

职业发展:

- 高级渗透测试工程师

- 安全顾问

- 漏洞研究员

3. 安全工程师 (Security Engineer)

安全工程师通过分析威胁与漏洞数据(这些情报通常来自安全从业者的日常工作中获取),开发并部署安全防护方案。他们的工作涵盖防范各类攻击手段,包括web应用攻击、网络威胁以及不断演变的攻击趋势与战术。其核心目标在于持续优化安全措施,有效降低遭受攻击及数据泄露的风险。

职责:

- 设计、实施和维护安全系统和网络。

- 配置和管理防火墙、入侵检测系统、VPN等安全设备。

- 开发和实施安全策略和程序。

- 监控系统安全,并及时处理安全事件。

- 进行安全审计,并提出改进建议。

所需技能:

- 熟悉网络安全技术和设备。

- 具备系统管理和网络管理经验。

- 了解安全标准和法规。

- 具备良好的问题解决能力。

职业发展:

- 高级安全工程师

- 安全架构师

- 安全经理

4. 安全架构师 (Security Architect)

职责:

- 设计和规划企业安全架构。

- 评估现有安全系统,并提出改进建议。

- 制定安全标准和策略。

- 领导安全项目,并确保项目符合安全要求。

- 研究新的安全技术,并将其应用于企业安全。

所需技能:

- 具备全面的安全知识和经验。

- 熟悉各种安全技术和架构。

- 具备良好的沟通和领导能力。

- 了解企业业务需求。

职业发展:

- 首席安全官 (CISO)

- 安全顾问

5. 恶意软件分析师 (Malware Analyst)

恶意软件分析师的工作包括分析可疑程序、探究其功能并撰写调查报告。这类分析师有时被称为逆向工程师,因为他们的核心任务是将机器语言编译的程序转换为可读代码,通常使用低级语言。这项工作要求分析师具备扎实的编程功底,尤其擅长汇编语言和C/C++等底层语言。最终目标是全面掌握恶意程序的所有活动,找出检测方法并形成报告。

职责:

- 分析恶意软件样本,了解其工作原理和传播方式。

- 编写恶意软件分析报告。

- 开发恶意软件检测和清除工具。

- 跟踪最新的恶意软件趋势。

- 协助安全团队处理恶意软件感染事件。

所需技能:

- 熟悉恶意软件分析技术和工具。

- 具备逆向工程能力。

- 了解操作系统和网络协议。

- 具备编程和脚本编写能力。

职业发展:

- 高级恶意软件分析师

- 安全研究员

6. 密码学家 (Cryptographer)

职责:

- 设计和分析加密算法。

- 研究密码学理论。

- 开发安全协议和系统。

- 评估密码系统的安全性。

- 参与密码学标准的制定。

所需技能:

- 具备深厚的数学和计算机科学知识。

- 熟悉各种加密算法和协议。

- 具备密码分析能力。

职业发展:

- 高级密码学家

- 安全顾问

- 研究员

7. 信息安全经理 (Information Security Manager)

职责:

- 制定和实施信息安全策略和程序。

- 管理安全团队。

- 进行安全风险评估。

- 监督安全事件处理。

- 确保企业符合安全标准和法规。

所需技能:

- 具备全面的安全知识和经验。

- 具备管理和领导能力。

- 了解企业业务需求。

- 熟悉安全标准和法规。

职业发展:

- 首席安全官 (CISO)

8. 首席安全官 (Chief Information Security Officer, CISO)

职责:

- 负责企业整体的信息安全战略和管理。

- 向管理层汇报安全状况。

- 领导安全团队。

- 制定和实施安全策略和程序。

- 确保企业符合安全标准和法规。

所需技能:

- 具备丰富的安全知识和经验。

- 具备卓越的领导和沟通能力。

- 了解企业业务需求。

- 熟悉安全标准和法规。

选择你的战场,共筑安全未来

网络安全疆域广阔,岗位多元且相互交织。无论你热衷技术深潜(攻防、开发)、擅长宏观把控(架构、管理)、精通规则解读(合规、审计),还是善于沟通影响(培训),都能找到一展所长的阵地。

入行建议(关注我,带你逐一攻克):

- 夯实基础: 网络、系统、编程是基石。

- 明确方向: 结合兴趣与特长,聚焦1-2个领域深耕。

- 持续学习: 技术日新月异,保持好奇与热情。

- 动手实践: 参与CTF、开源项目、搭建实验环境至关重要。

- 重视软技能: 沟通、协作、文档能力不可或缺。

网络安全的本质是人与人的对抗,是智慧、技术与责任感的交锋。选择这份职业,不仅是为一份高薪,更是选择成为数字时代的守护者。

你心中最向往的网络安全岗位是哪一个?欢迎在评论区分享你的观点或疑问!

关注我,带你用“人话”读懂技术硬核! 🔥

- 一个简单web项目-统一日志输出)