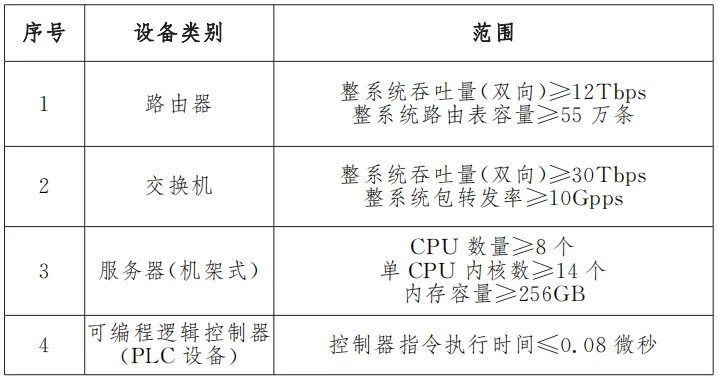

一、基本标准

1.1 关键设备

网络关键设备认证依据的强制标准为 GB 40050-2021。

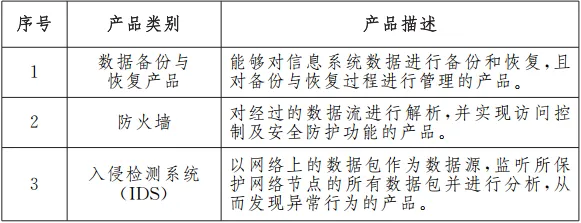

1.2 专用产品

网络安全专用产品认证依据的强制标准为 GB 42250-2022。

二、数据备份与恢复产品标准

相关标准: GB/T 29765-2021《信息安全技术 数据备份与恢复产品技术要求与测试评价方法》。

三、防火墙标准

包括多种类型的防火墙:

3.1 网络型防火墙, 参考GB/T 20281-2020《信息安全技术 防火墙安全技术要求和测试评价方法》。

3.2 Web应用防火墙,参考GB/T 20281-2020 和 GB/T 37931-2019 《信息安全技术 Web应用安全检测系统安全技术要求和测试评价方法》。

3.3 数据库防火墙,参考 GB/T 20281-2020 标准。

3.4 主机型防火墙,参考 GB/T 20281-2020 标准。

3.5 工业控制系统专用防火墙,参考GB/T 37933-2019《信息安全技术 工业控制系统专用防火墙技术要求》。

3.6 第二代防火墙,参考 GA/T 1177-2014《信息安全技术 第二代防火墙安全技术要求》。

四、入侵检测系统(IDS)

涵盖不同类型的入侵检测系统:

4.1网络入侵检测

GB/T 20275-2021《信息安全技术 网络入侵检测系统技术要求和测试评价方法》。

GB/T 26269-2010 《网络入侵检测系统技术要求》

GA/T 403.1-2014 《信息安全技术入侵检测产品安全技术要求 第1部分:网络型产品》

4.2主机入侵检测,参考 GA/T 403.2-2014《信息安全技术 入侵检测产品安全技术要求 第2部分:主机型产品》。

GA/T 403.2-2014 《信息安全技术入侵检测产品安全技术要求 第2部分:主机型产品》

4.3 工业控制系统入侵检测产品,GA/T 1485-2018《信息安全技术 工业控制系统入侵检测产品安全技术要求》。

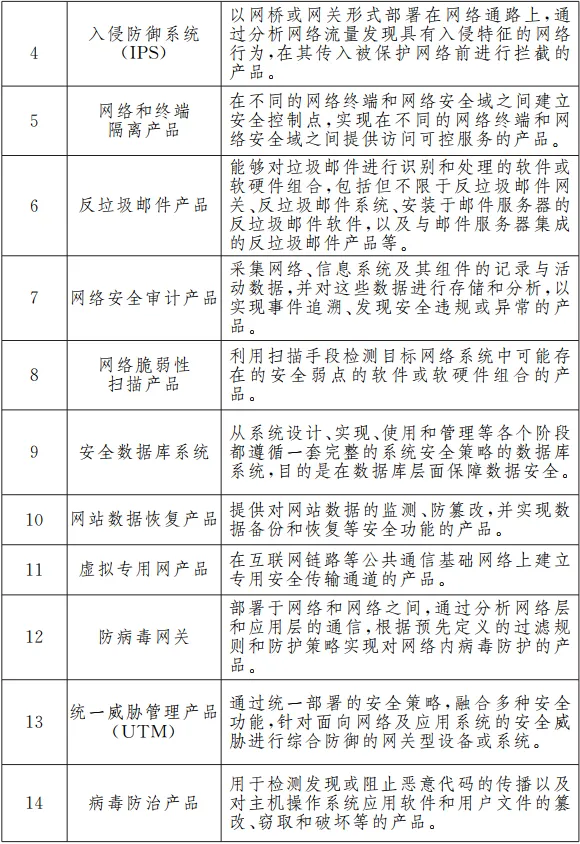

五、入侵防御系统(IPS)

参考 GB/T 28451-2023 《信息安全技术 网络入侵防御产品技术规范》

GB/T 44810.3-2024 《IPv6网络安全设备技术要求 第3部分:入侵防御系统(IPS)》

GA/T 1542-2019 《信息安全技术 基于IPv6的高性能网络入侵防御系统产品安全技术要求》

六、网络和终端隔离产品

网络和终端隔离产品主要涵盖两大类别,分别是终端隔离产品以及网络隔离产品。

其中,终端隔离产品即为隔离卡或隔离计算机。

网络隔离产品则依据产品形态与功能的差异,进一步细分为协议转换产品、网闸和网络单向导入产品这三种类型。通常情况下,协议转换产品与网闸会被统称为安全隔离与信息交换系统或产品。

包括多种隔离产品:

终端隔离,参考GB/T 20279-2024 《 网络安全技术 网络和终端隔离产品技术规范》。

网络隔离, 参考GB/T 20279-2015 标准。

网络单向导入,参考GB/T 20279-2015 标准。

工控隔离,参考GB/T 37934-2019《信息安全技术 工业控制网络安全隔离与信息交换系统安全技术要求》。

七、反垃圾邮件产品

GB/T 30282-2023《信息安全技术 反垃圾邮件产品技术要求和测试评价方法》。

八、网络安全审计产品

包括不同类型的审计产品,参考 GB/T 20945-2023 标准

8.1 网络安全审计

8.2 主机安全审计

8.3 应用系统安全审计

8.4 数据库安全审计

8.5 综合型安全审计

8.6 工业控制系统网络审计产品

8.7 文档打印安全监控与审计产品

九、网络脆弱性扫描产品

包括不同类型的扫描产品:

9.1网络脆弱性扫描产品,参考 GB/T 20278-2022《信息安全技术 网络脆弱性扫描产品安全技术要求和测试评价方法》。

9.2Web应用安全检测系统,参考GB/T 37931-2019《信息安全技术 Web应用安全检测系统安全技术要求和测试评价方法》。

9.3工业控制系统漏洞检测产品,参考GB/T 37954-2019《信息安全技术 工业控制系统漏洞检测产品技术要求及测试评价方法》、GA/T 1559-2019 信息安全技术 工业控制系统软件脆弱性扫描产品安全技术要求

9.4数据库扫描产品, 参考GA/T 1139-2014《信息安全技术 数据库扫描产品安全技术要求》。

其他:

9.5 GA/T 1558-2019 《信息安全技术 基于IPv6的高性能网络脆弱性扫描产品安全技术要求》

十、安全数据库系统

GB/T 20273-2019《信息安全技术 数据库管理系统安全技术要求》。

十一、网站数据恢复产品

GB/T 29766-2021《信息安全技术 网站数据恢复产品技术要求与测试评价方法》。

十二、虚拟专用网产品

GA/T 686-2018 《信息安全技术 虚拟专用网产品安全技术要求》。

十三、防病毒网关

GB/T 35277-2017《信息安全技术 防病毒网关安全技术要求和测试评价方法》。

十四、统一威胁管理产品(UTM)

GB/T 31499-2015《信息安全技术 统一威胁管理产品技术要求和测试评价方法》。

十五、病毒防治产品

15.1 计算机病毒防治产品,GB/T 37090-2018《信息安全技术 病毒防治产品安全技术要求和测试评价方法》。

15.2 专项防病毒产品,GA 243-2000《计算机病毒防治产品评级准则》。

15.3 移动终端防病毒产品,GA 849-2009《移动终端病毒防治产品评级准则》。

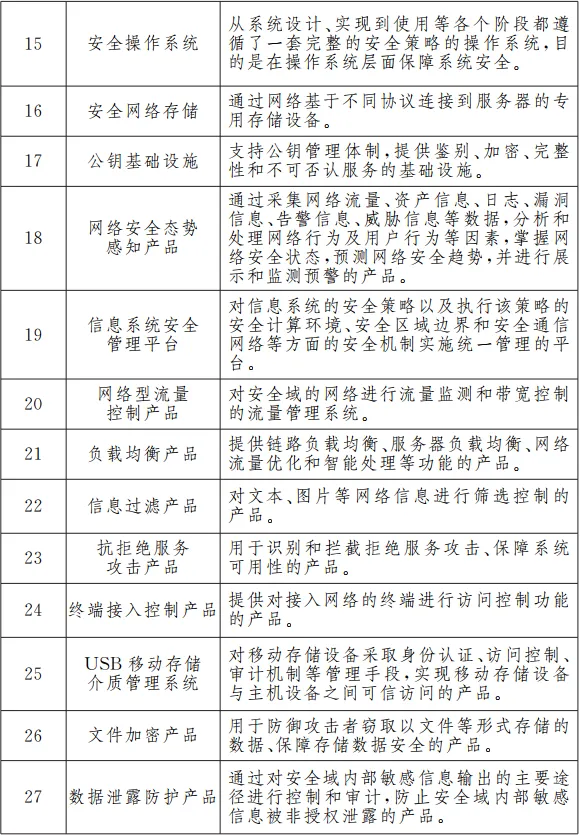

十六、安全操作系统

包括不同操作系统类型:

16.1 安全操作系统 GB/T 20272-2019《信息安全技术 操作系统安全技术要求》。

GB/T 20008-2005 《信息安全技术 操作系统安全评估准则》

16.2 移动智能终端操作系统 GB/T 34976-2017《信息安全技术 移动智能终端操作系统安全技术要求和测试评价方法》。

16.3 云操作系统 GA/T 1346-2017《信息安全技术 云操作系统安全技术要求》。

十七、安全网络存储

包括安全网络存储和云存储系统:

安全网络存储,参考GB/T 37939-2019《信息安全技术 网络存储安全技术要求》。

云存储系统, 参考GA/T 1347-2017《信息安全技术 云存储系统安全技术要求》。

十八、公钥基础设施

包括PKI系统、时间戳和密钥管理产品:

PKI系统,参考GB/T 21053-2023《信息安全技术 公钥基础设施 PKI系统安全技术要求》和 GB/T 21054-2023《信息安全技术 公钥基础设施 PKI系统安全测评方法》。

时间戳,参考GB/T 20520-2006《信息安全技术 公钥基础设施时间戳规范》。

密钥管理产品,参考GA 216.1-1999《计算机信息系统安全产品部件 第一部分:安全功能检测》。

其他:

GB/T 30272-2021 《信息安全技术公钥基础设施 标准符合性测评》

十九、网络安全态势感知

包括网络安全态势感知和主机文件监测产品:

19.1 网络安全态势感知,GB/T 42453-2023《信息安全技术 网络安全态势感知通用技术要求》。

二十、信息系统安全管理平台

信息系统安全管理平台,GB/T 34990-2017《信息安全技术 信息系统安全管理平台技术要求和测试评价方法》。

移动终端安全管理平台,GB/T 37952-2019《信息安全技术 移动终端安全管理平台技术要求》。

工业控制系统安全管理平台,GA/T 1350-2017《信息安全技术 工业控制系统安全管理平台安全技术要求》。

大数据平台安全管理产品,GA/T 1718-2020《信息安全技术 大数据平台安全管理产品安全技术要求》。

信息资产安全管理产品,GA/T 1359-2018《信息安全技术 信息资产安全管理产品安全技术要求》。

二十一、网络型流量控制产品

GA/T 1454-2018《信息安全技术 网络型流量控制产品安全技术要求》。

二十二、负载均衡产品

GA/T 1726-2020《信息安全技术 负载均衡产品安全技术要求》。

二十三、信息过滤产品

GA/T 698-2014《信息安全技术 信息过滤产品技术要求》。

二十四、抗拒绝服务攻击产品

包括抗拒绝服务攻击产品和异常流量检测和清洗产品:

抗拒绝服务攻击产品,GA/T 1137-2014《信息安全技术 抗拒绝服务攻击产品安全技术要求》。

异常流量检测和清洗产品,GA/T 1714-2020《信息安全技术 异常流量检测和清洗产品安全技术要求》。

二十五、终端接入控制产品

GA/T 1105-2013《信息安全技术 终端接入控制产品安全技术要求》。

二十六、USB移动存储介质管理系统

GA/T 987-2012《信息安全技术 USB移动存储介质管理系统安全技术要求》。

二十七、文件加密产品

GA/T 988-2012《信息安全技术 文件加密产品安全技术要求》。

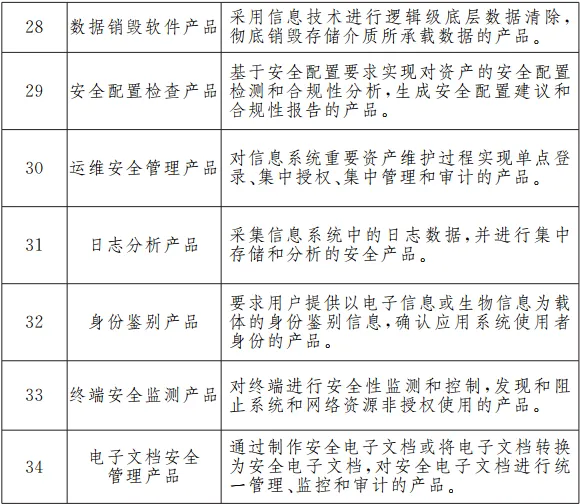

二十八、数据泄露防护产品

GA/T 912-2018《信息安全技术 数据泄露防护产品安全技术要求》。

二十九、数据销毁软件产品

GA/T 1143-2014《信息安全技术 数据销毁软件产品安全技术要求》。

三十、安全配置检查产品

包括主机安全检查产品和网络及安全设备配置检查产品:

主机安全检查产品,参考GA/T 1142-2014《信息安全技术 主机安全检查产品安全技术要求》。

网络及安全设备配置检查产品,参考GA/T 1545-2019 《信息安全技术 网络及安全设备配置检查产品安全技术要求》

三十一、运维安全管理产品

GA/T 1394-2017《信息安全技术 运维安全管理产品安全技术要求》。

三十二、日志分析产品

GA/T 911-2019《信息安全技术 日志分析产品安全技术要求》。

三十三、身份鉴别产品

GB/T 43779-2024 《网络安全技术 基于密码令牌的主叫用户可信身份鉴别技术规范》

GB/T 38542-2020 《信息安全技术 基于生物特征识别的移动智能终端身份鉴别技术框架》

GB/T 36651-2018 《信息安全技术 基于可信环境的生物特征识别身份鉴别协议框架》

GB/T 31504-2015 《信息安全技术鉴别与授权 数字身份信息服务框架规范》

GB/T 36633-2018 《信息安全技术 网络用户身份鉴别技术指南》

三十四、终端安全监测产品

包括内网主机监测产品、移动智能终端安全监测产品和非授权外联监测产品:

34.1 内网主机监测产品,GA/T 910-2020《信息安全技术 内网主机监测产品安全技术要求》。

34.2 移动智能终端安全监测产品,GA/T 1528-2018《信息安全技术 移动智能终端安全监测产品安全技术要求》。

34.3 非授权外联监测产品,GA/T 1144-2014《信息安全技术 非授权外联监测产品安全技术要求》。

GA/T 1392-2017 《信息安全技术 主机文件监测产品安全技术要求》

三十五、电子文档安全管理产品

GA/T 989-2012《信息安全技术 电子文档安全管理产品安全技术要求》。

和 Java的“向量”(Vector)区别和联系)

)

![[RestGPT] RestGPT智能体](http://pic.xiahunao.cn/[RestGPT] RestGPT智能体)

网络编程:IP、端口与 UDP 套接字)