2025年7月24日安全风险情报资讯

在野漏洞风险(CVE未收录):1

公开漏洞精选:2

组件投毒情报:2

在野漏洞风险

(CVE未收录)

1.1 gemini-cli项目潜在命令注入漏洞

项目详情

项目描述:gemini-cli是 Google 推出的一款开源的AI模型命令行工具。他将Gemini 模型的能力直接带进终端,帮助开发者完成编码、调试、内容创作、研究和自动化运维等任务。

项目主页:

https://github.com/google-gemini/gemini-cli

项目健康度:高(Star数62937、贡献者数174、commit数1424)

漏洞详情

发布日期:2025-07-24

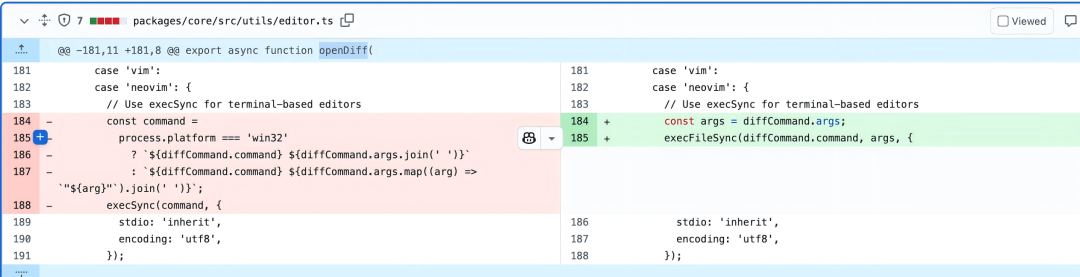

漏洞描述:gemini-cli在进行代码比对时,由于程序通过execSync函数调用vim或neovim直接将文件名作为命令输入参数而没有进行过滤,导致可能执行非预期系统命令。

漏洞评级:高危

漏洞类型:命令执行漏洞

利用方式:本地

PoC状态:未公开

影响范围:最新版本

修复建议

官方补丁:暂无

官方修复:暂无

缓解措施:确保gemini-cli处理的文件名为安全内容,无特殊构造的恶意内容。

公开漏洞精选

NEWS

”

2.1 Harbor ORM 漏洞导致用户密码哈希与盐值泄漏(CVE-2025-30086)

漏洞详情

发布日期:2025-07-24

漏洞编号:CVE-2025-30086

漏洞描述:Harbor是一个开源的容器镜像管理平台,支持镜像的存储、签名和访问控制等功能。该漏洞出现在Harbor的 `/api/v2.0/users` 端点中,由于 `q` URL 参数允许管理员按任意数据库列对用户进行过滤,当使用 `password=~` 进行过滤时,可以逐字符泄露用户的密码哈希和盐值。这是由于 ORM 实现中的漏洞(即ORM Leak),攻击者可以利用此特性构造恶意查询逐步获取用户密码哈希值和盐值。该漏洞不仅影响管理员用户,还可能被低权限用户通过其他支持 `q` 参数的端点利用,导致更多敏感信息被泄露。

漏洞评级:中危 (CVSS3: 4.9)

漏洞类型:信息泄露

利用方式:远程/本地

PoC状态:未公开

影响范围:2.13.0 ; >= 2.4.0-rc1.1, < 2.12.4 ; < 2.4.0-rc1.0.20250331071157-dce7d9f5cffb

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://github.com/goharbor/harbor/commit/dce7d9f5cffbd0d0c5d27e7a2f816f65a930702c

https://github.com/advisories/GHSA-h27m-3qw8-3pw8

2.2 Xdebug 未经身份验证的操作系统命令注入漏洞(CVE-2015-10141)

漏洞详情

发布日期:2025-07-24

漏洞编号:CVE-2015-10141

漏洞描述:xdebug是一个用于调试代码的 PHP 扩展,它允许设置断点、查看和修改变量/对象的内容以及执行代码。通常,xdebug 安装在本地以进行调试。

默认情况下,xdebug 会监听开发者机器上的 9000 端口。要激活 xdebug,该参数XDEBUG_SESSION=name必须存在于 get/post 参数中或以 cookie 的形式存在。该参数的值可以随机选择,因为它仅用于多个开发者同时在同一台机器上工作且每个开发者都有自己会话的开发环境。一旦 xdebug 激活,它会连接到端口 9000 上配置的 IP 并等待指令。

Xdebug 2.5.5 及更早版本(Derick Rethans 开发的 PHP 调试扩展)中存在未经身份验证的操作系统命令注入漏洞。启用远程调试后,Xdebug 会监听 9000 端口,并接受未经身份验证的调试器协议命令。攻击者可以通过此接口发送精心设计的 eval 命令来执行任意 PHP 代码,该代码可能会调用系统级函数,例如 system() 或 passthru()。这会导致以 Web 服务器用户的权限完全入侵主机。

漏洞评级:严重 (CVSS3: 9.3)

漏洞类型:命令执行

利用方式:远程/本地

PoC状态:已公开

影响范围:xdebug < 2.5.5

修复方案

官方补丁:已发布

官方修复:请及时将xdebug更新至最新版本。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2015-10141

https://kirtixs.com/blog/2015/11/13/xpwn-exploiting-xdebug-enabled-servers

https://www.exploit-db.com/exploits/44568

组件投毒情报

NEWS

”

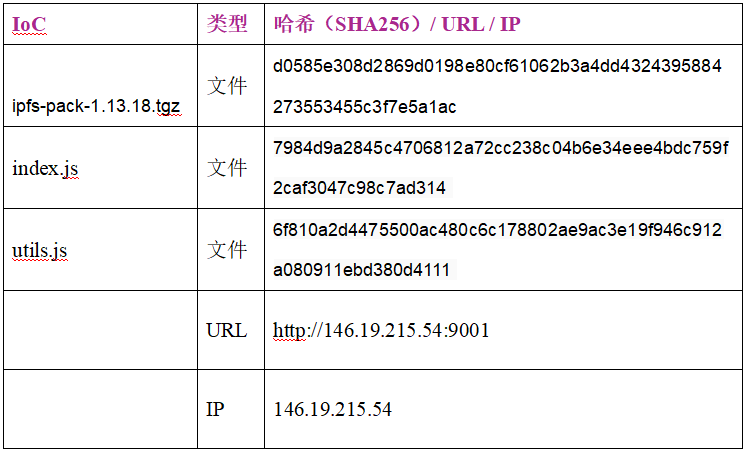

3.1 NPM组件ipfs-pack窃取并外传环境变量文件

投毒详情

投毒概述:ipfs-pack 该恶意组件index.js模块中syncSha256Validation接口包含混淆恶意代码,其主要功能是窃取.env环境变量文件并发送到投毒者服务器:http://146.19.215.54:9001 , env文件中储存的secret key/token 都是攻击者主要窃取目标。

投毒编号:XMIRROR-MAL45-5B4E0C07

项目主页:

https://www.npmjs.com/package/ipfs-pack

投毒版本:1.13.14 ~ 1.13.18

发布日期:2025-07-24

总下载量:330次

修复方案

在项目目录下使用 npm list ipfs-pack 查询是否已安装该组件,或使用 npm list -g ipfs-pack 查询是否全局安装该投毒版本组件,如果已安装请立即使用 npm uninstall ipfs-pack 或 npm uninstall -g ipfs-pack 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

IOC信息:

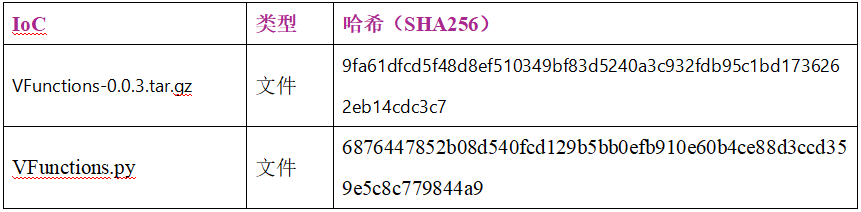

3.2 Python组件VFunctions内置摄像头监控外传及文件感染等恶意功能

投毒详情

投毒概述:VFunctions 组件内置多种恶意功能,集网络摄像头监控、py文件感染自我复制、系统自启动持久化等于一身。其可以执行多种形式的未授权数据捕获收集,并利用基于GMail电子邮件方式进行数据外传。

投毒编号:XMIRROR-MAL45-613BC461

项目主页:

https://pypi.org/project/vfunctions

投毒版本:0.0.1 ~ 0.0.3

发布日期:2025-07-24

总下载量:12061次

修复方案

开发者可通过命令 pip show vfunctions在项目目录下使用查询是否已安装存在恶意投毒的组件版本,如果已安装请立即使用 pip uninstall vfunctions -y 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

IOC信息:

![[ComfyUI] -入门2- 小白零基础搭建ComfyUI图像生成环境教程](http://pic.xiahunao.cn/[ComfyUI] -入门2- 小白零基础搭建ComfyUI图像生成环境教程)

的跨越)