一、引言

数字时代的狂飙突进中,人工智能(AI)正以颠覆性的力量重塑人类社会。从医疗诊断到金融决策,从智能制造到舆论传播,AI的触角已延伸至每个角落。

然而,斯坦福大学《2024年人工智能指数报告》揭示的123起重大AI滥用事件,以及国际货币基金组织预测的全球40%工作岗位受AI冲击的图景[1][3],无不警示我们:AI治理已成为关乎人类命运的必答题。在这场技术革命与风险博弈的较量中,AI治理平台作为新时代的“数字守门人”,正从理论构想走向全球实践。

source: Gartner. 2025 Top Strategic Technology Trends. 2024.

source: 中国信息通信研究院人工智能研究所. 人工智能风险治理报告. 2024.

二、AI治理的三大核心挑战

1. 技术黑箱与责任真空

大模型的“幻觉”问题、算法不可解释性及数据投毒风险,使AI系统成为难以监管的“黑箱”。OpenAI前首席技术官Mira Murati坦言,当前模型仍存在编造虚假事实的缺陷[1],而香港2亿港元深度伪造诈骗案更凸显技术滥用的现实威胁[3]。传统的“事后追责”模式在AI的自主决策面前显得力不从心,责任界定成为司法难题。

2. 全球协同与价值冲突

各国治理路径呈现显著差异:欧盟通过《人工智能法》构建风险分级体系,美国NIST框架强调全生命周期管理,中国则侧重穿透式风险管控[1][3][5]。这种碎片化格局加剧了“监管套利”风险。正如东盟《人工智能治理指南》所指出的,发展中国家在数据主权、算力分配上的弱势地位,可能加剧全球“智能鸿沟”[1]。

3. 创新速度与治理滞后

Gartner预测,到2028年,50%企业将部署专门应对虚假信息的安全工具[5]。但当前监管工具迭代速度远不及技术发展——当Sora能生成以假乱真的视频时,多数国家的深度伪造检测标准尚未建立[1][3]。

三、AI治理平台的四大核心能力

应对上述挑战,全球领先机构正通过AI治理平台构建系统性解决方案:

1. 全生命周期风控引擎

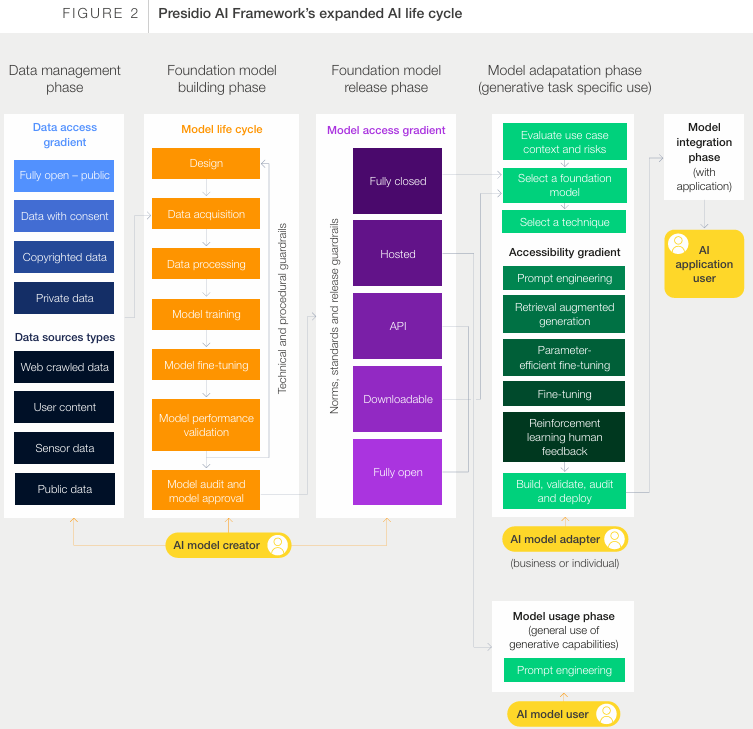

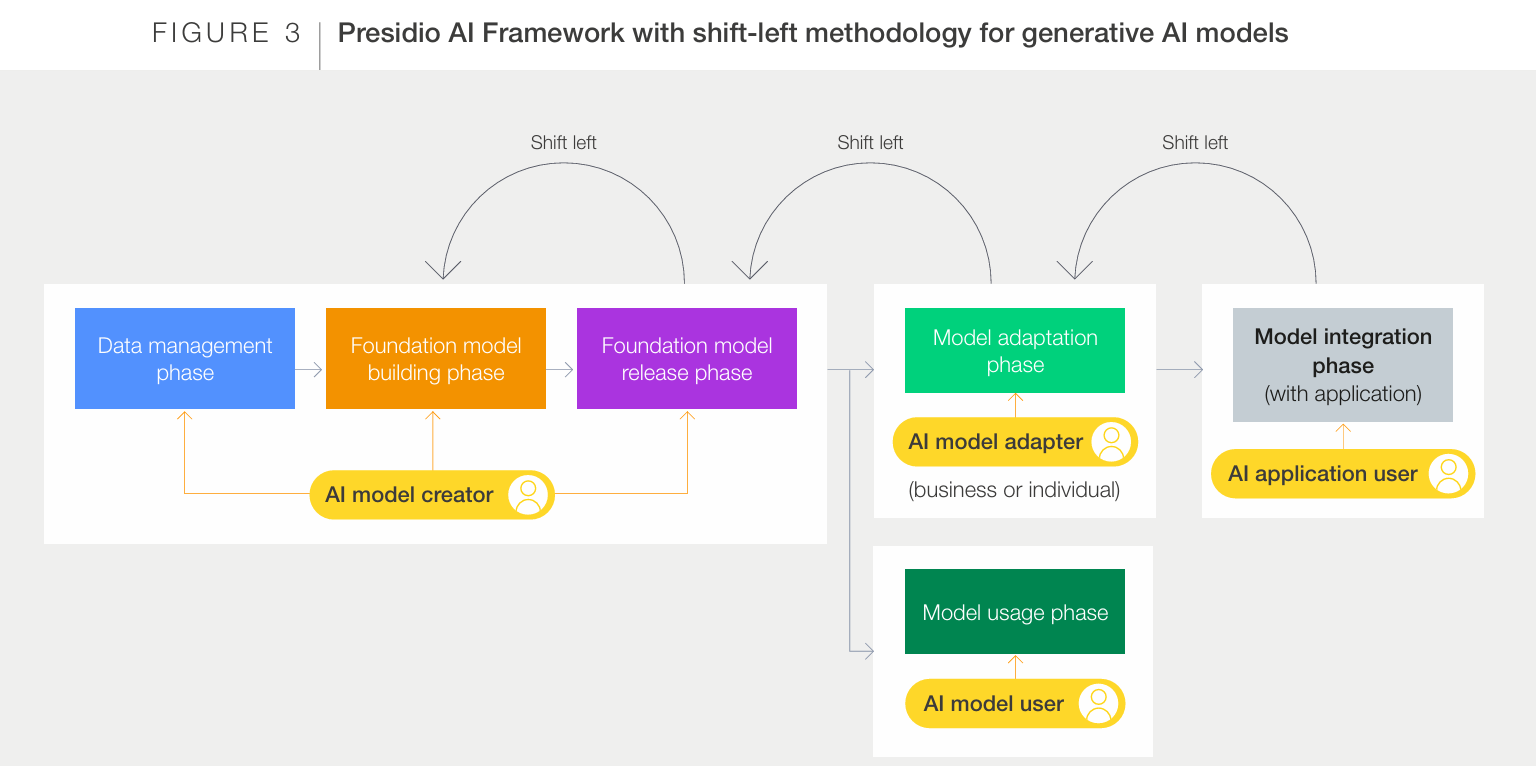

世界经济论坛提出的Presidio AI框架,将治理延伸至“模型构建-发布-适配”全链条[2]。欧盟《人工智能法》要求高风险系统实施“红队测试”,而NIST框架则通过设计、开发、部署等五阶段风险管理,实现风险早筛[1][3]。中国信通院的实践方案更创新性地提出“系统治理-风险识别-评估-应对”闭环,穿透数据、算法、应用多层风险[3]。

source: World Economic Forum. AI Governance Alliance Briefing Paper Series. 2024.

source: World Economic Forum. AI Governance Alliance Briefing Paper Series. 2024.

2. 多模态合规工具箱

Gartner定义的AI治理平台需集成透明度引擎、公平性检测、隐私保护模块[5]。例如,百度开发的深伪检测算法可抵御90%以上的组合攻击,而微软Azure AI内容安全系统支持自定义过滤规则,日均处理10亿级内容审核[3]。新加坡AI Verify基金会的“登月计划”基准测试库,涵盖43,000个风险提示场景,成为行业标杆[3]。

3. 多方协同治理网络

AI治理联盟(AIGA)汇聚350家机构,构建起政府-企业-学术界的三角协作生态[2][4]。阿里巴巴开源的CValues评测集,通过专家标注的5万条中文语料,为模型伦理审查提供社区化解决方案[3]。这种“共治共享”模式,正是中国《全球人工智能治理倡议》倡导的实践路径[1]。

source: 中国信息通信研究院. 人工智能治理蓝皮书(2024年). 2024.

4. 动态适应机制

面对量子计算威胁,NIST推动的后量子密码学(PQC)标准,要求企业在2027年前完成密码系统升级[5]。而英国AI安全研究所开源的Inspect平台,可实现模型风险的实时监控与预警[3],展现治理工具的进化能力。

四、未来图景:从技术治理到文明契约

source: 中国信息通信研究院. 人工智能治理蓝皮书(2024年). 2024.

AI治理平台的终极目标,是构建“技术向善”的数字文明契约:

• 可信增强:Gartner预测,采用治理平台的企业将在2028年获得30%的客户信任溢价[5];

• 生态共建:全球算力网络、数据要素市场的互联互通,需要类似联合国《全球数字契约》的顶层设计[1][4];

• 人机共生:从神经增强技术到空间计算界面,治理平台将重新定义人机协作边界[5]。

source: 中国信息通信研究院人工智能研究所. 人工智能风险治理报告. 2024.

五、结语

正如世界经济论坛主席Børge Brende所言:“AI治理不是限制创新的枷锁,而是通往可信未来的桥梁。”[4]当算法开始思考,人类更需要智慧的治理——这或许是我们这个时代最伟大的技术反哺。

参考文献

[1] 中国信息通信研究院. 人工智能治理蓝皮书(2024年). 2024.

[2] World Economic Forum. AI Governance Alliance Briefing Paper Series. 2024.

[3] 中国信息通信研究院人工智能研究所. 人工智能风险治理报告. 2024.

[4] World Economic Forum. Annual Report 2023-2024. 2024.

[5] Gartner. 2025 Top Strategic Technology Trends. 2024.

)

部署笔记)

)

:使用4个文件实现MVC框架)

)

)

:剖析创业增长引擎与精益画布指标)