一、实验拓补图

二、实验需求及配置

需求一

| 设备 | 接口 | VLAN | 接口类型 |

|---|---|---|---|

| SW2 | GE0/0/2 | VLAN 10 | Access |

| GE0/0/3 | VLAN 20 | Access | |

| GE0/0/1 | VLAN List : 10 20 | Trunk |

[SW2]vlan 10

[SW2]vlan 20

[SW2]interface GigabitEthernet 0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 10

[SW2]interface GigabitEthernet 0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 20

[SW2]interface GigabitEthernet 0/0/1

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20| 设备 | 接口 | VLAN | IP |

|---|---|---|---|

| FW | GE1/0/1.1 | 10 | 172.16.1.254/24 |

| GE1/0/1.2 | 20 | 172.16.2.254/24 | |

| GE1/0/0 | / | 10.0.0.254/24 | |

| GE1/0/2 | / | 100.1.1.10/24 | |

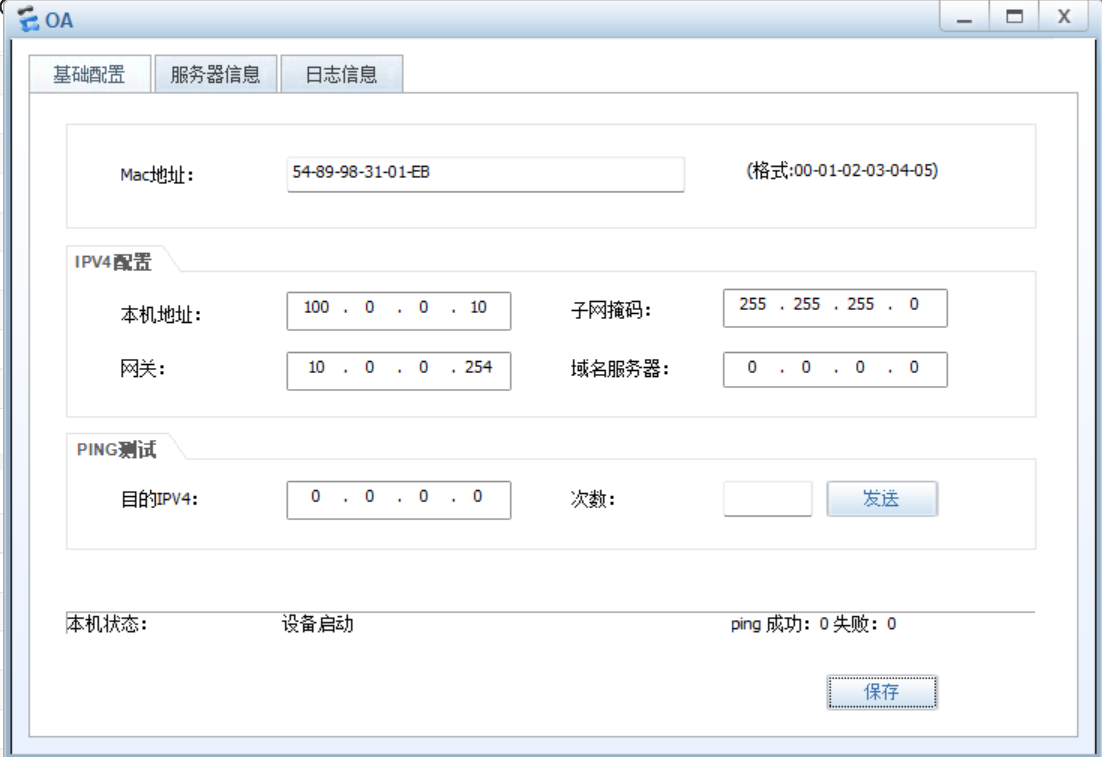

| OA Server | Ethernet0/0/0 | 10.0.0.10/24 | |

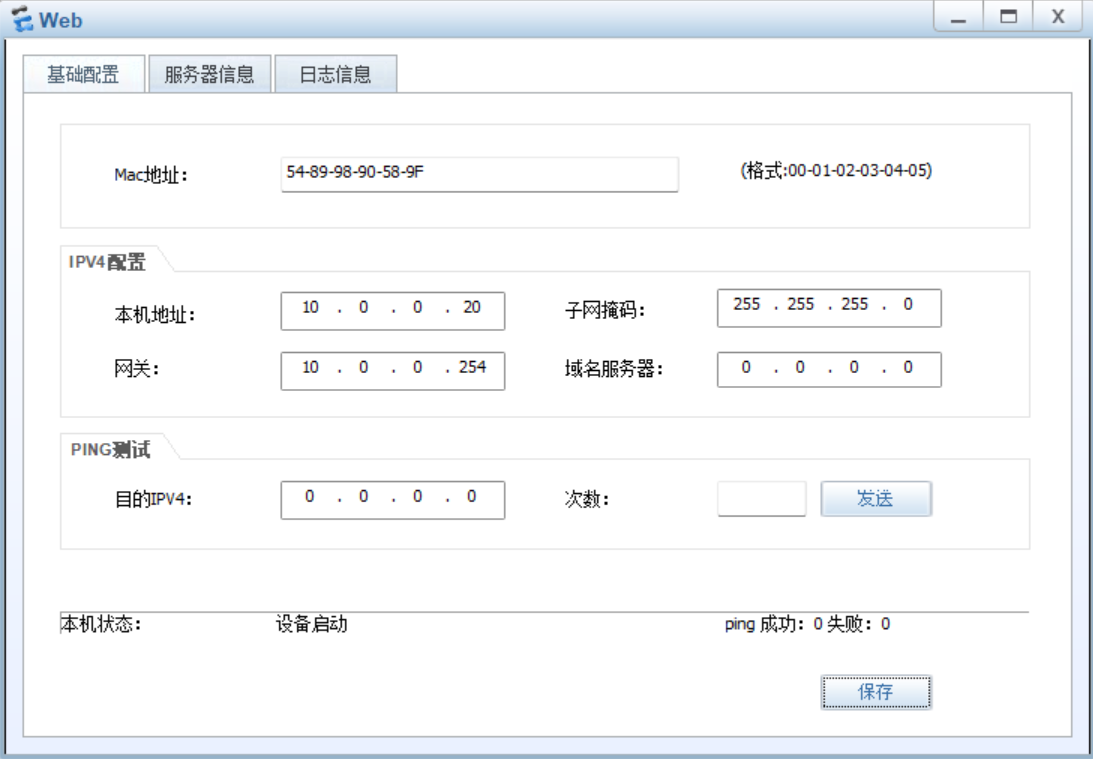

| Web Server | Ethernet0/0/0 | 10.0.0.20/24 | |

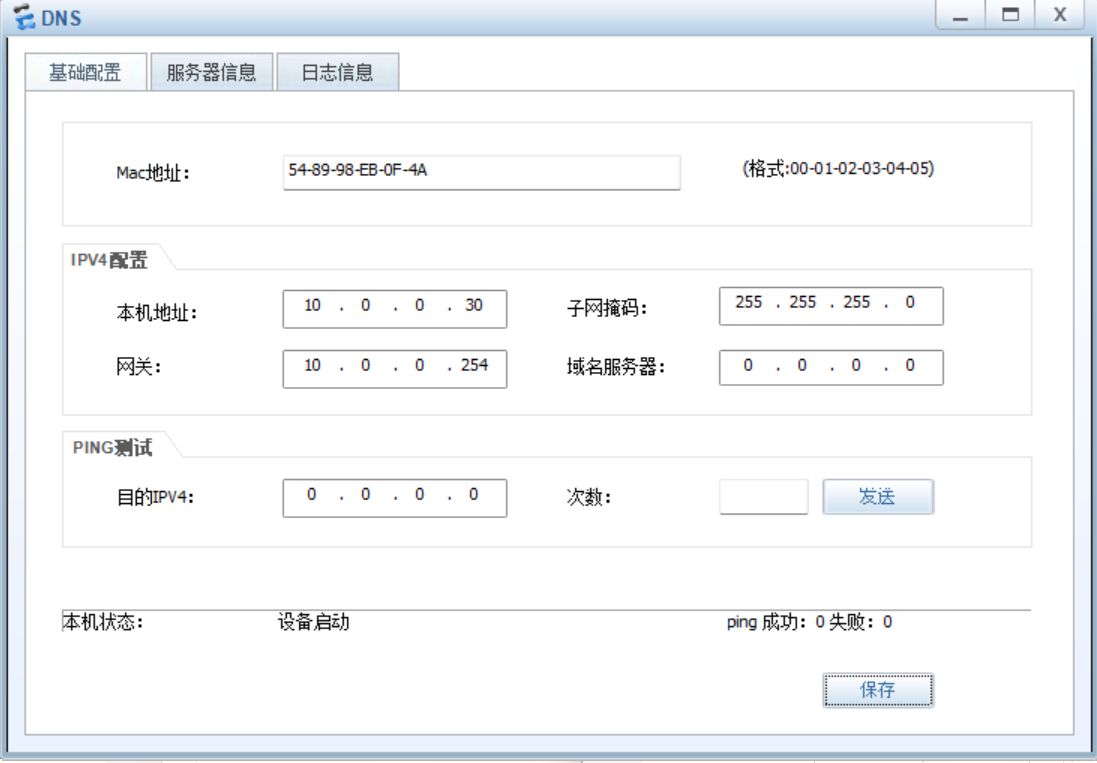

| DNS Server | Ethernet0/0/0 | 10.0.0.30/24 |

[FW]interface GigabitEthernet 0/0/0

[FW-GigabitEthernet0/0/0]ip address 192.168.100.1 24

[FW-GigabitEthernet0/0/0]service-manage all permit

[FW] interface GigabitEthernet 1/0/1.1

[FW-GigabitEthernet1/0/1.1] vlan-type dot1q 10 # 绑定VLAN 10

[FW-GigabitEthernet1/0/1.1] ip address 172.16.1.254 24 # 配置IP地址

[FW] interface GigabitEthernet 1/0/1.2

[FW-GigabitEthernet1/0/1.2] vlan-type dot1q 20 # 绑定VLAN 20

[FW-GigabitEthernet1/0/1.2] ip address 172.16.2.254 24 # 配置IP地址

[FW] interface GigabitEthernet 1/0/0

[FW-GigabitEthernet1/0/0] ip address 10.0.0.254 24 # 配置IP地址

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] ip address 100.1.1.10 24 # 配置IP地址

| 设备 | 接口 | VLAN | IP |

|---|---|---|---|

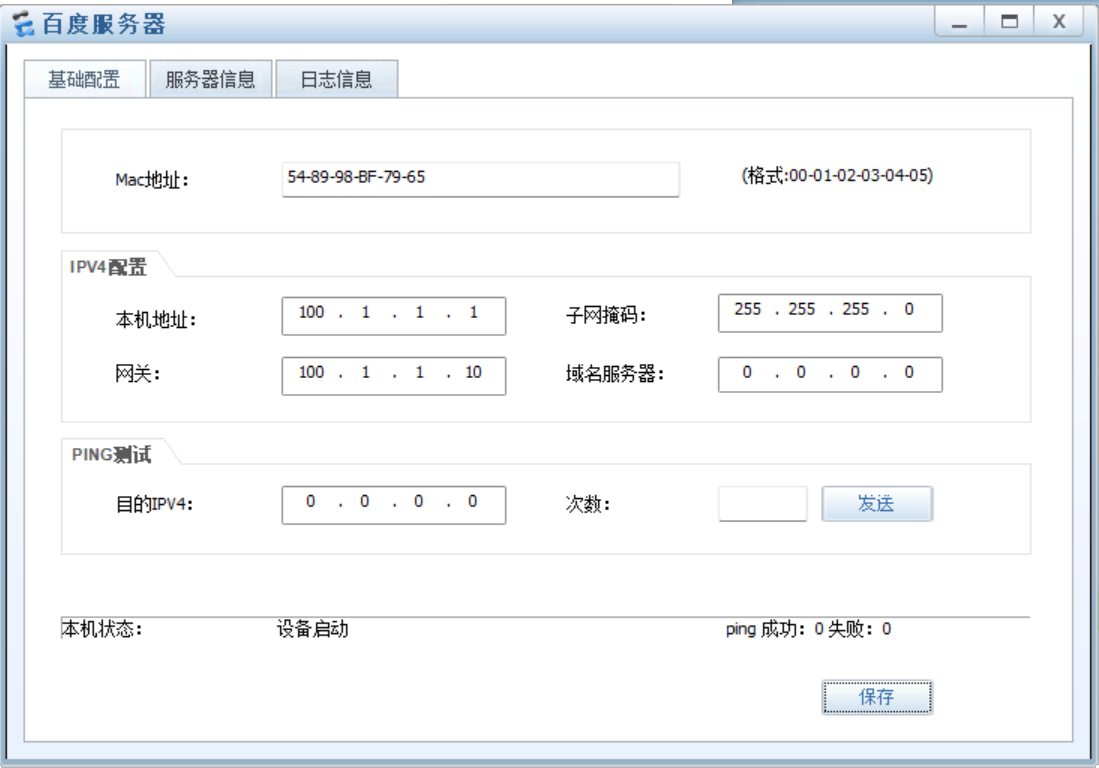

| 百度服务器 | Ethernet0/0/0 | 100.1.1.1/24 | |

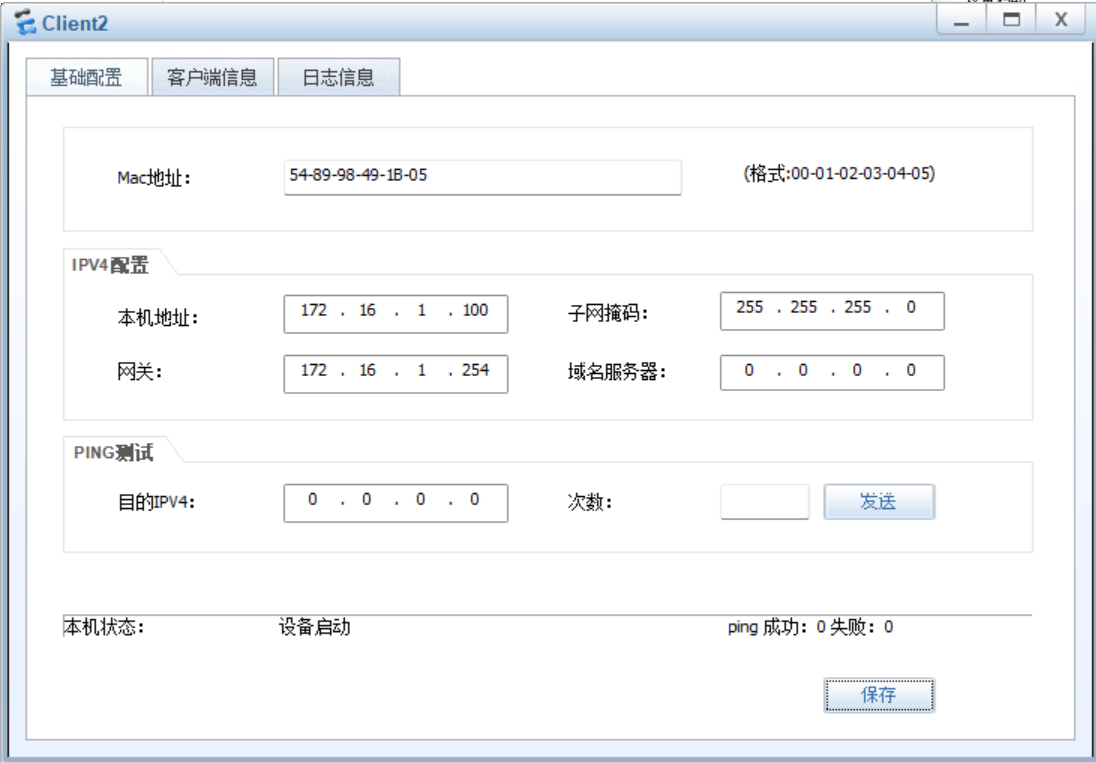

| Clinet2 | Ethernet0/0/0 | 172.16.1.100/24 | |

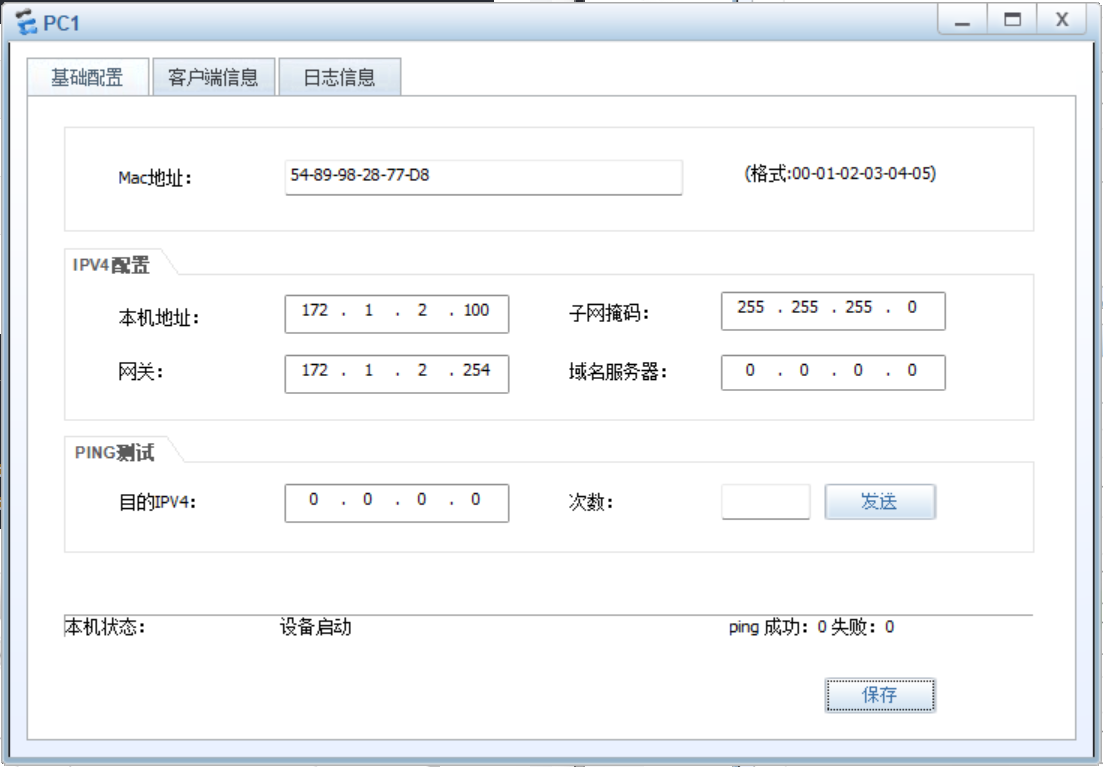

| PC1 | Ethernet0/0/1 | 172.16.2.100/24 |

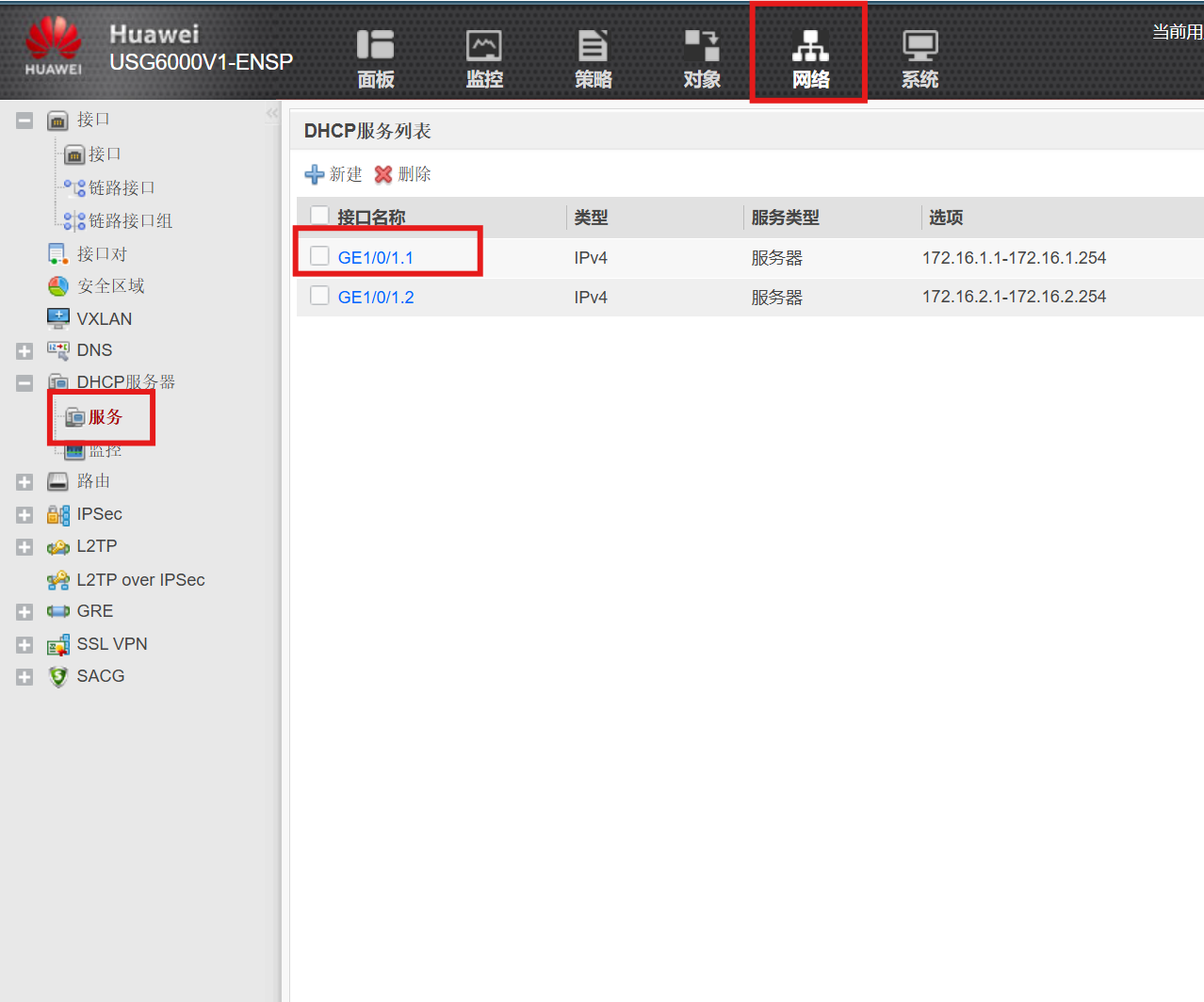

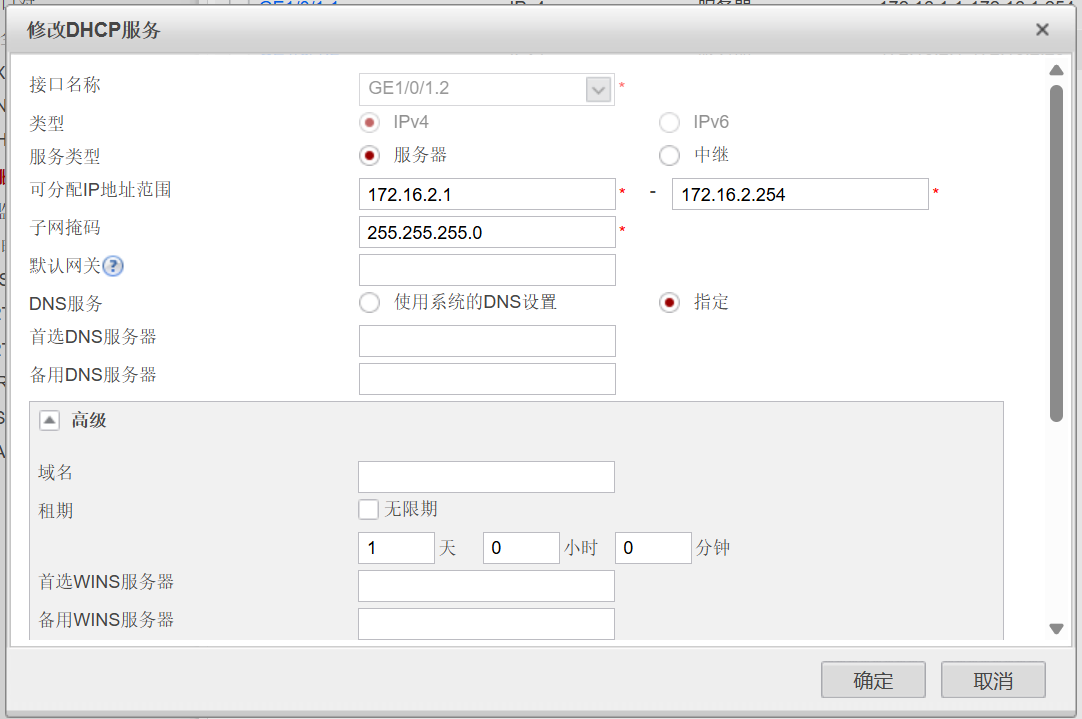

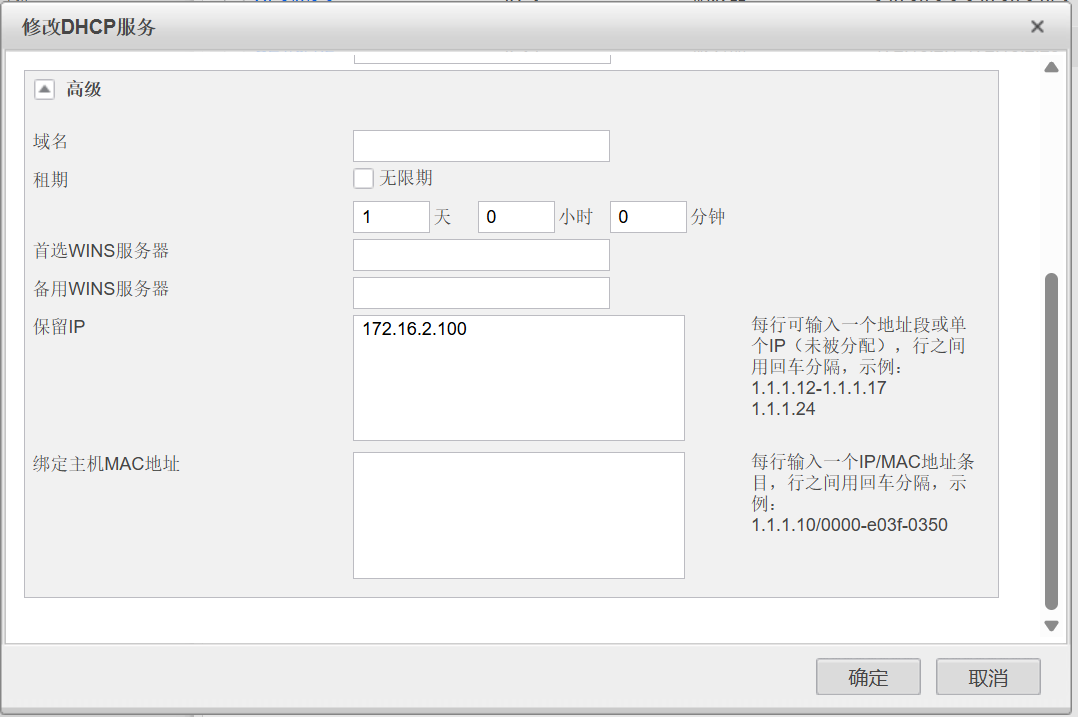

需求二:配置DHCP协议,具体要求如下

1.在FW上启动DHCP功能,并配置不同的全局地址池,为接入网络的终端设备分配IP地址。

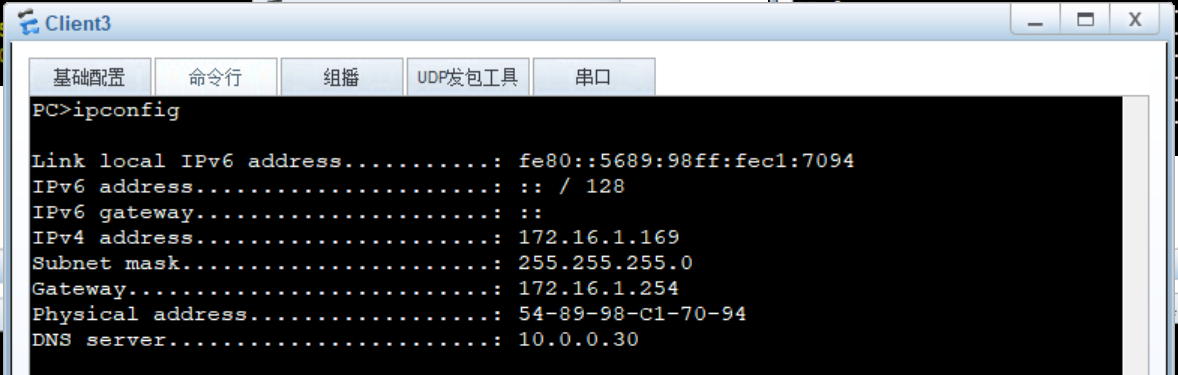

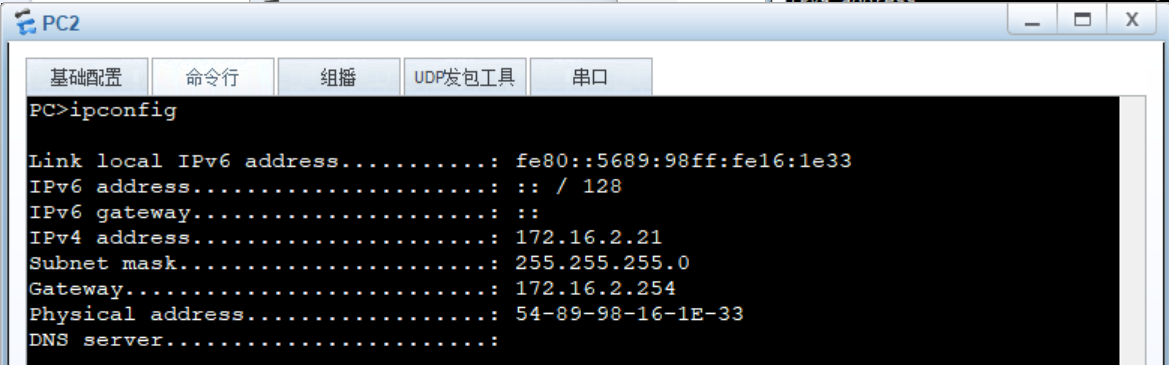

2.Client1、Client3和PC2通过DHCP获取地址信息。

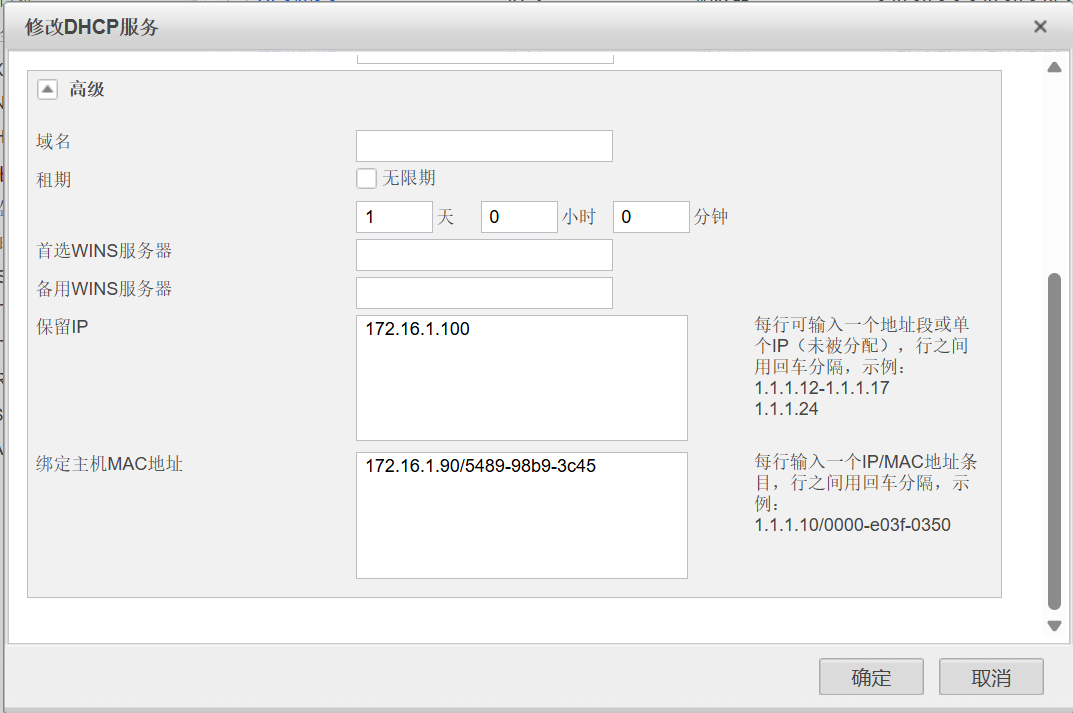

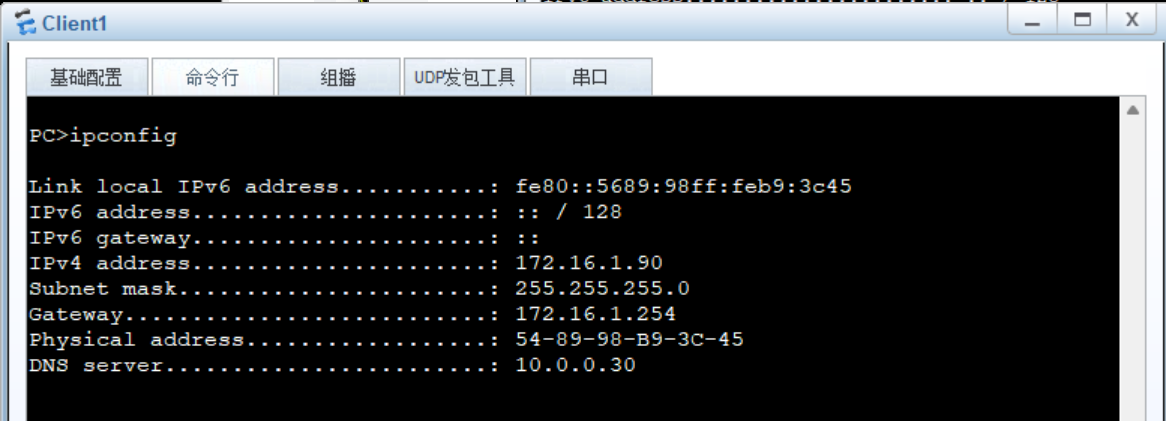

3.Client1必须通过DHCP获取172.16.1.90/24地址。

| 设备 | 接口 | VLAN | IP |

|---|---|---|---|

| Clinet1 | Ethernet0/0/0 | DHCP 获取 (172.16.1.90/24) | |

| Clinet3 | Ethernet0/0/0 | DHCP 获取 | |

| PC2 | Ethernet0/0/1 | DHCP 获取 |

| 地址池名称 | 网段 / 掩码 | 网关 | DNS |

|---|---|---|---|

| dhcp-a | 172.16.1.0/24 | 172.16.1.254 | 10.0.0.30 |

| dhcp-b | 172.16.2.0/24 | 172.16.2.254 | 10.0.0.30 |

[FW]dhcp enable

[FW]interface GigabitEthernet 1/0/1.1

[FW-GigabitEthernet1/0/1.1]dhcp select interface

[FW]interface GigabitEthernet 1/0/1.2

[FW-GigabitEthernet1/0/1.2]dhcp select interface

[FW]display ip pool

2025-08-02 10:54:34.420 -------------------------------------------------------------------------------

------Pool-name : GigabitEthernet1/0/1.1Pool-No : 0Lease : 1 Days 0 Hours 0 MinutesPosition : Interface Status : UnlockedGateway-0 : 172.16.1.254 Network : 172.16.1.0Mask : 255.255.255.0Conflicted address recycle interval: -Address Statistic: Total :253 Used :0 Idle :253 Expired :0 Conflict :0 Disabled :0 -------------------------------------------------------------------------------

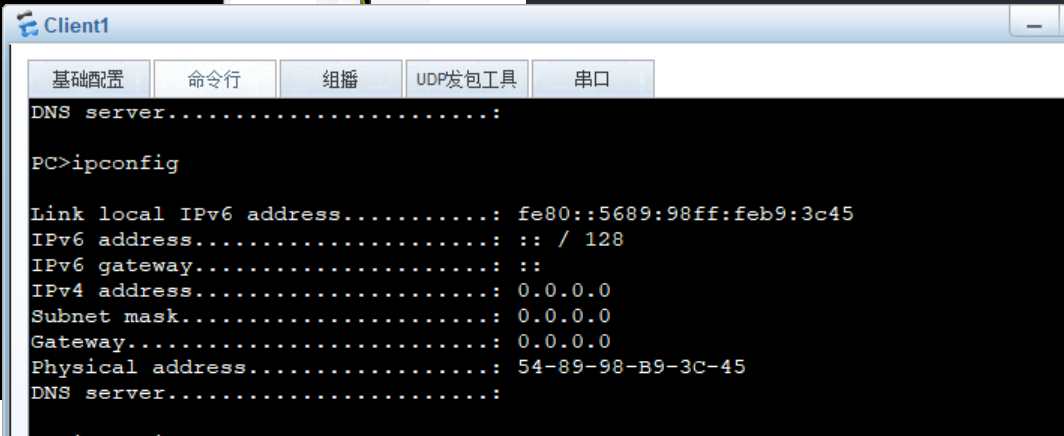

------Pool-name : GigabitEthernet1/0/1.2Pool-No : 1Lease : 1 Days 0 Hours 0 MinutesPosition : Interface Status : UnlockedGateway-0 : - Network : 172.16.2.0Mask : 255.255.255.0Conflicted address recycle interval: -Address Statistic: Total :254 Used :0 Idle :254 Expired :0 Conflict :0 Disabled :0 IP address StatisticTotal :507 Used :0 Idle :507 Expired :0 Conflict :0 Disabled :0 查看Client1,发现未获取到IP地址

解决方法:给FW GE1/0/1接口配置IP地址

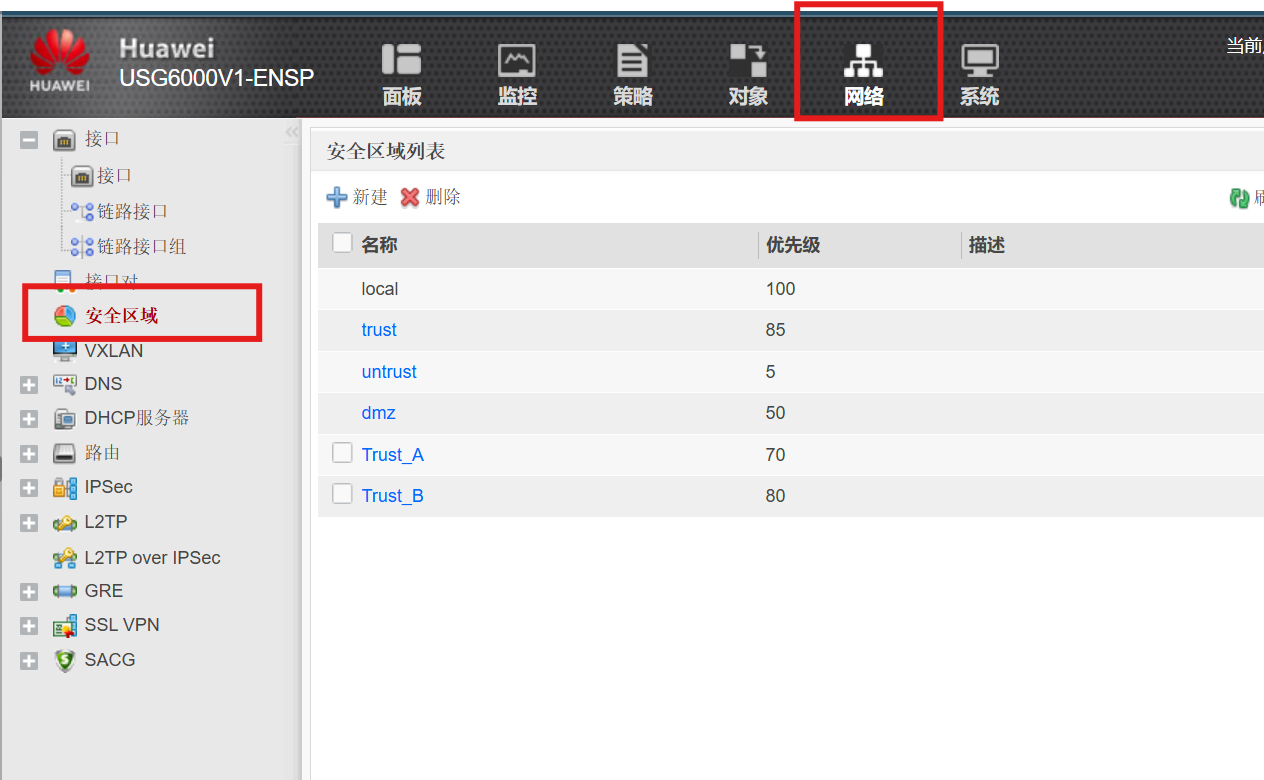

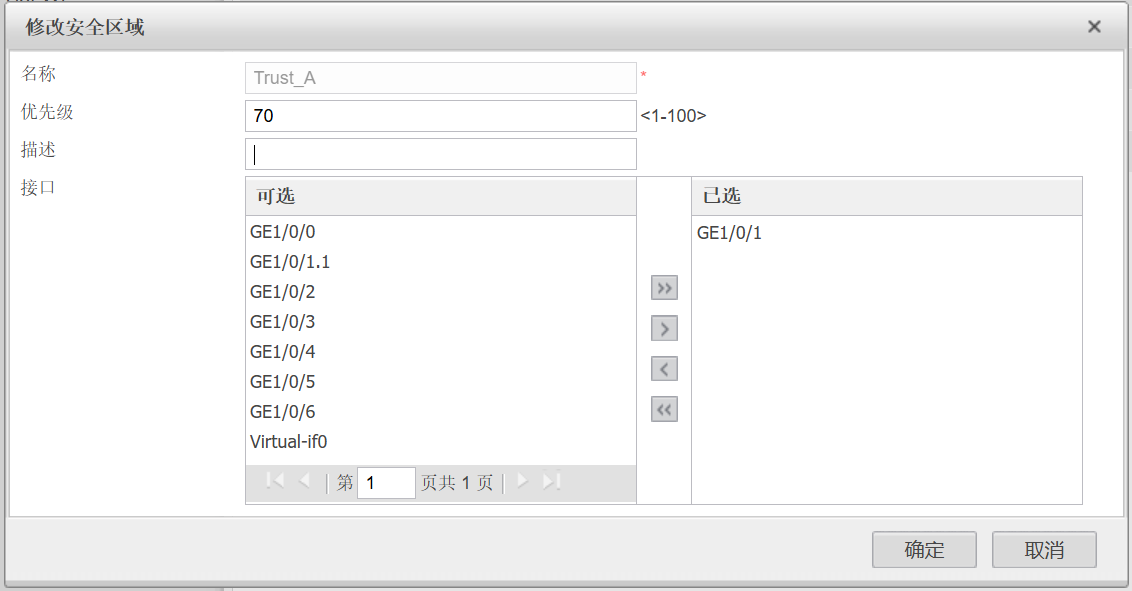

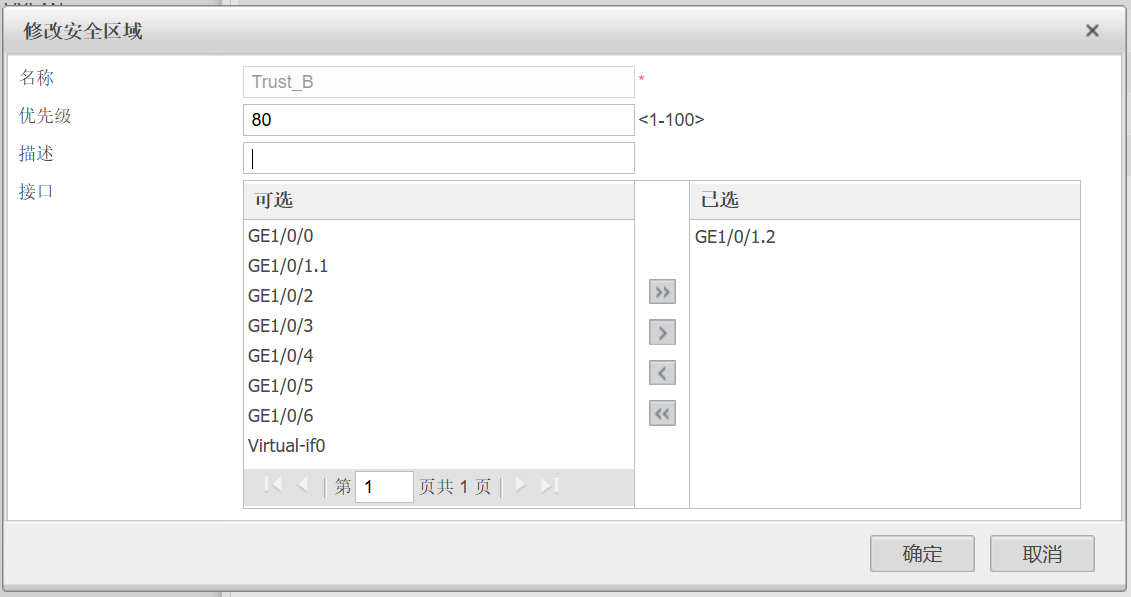

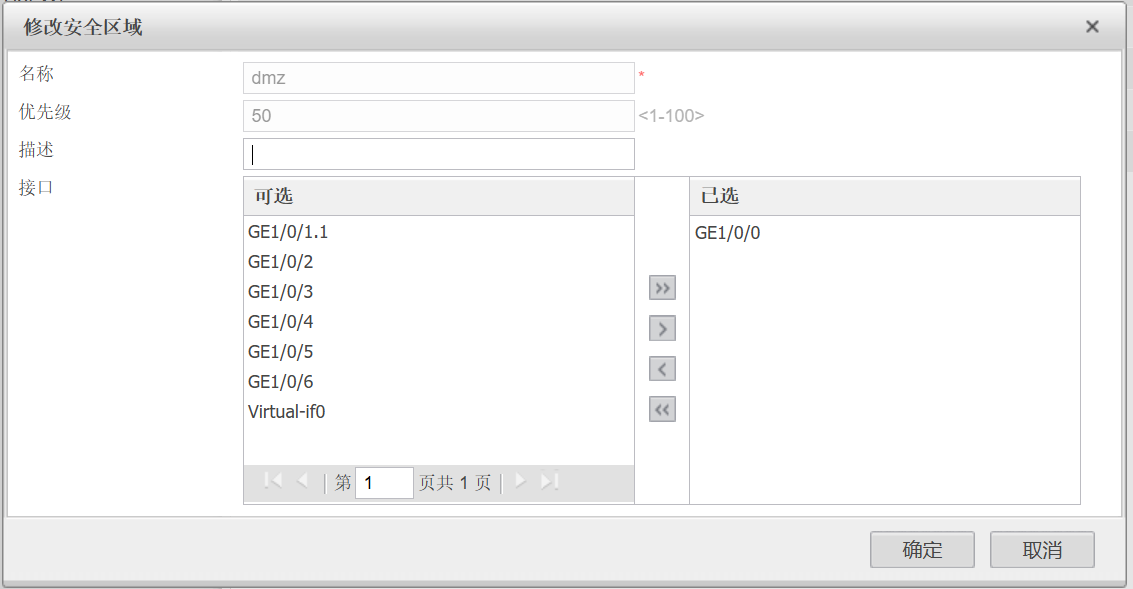

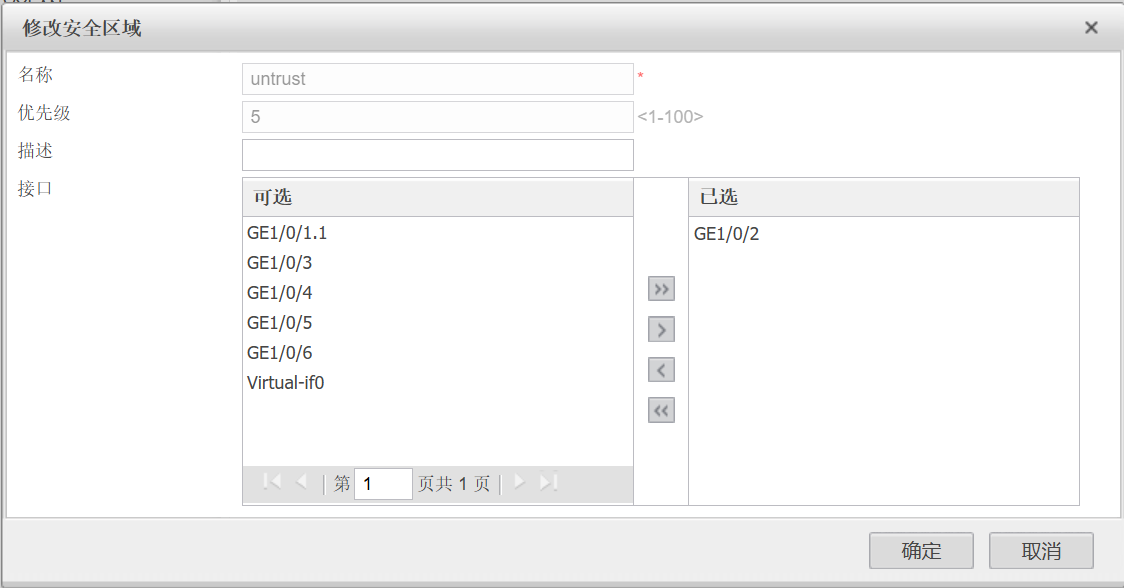

需求三:防火墙安全区域配置

| 设备 | 接口 | 安全区域 | 优先级 |

|---|---|---|---|

| FW | GE1/0/1 | Trust_A | 70 |

| GE1/0/1.2 | Trust_B | 80 | |

| GE1/0/0 | DMZ | 默认 | |

| GE1/0/2 | Untrust | 默认 |

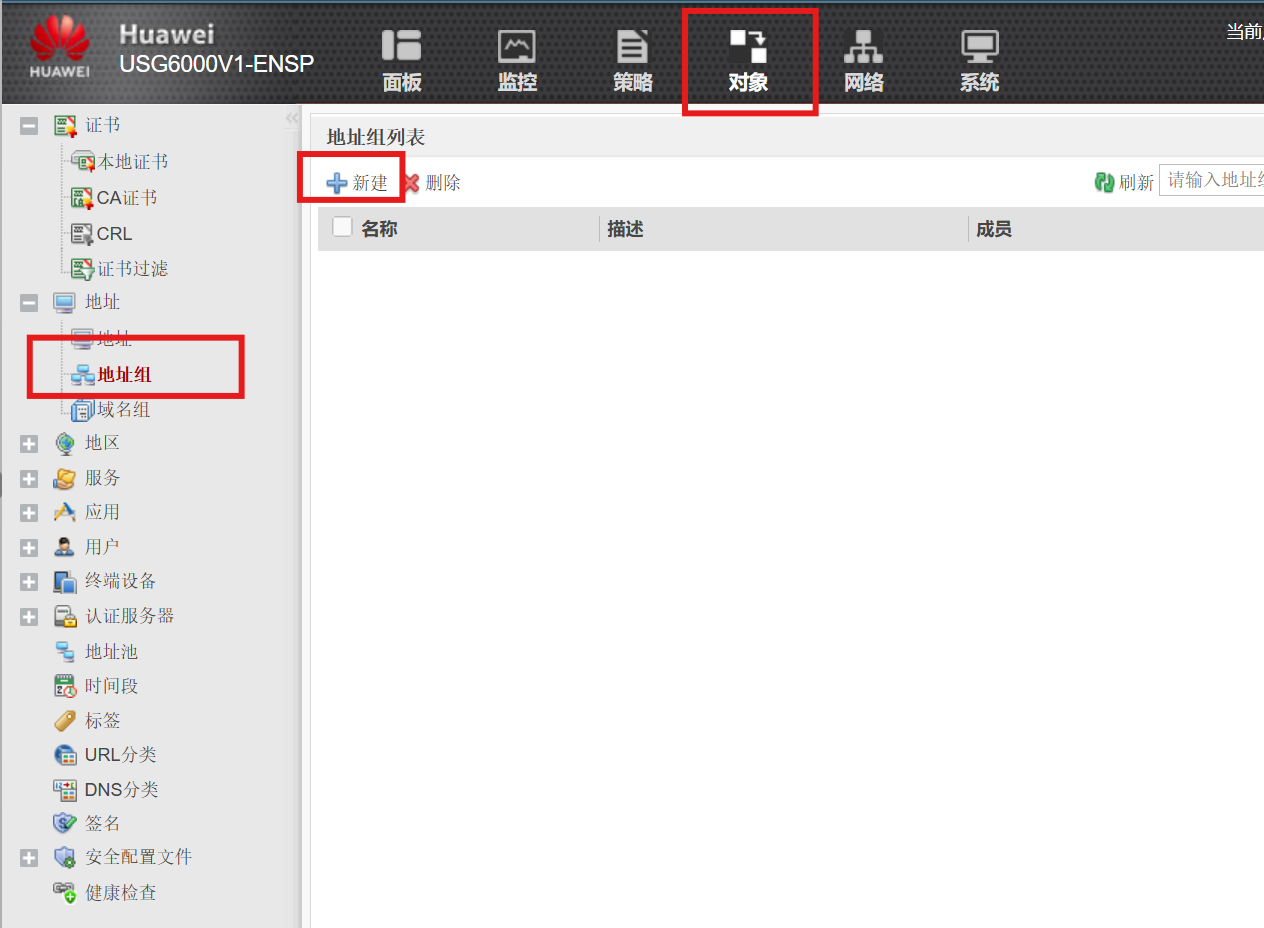

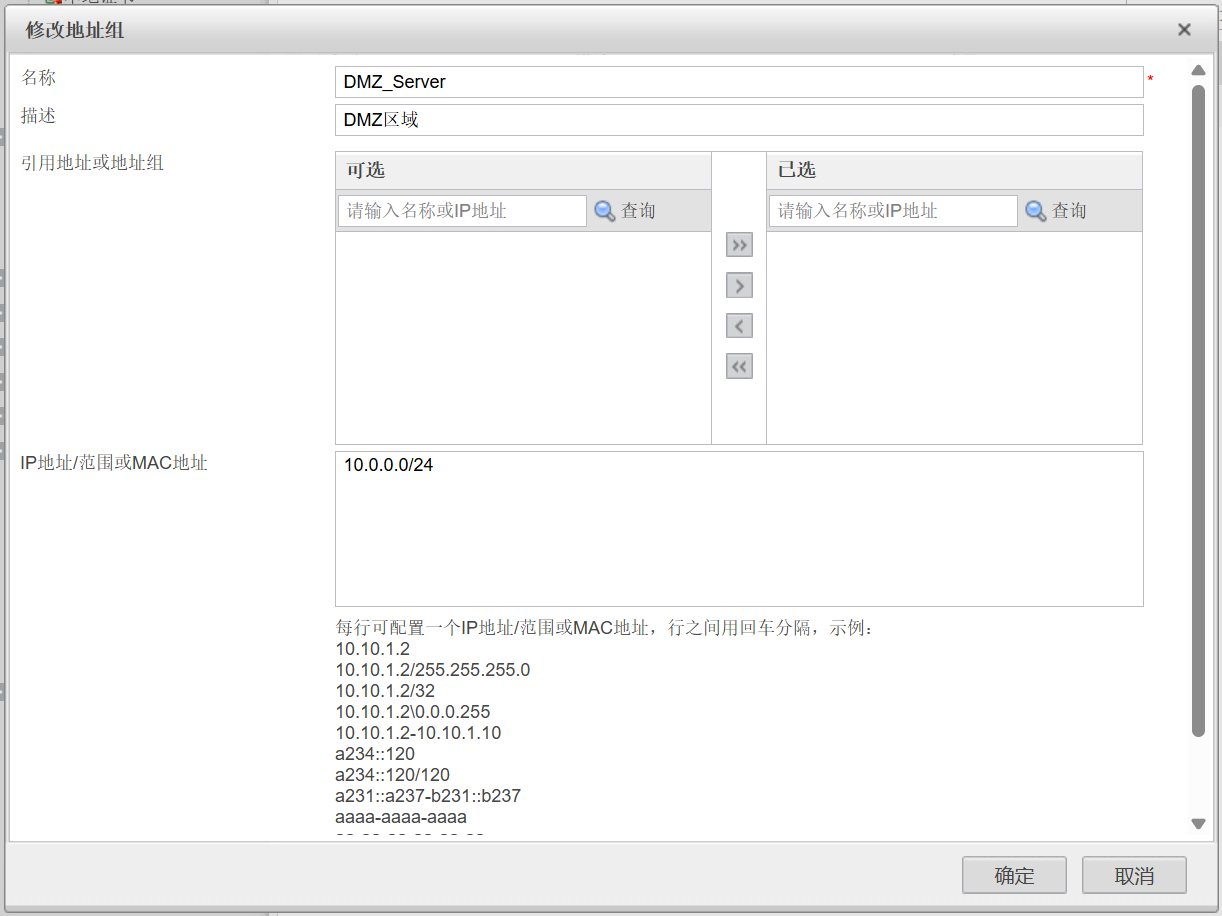

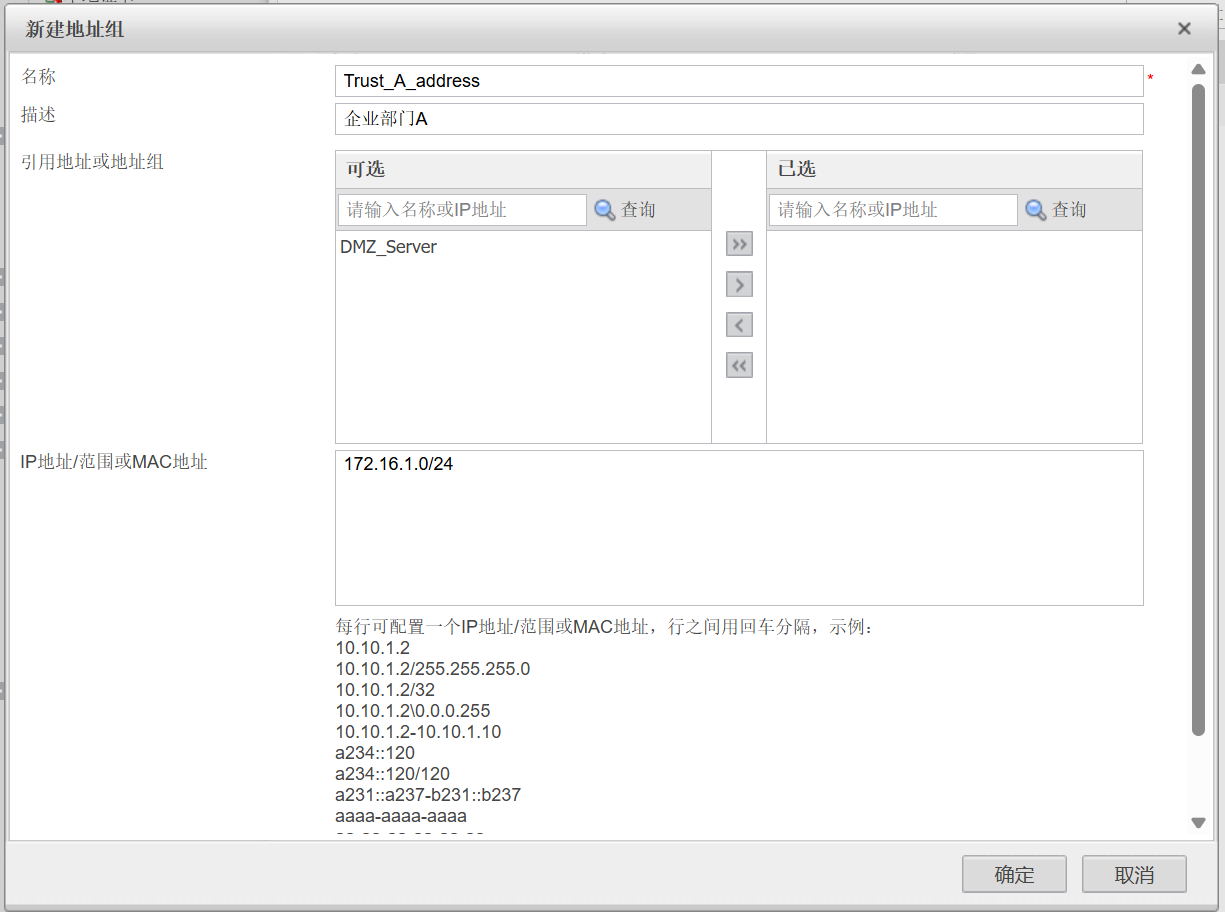

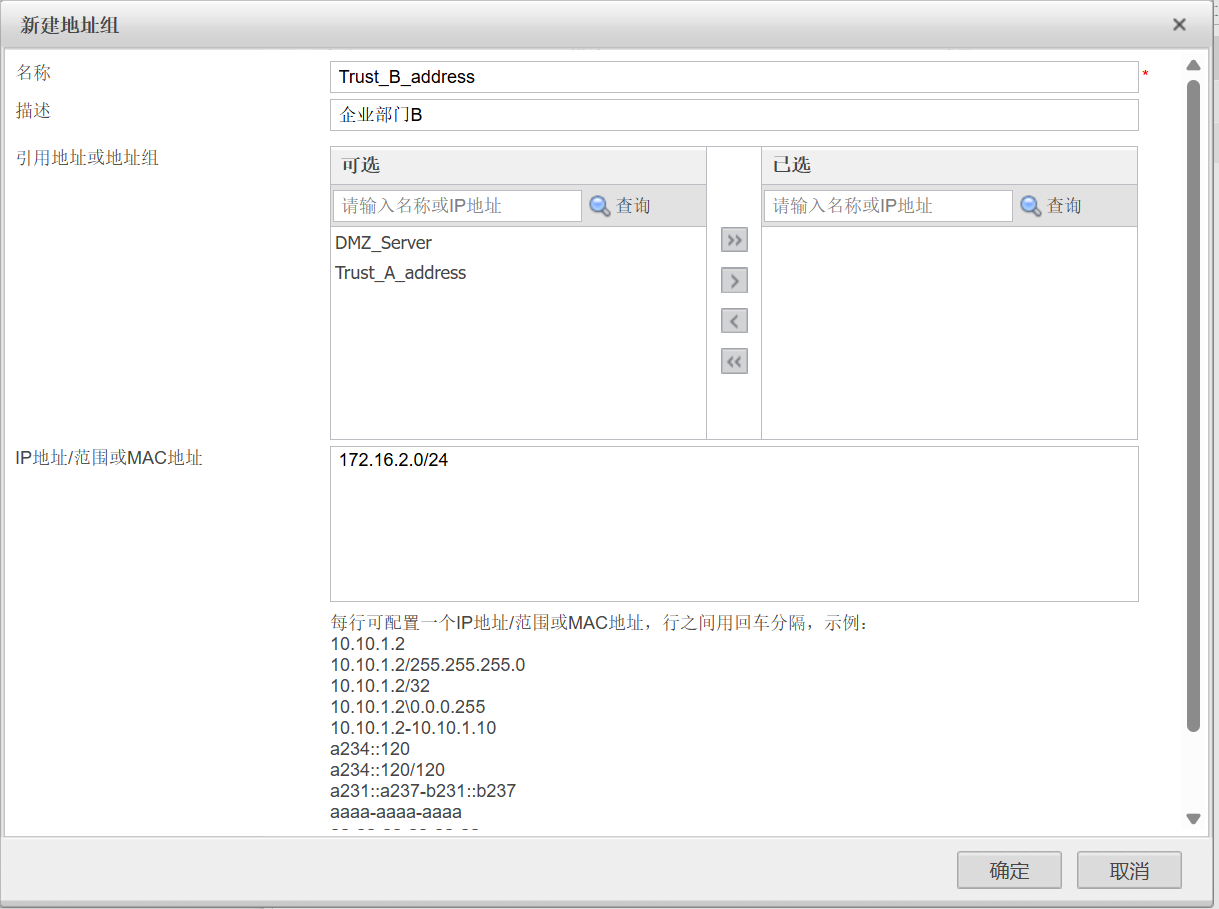

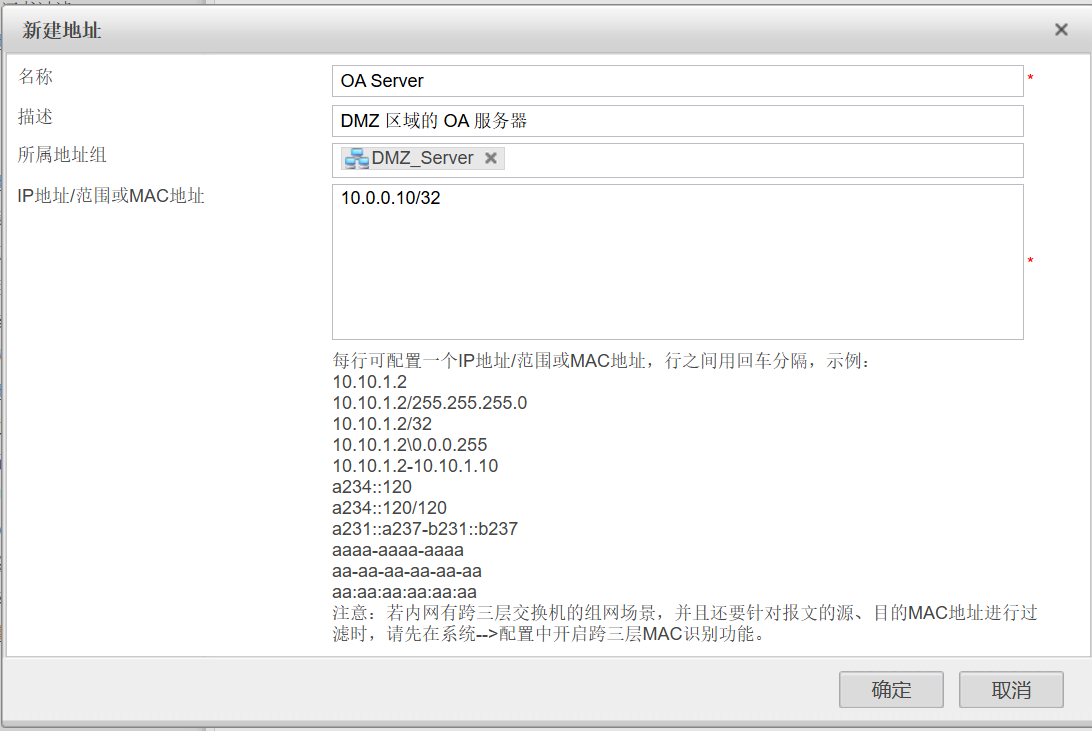

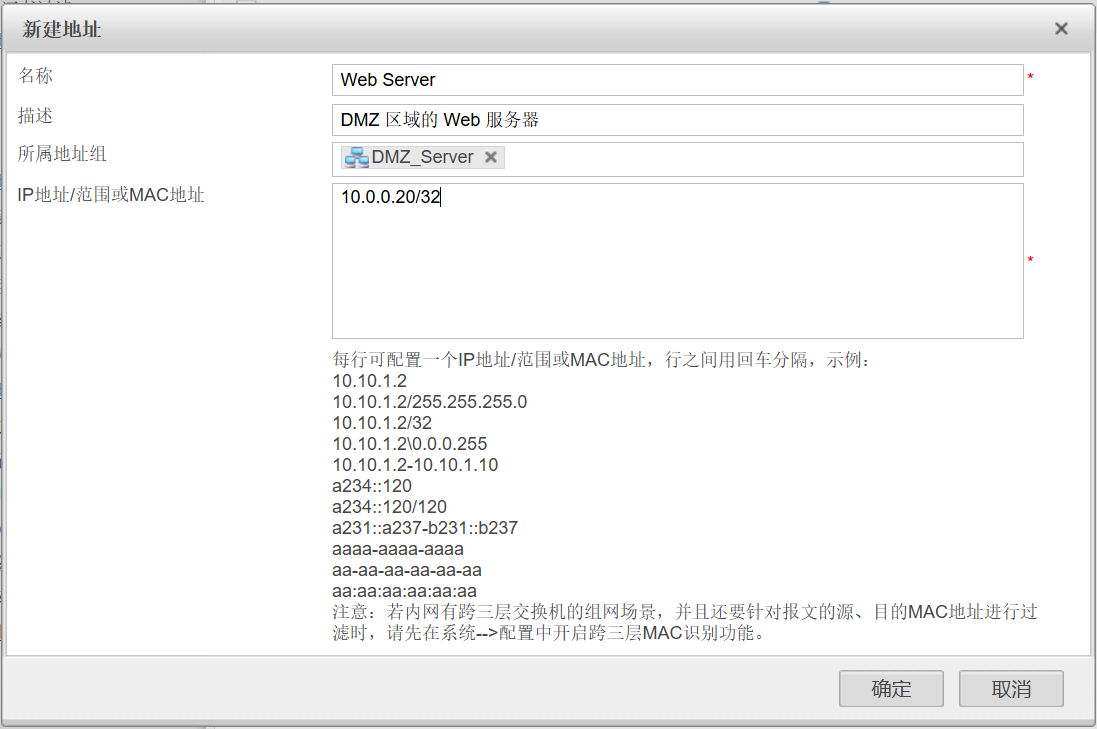

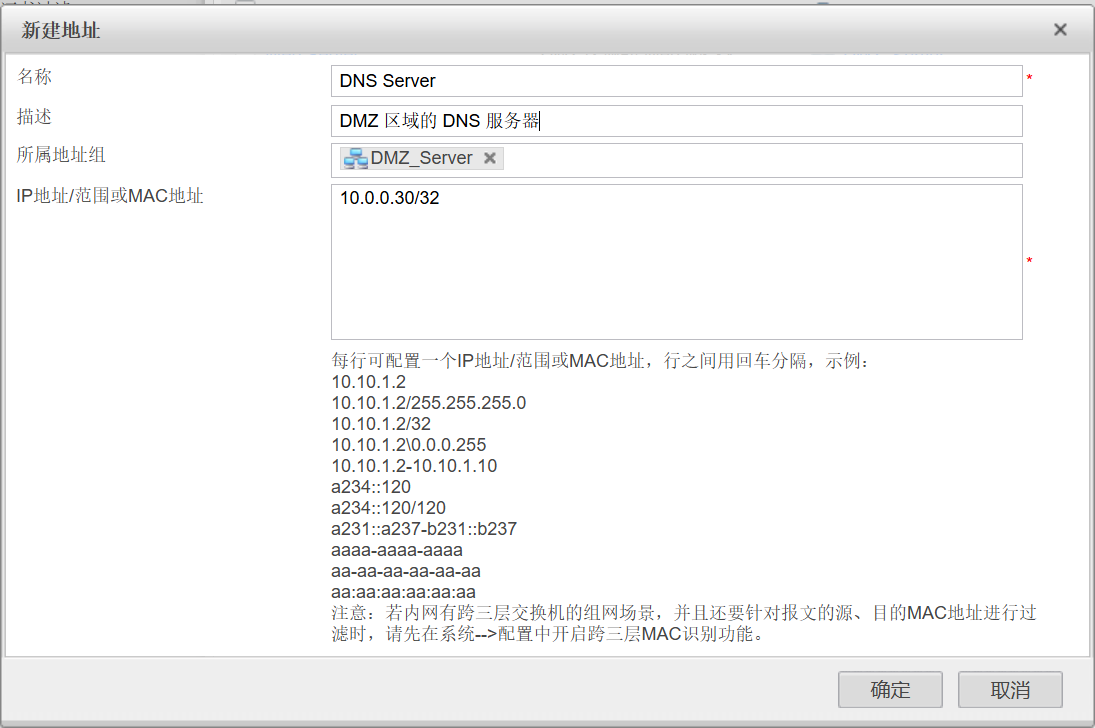

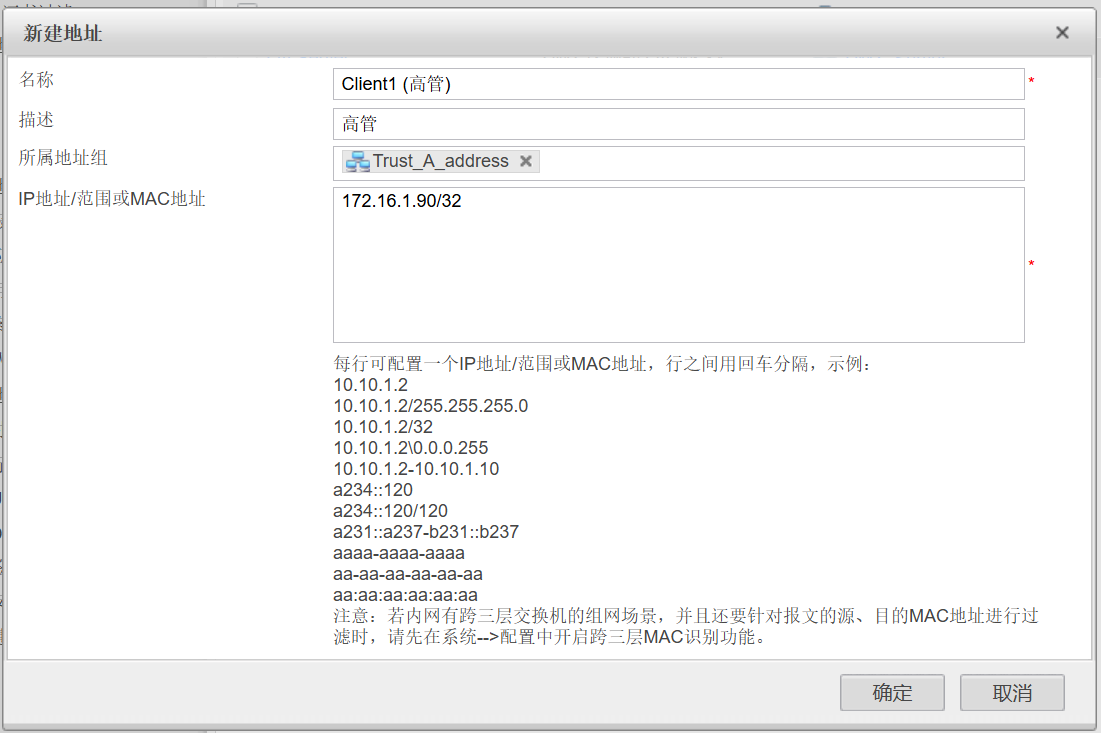

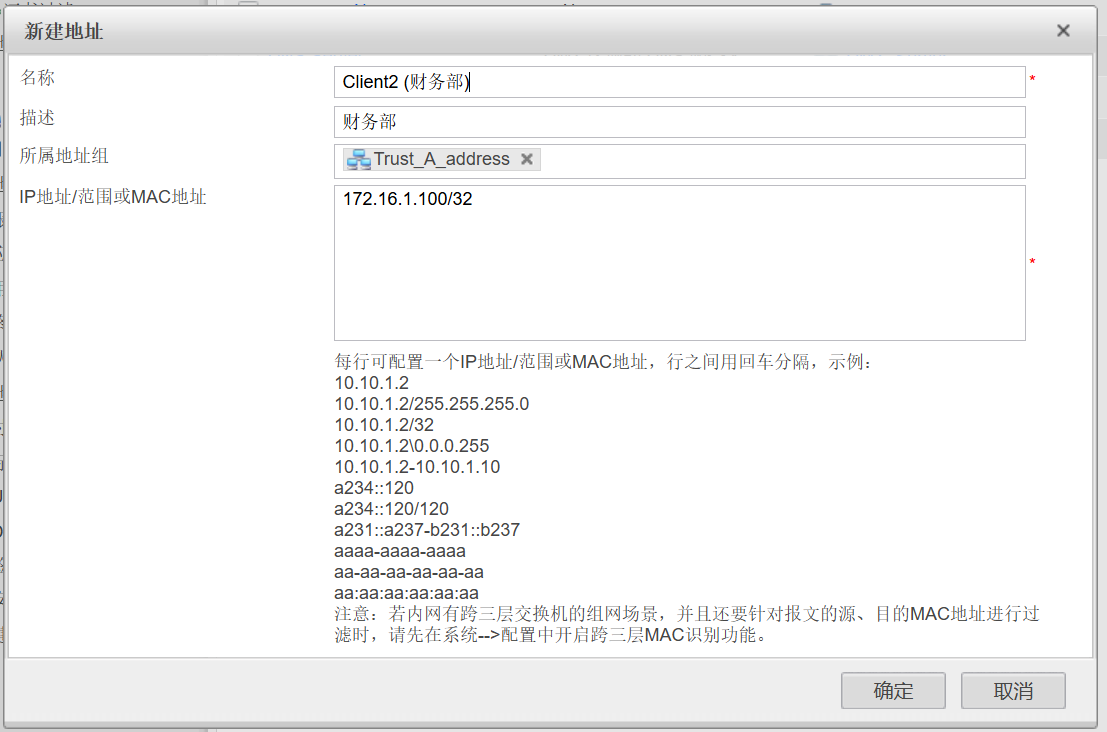

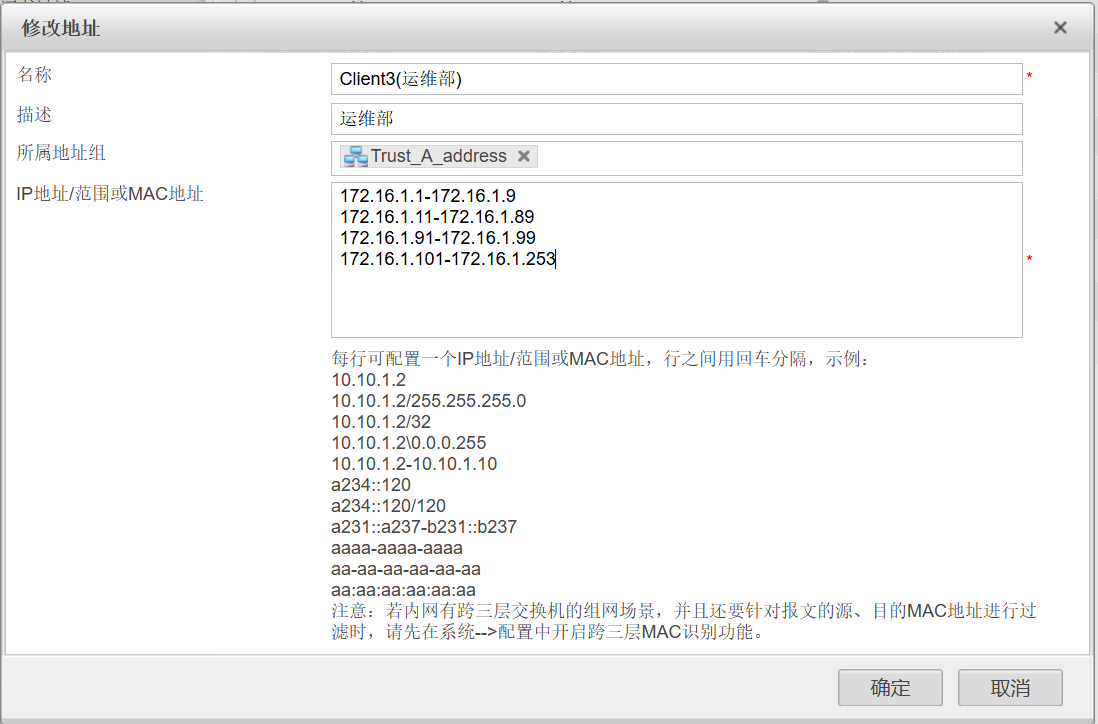

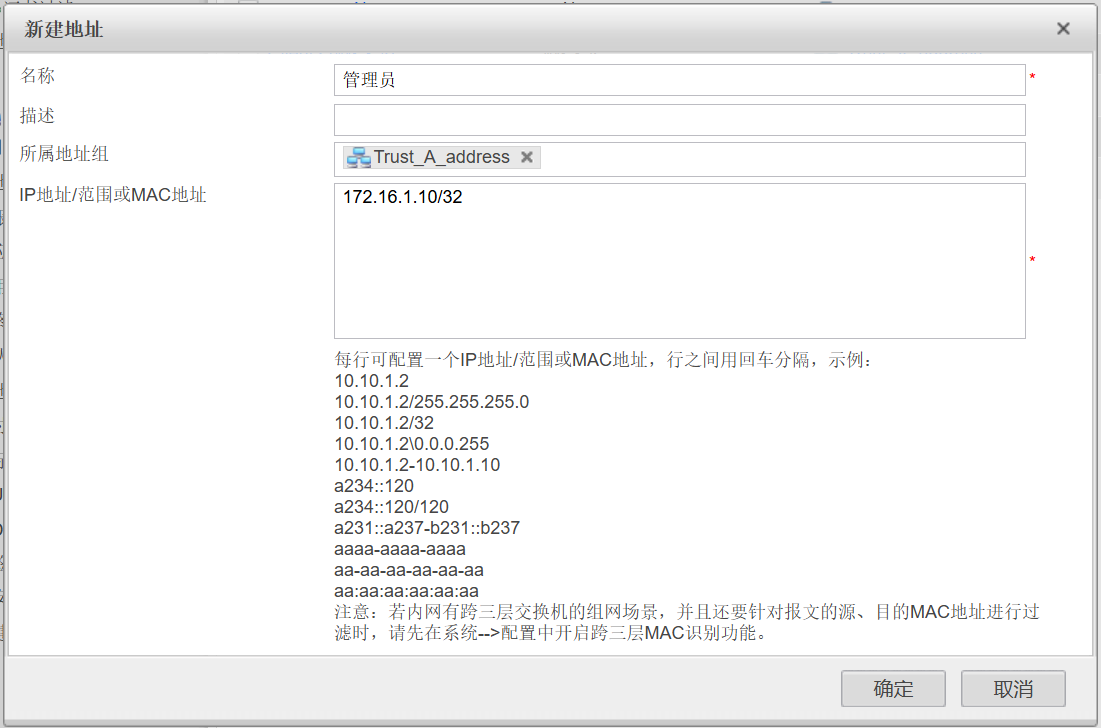

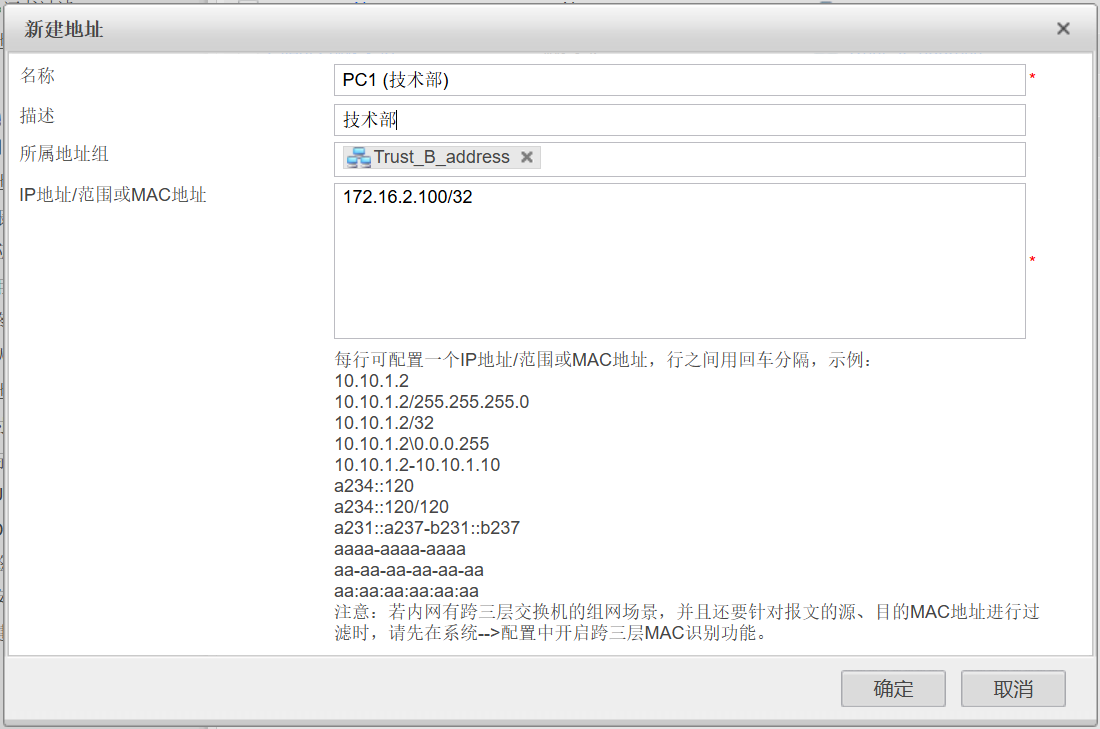

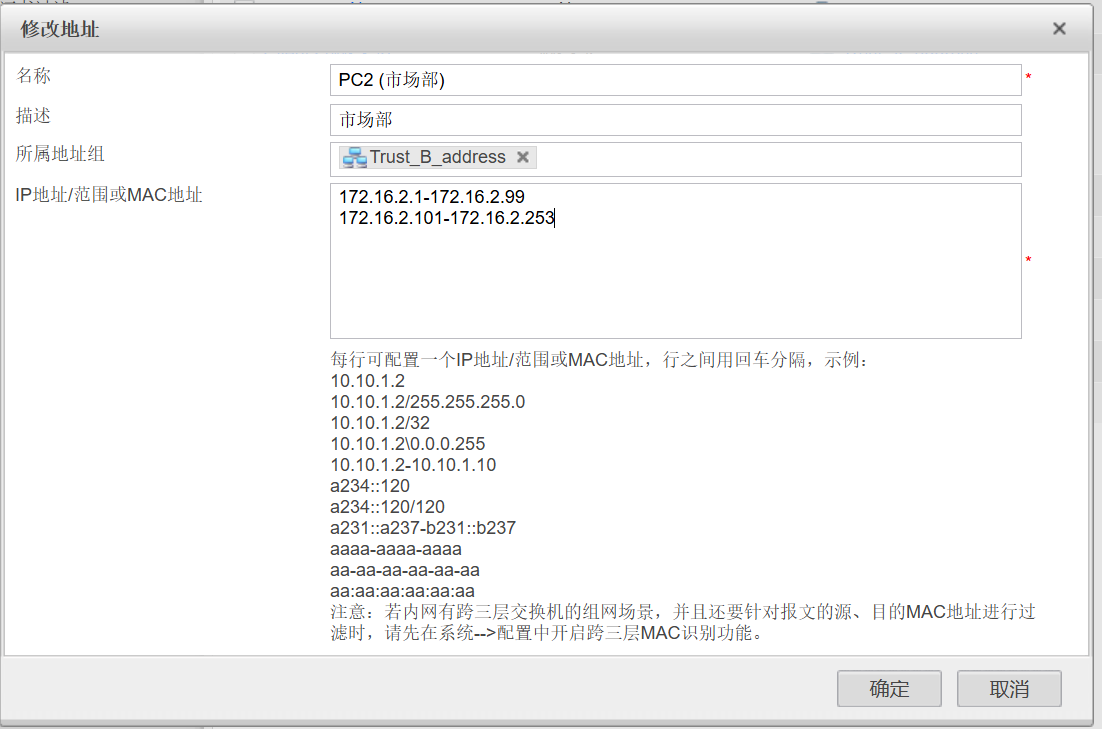

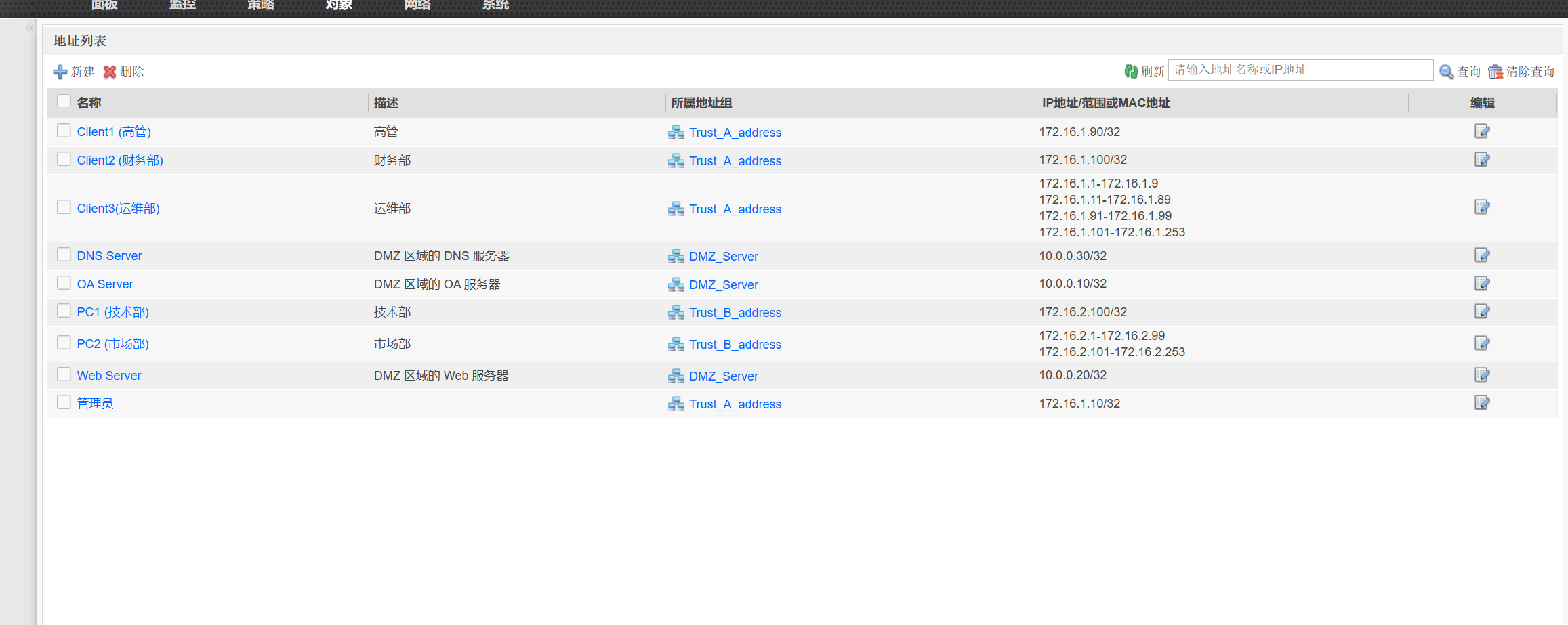

需求四:防火墙地址组信息

| 设备 | 地址 | 地址族 | 描述信息 |

|---|---|---|---|

| OA Server | 10.0.0.10/32 | DMZ_Server | DMZ 区域的 OA 服务器 |

| Web Server | 10.0.0.20/32 | DMZ_Server | DMZ 区域的 Web 服务器 |

| DNS Server | 10.0.0.30/32 | DMZ_Server | DMZ 区域的 DNS 服务器 |

| Client1 (高管) | 172.16.1.90/32 | Trust_A_address | 高管 |

| Client2 (财务部) | 172.16.1.100/32 | Trust_A_address | 财务部 |

| PC1 (技术部) | 172.16.2.100/32 | Trust_B_address | 技术部 |

| PC2 (市场部) | 172.16.2.0/24 需要去除 172.16.2.100 。 | Trust_B_address | 市场部 |

| 管理员 | 172.16.1.10/32 | Trust_A_address |

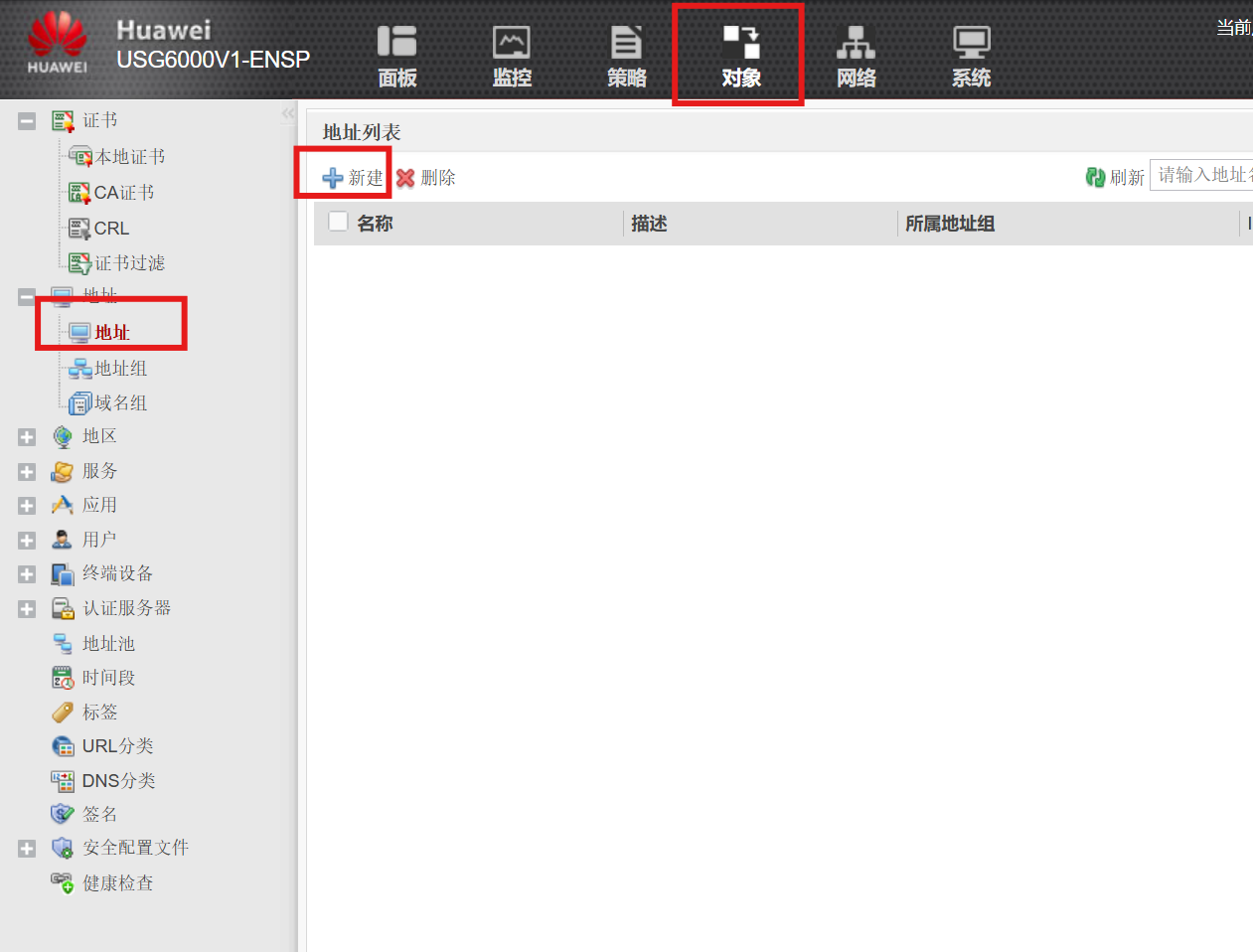

新建地址

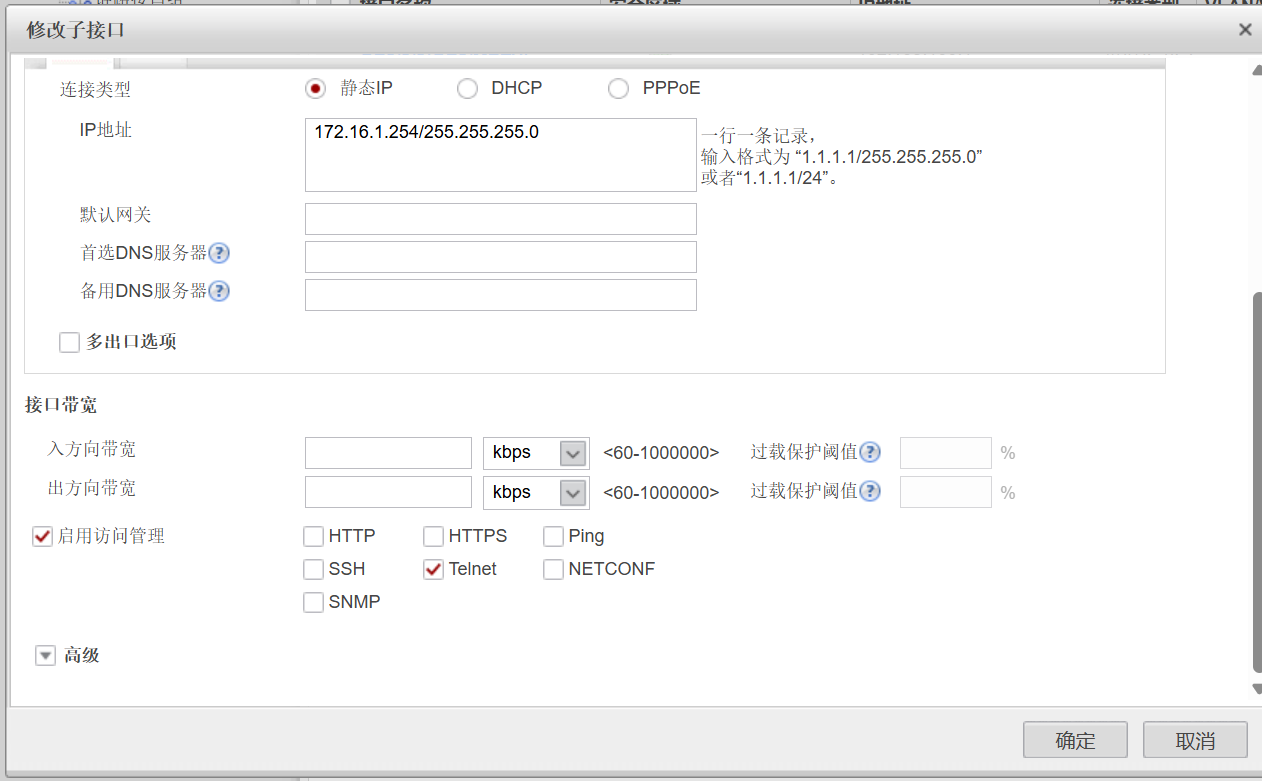

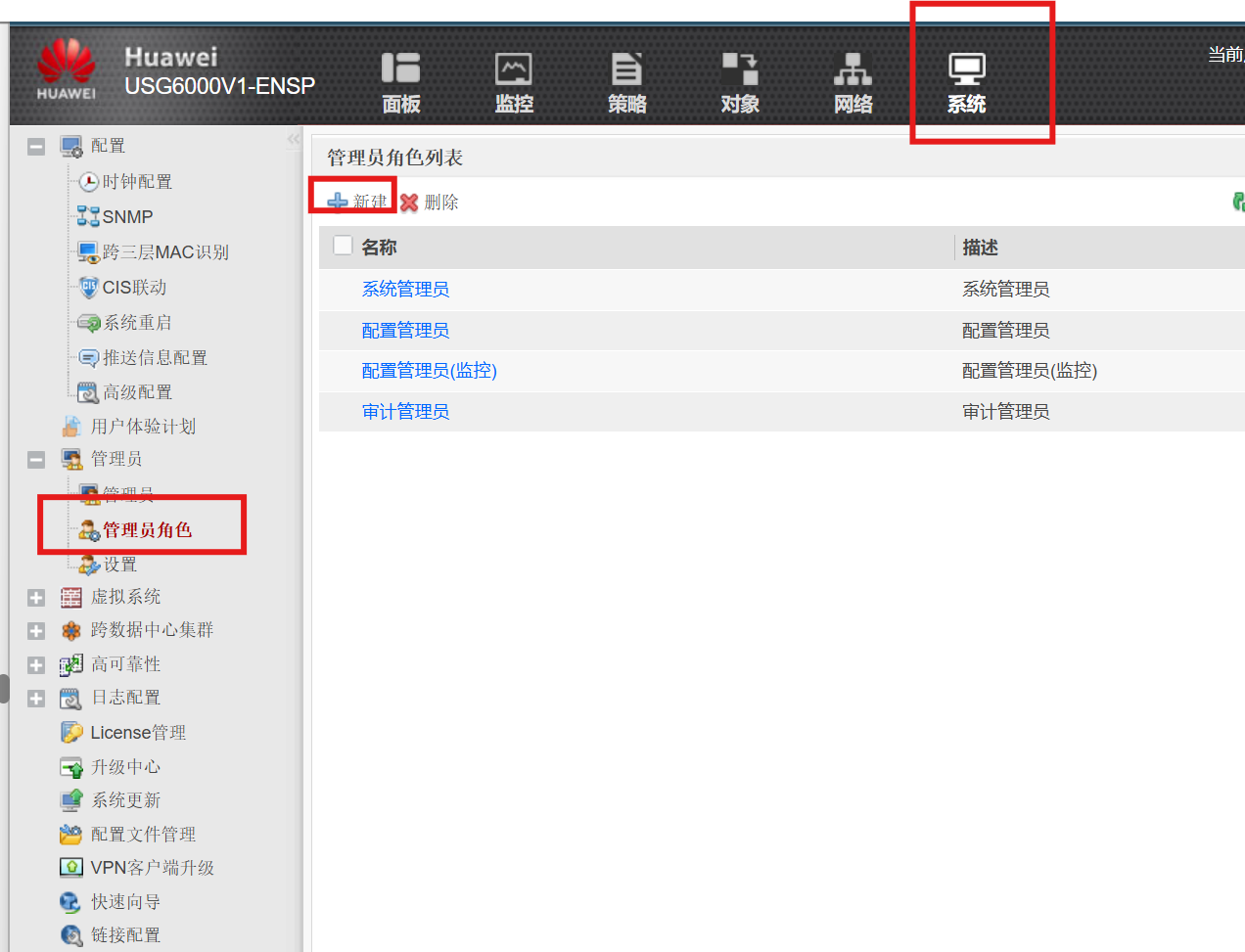

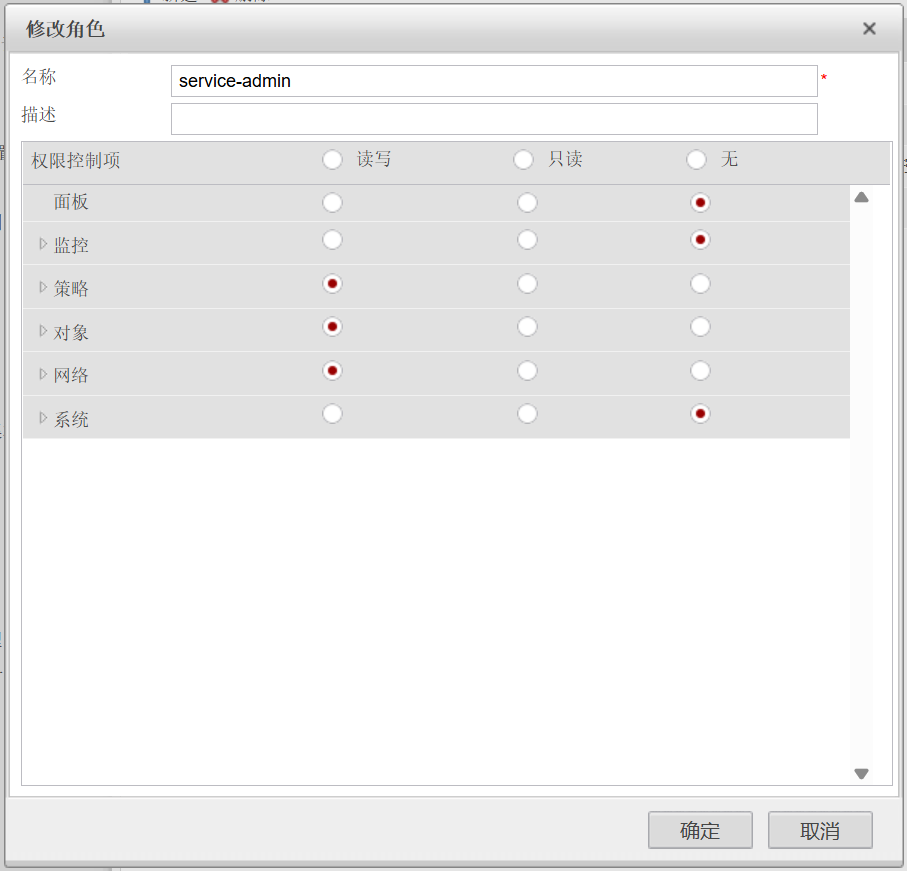

需求五:管理员

需求五:管理员

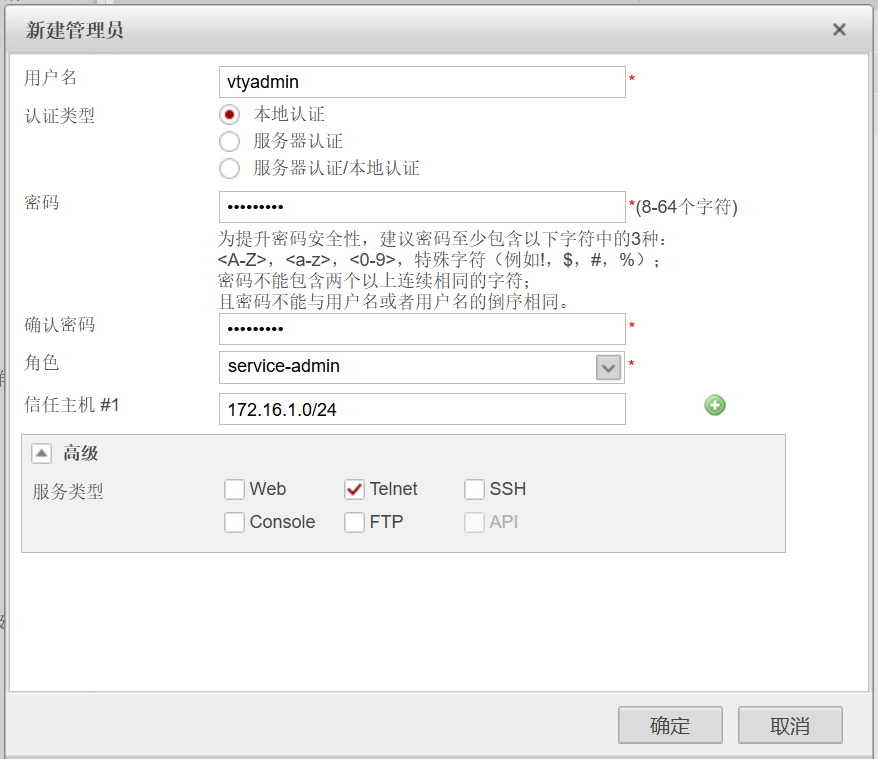

为FW配置一个配置管理员。要求管理员可以通过Telnet登录到CLI界面对FW进行管理和维护。FW对管理员进行本地认证。

| 项目 | 数据 | 说明 |

|---|---|---|

| 管理员账号密码 | 账号: vtyadmin 密码: admin@123 | |

| 管理员 PC 的 IP 地址 | 172.16.1.10/24 | |

| 角色 | service-admin | 拥有业务配置和设备监控权限。 |

| 管理员信任主机 | 172.16.1.0/24 | 登录设备的主机 IP 地址范围 |

| 认证类型 | 本地认证 |

| 名称 | 权限控制项 | |

|---|---|---|

| service-admin | 策略、对象、网络:读写操作 | |

| 面板、监控、系统:无 |

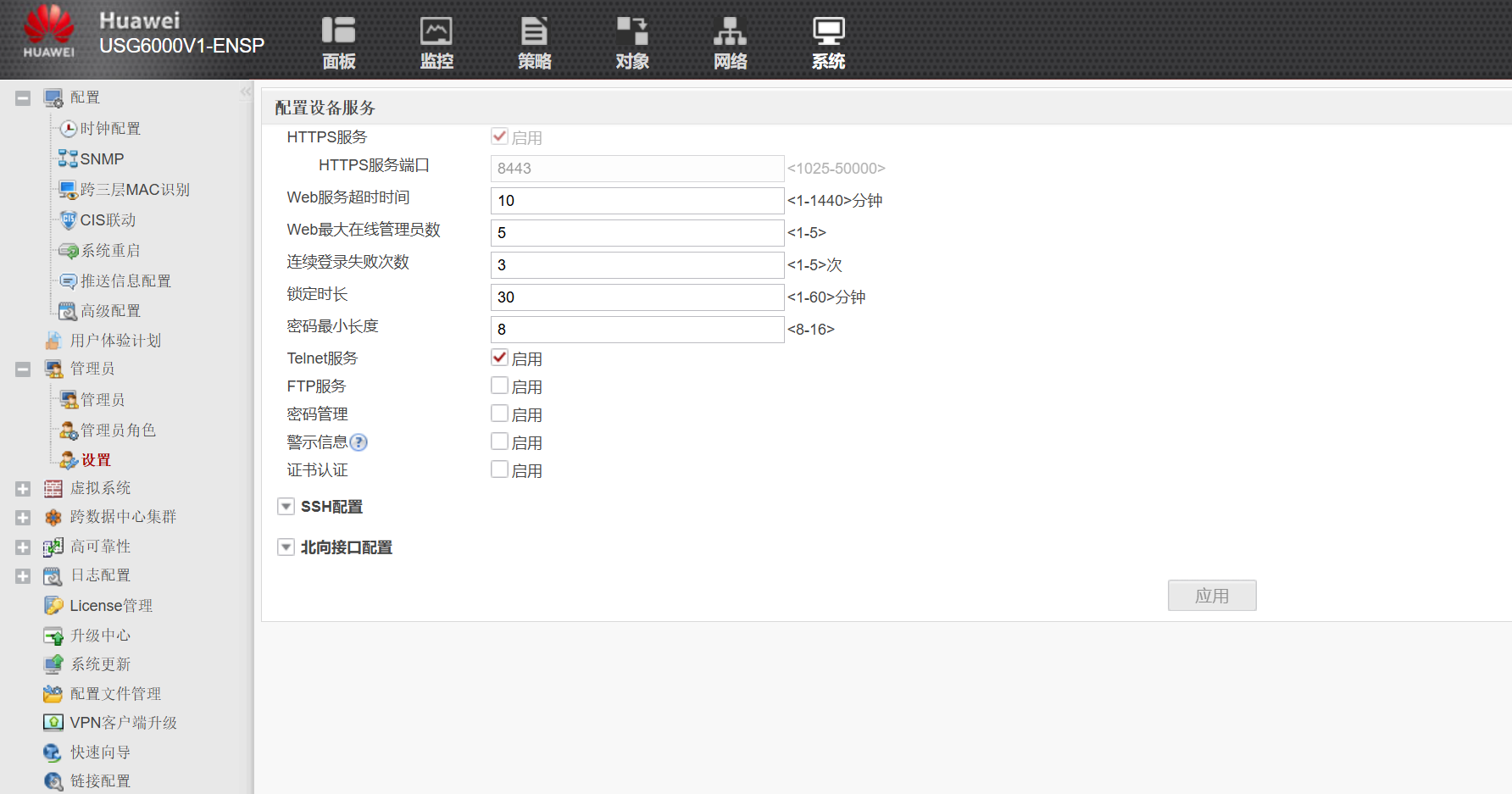

开启Telnet功能

[FW-GigabitEthernet1/0/1.1]service-manage telnet permit

[FW-GigabitEthernet1/0/1.1]display this

2025-08-02 12:32:16.750

#

interface GigabitEthernet1/0/1.1vlan-type dot1q 10ip address 172.16.1.254 255.255.255.0service-manage telnet permitdhcp select interfacedhcp server ip-range 172.16.1.1 172.16.1.254dhcp server gateway-list 172.16.1.254dhcp server excluded-ip-address 172.16.1.100dhcp server static-bind ip-address 172.16.1.90 mac-address 5489-98b9-3c45dhcp server dns-list 10.0.0.30

#

return

创建管理员

开启Telnet服务

[FW]telnet server enable

[FW]user-interface vty 0 4

[FW-ui-vty0-4]protocol inbound telnet

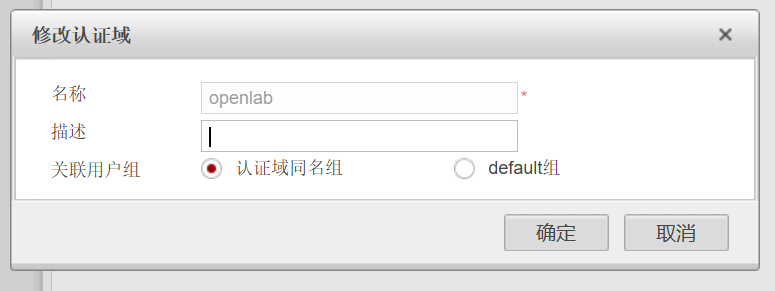

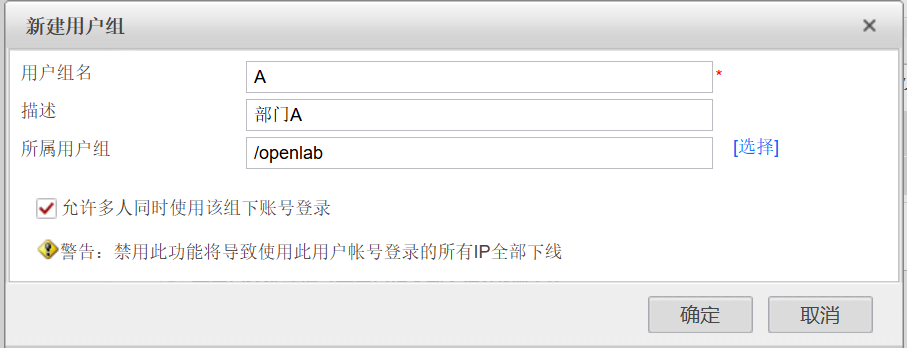

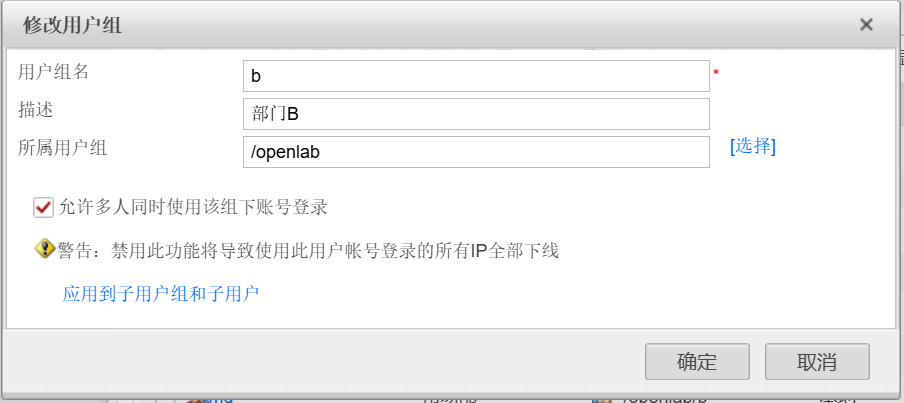

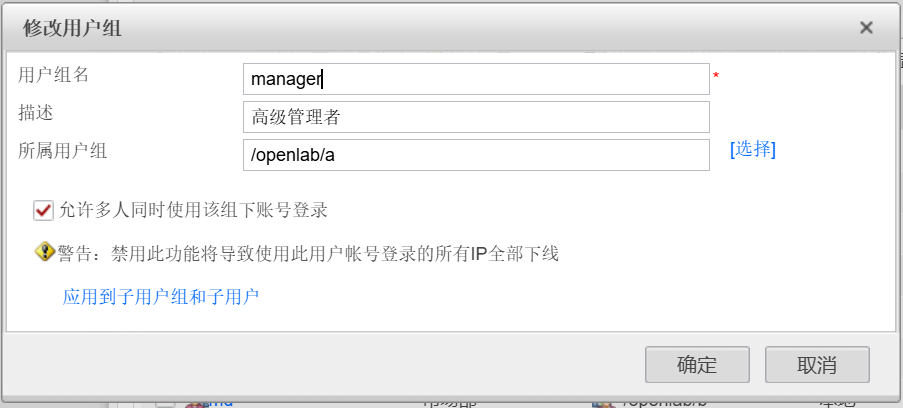

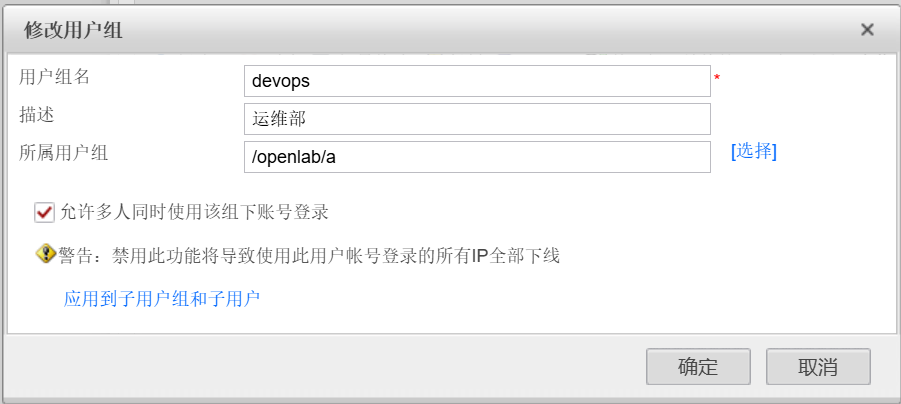

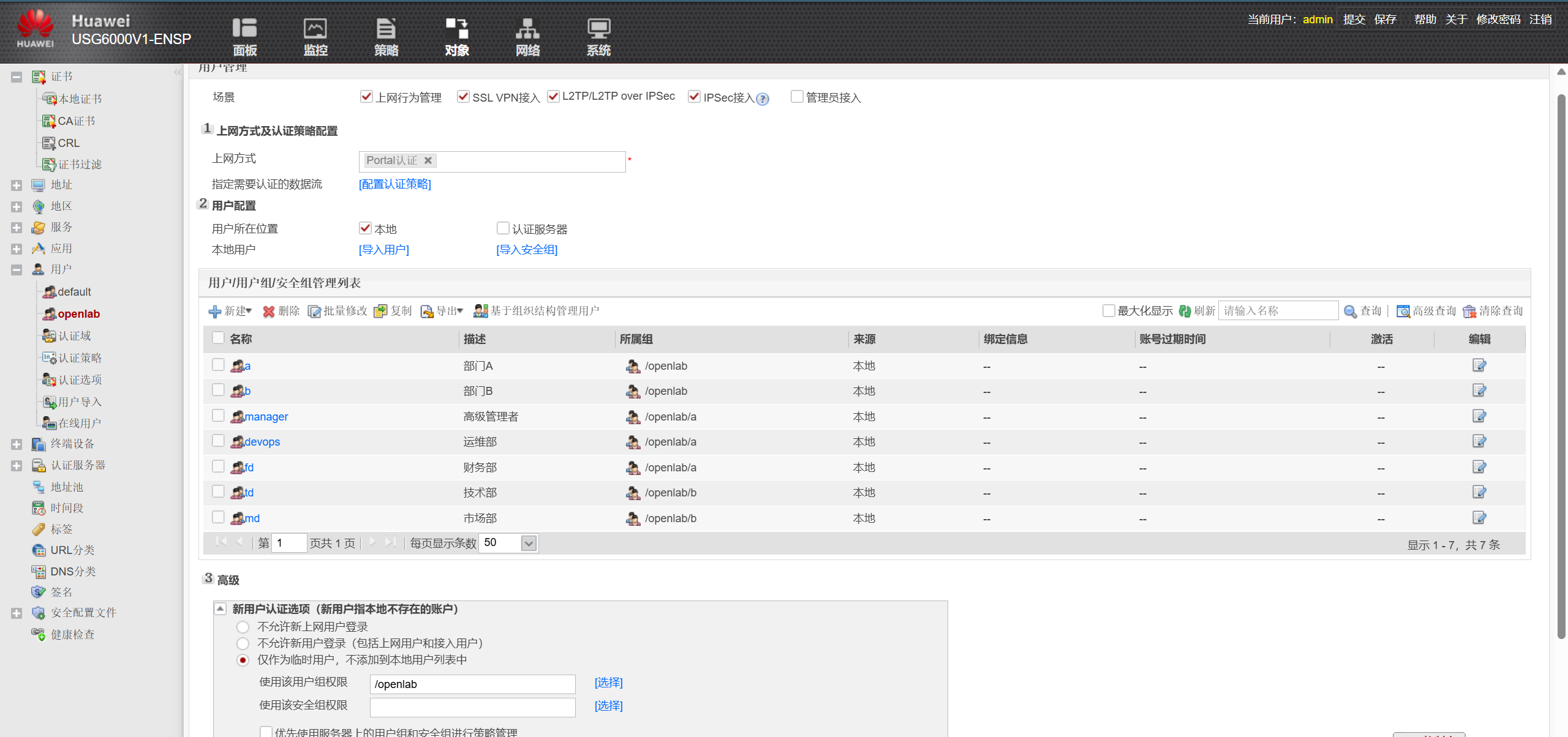

需求六:用户认证配置

1、部门A分为运维部、高层管理、财务部;其中,财务部IP地址为静态IP。高管地址DHCP固定分配。

2、部门B分为研发部和市场部;研发部IP地址为静态IP

3、新建一个认证域,所有用户属于认证域下组织架构

4、根据下表信息,创建企业组织架构

5、用户密码统一为admin@123 6、首次登录必须修改密码

| 项目 | 数据 |

|---|---|

| 认证域 | 名称: openlab 认证方案: Portal 接入控制:上网行为管理 新用户认证选项:使用 /openlab 组权限 |

| 用户组信息 | |

| 部门 A | 用户组组名: A 用户组所属组: /openlab |

| 部门 B | 用户组组名: B 用户组所属组: /openlab |

| 高级管理者 | 用户组组名: manager 用户组所属组: /openlab/A |

| 运维部 | 用户组组名: DevOps 用户组所属组: /openlab/A |

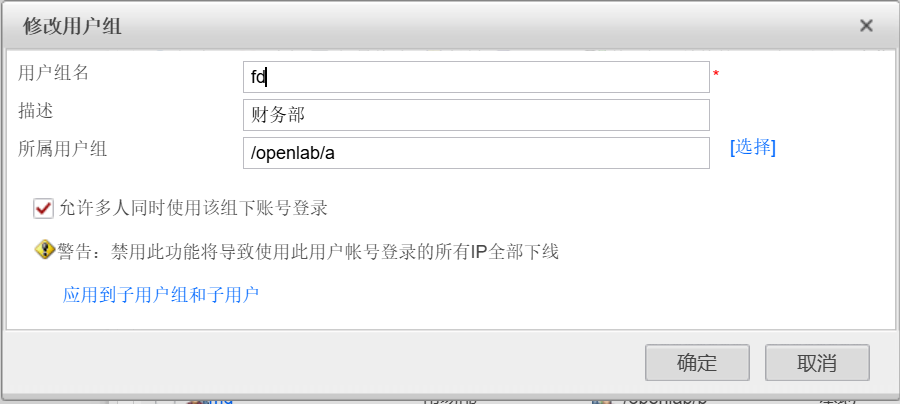

| 财务部 | 用户组组名: FD 用户组所属组: /openlab/A |

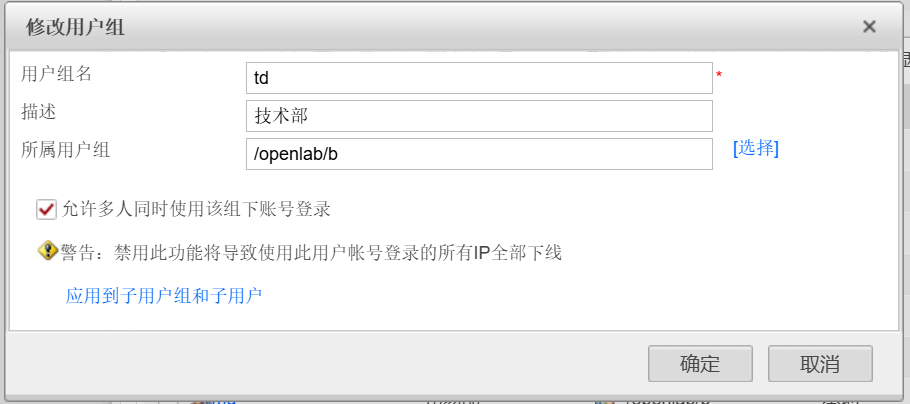

| 技术部 | 用户组组名: TD 用户组所属组: /openlab/B |

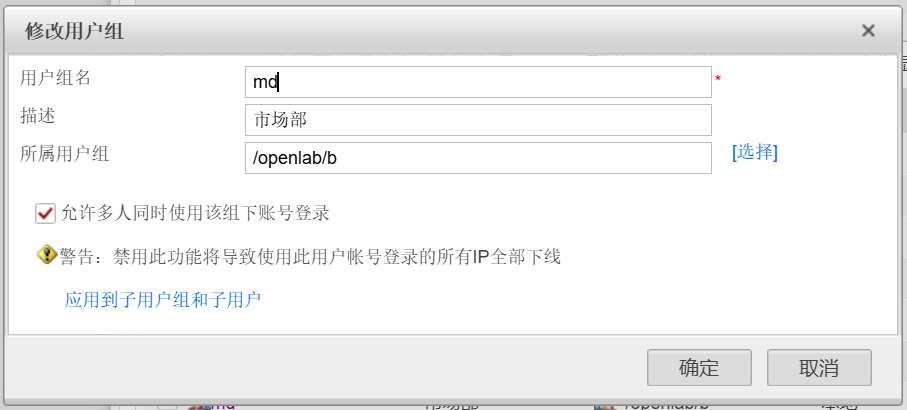

| 市场部 | 用户组组名: MD 用户组所属组: /openlab/B |

| 用户信息 | |

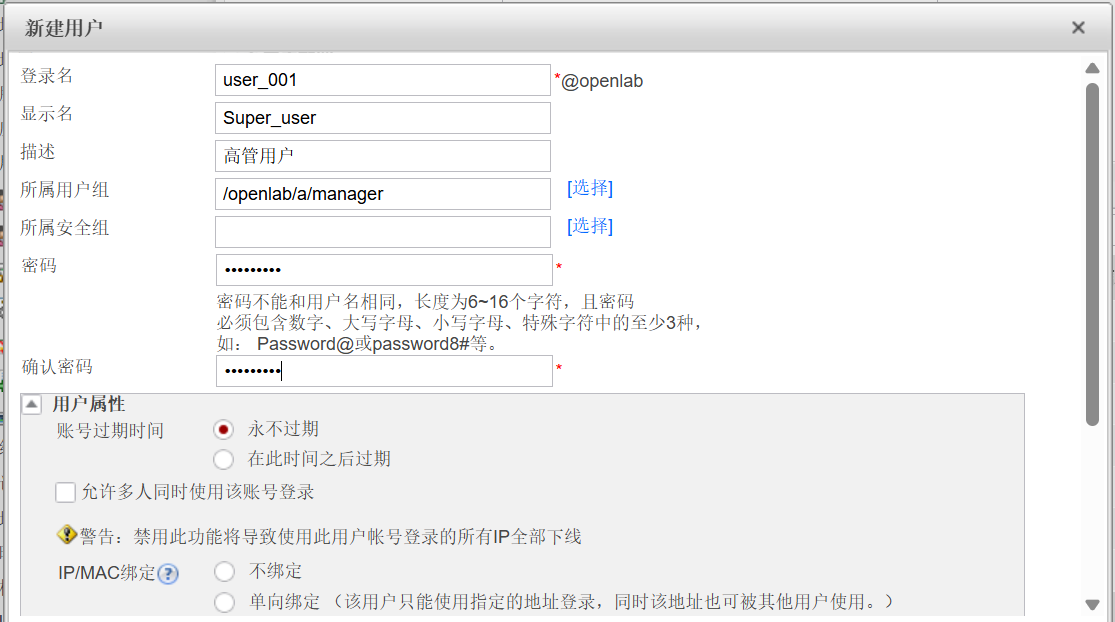

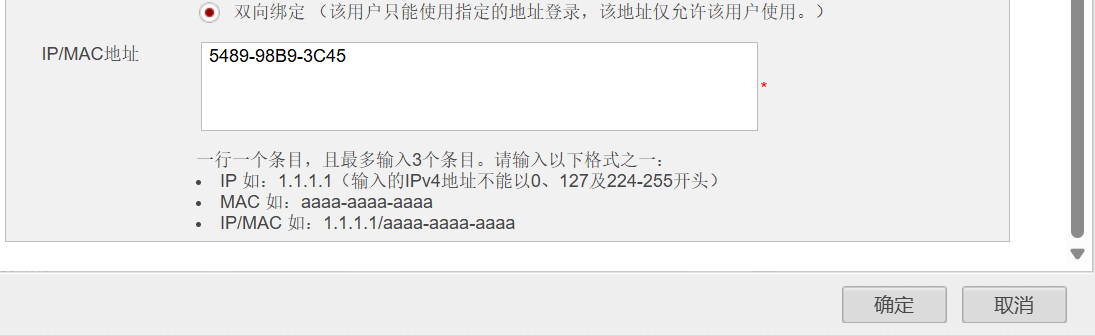

| 高管用户 | 用户登录名:user_001 用户显示名:Super_user 用户所属组:/openlab/A/manager 不允许多人同时使用该账号登录 IP/MAC绑定方式:双向绑定 IP/MAC地址:Client1的MAC |

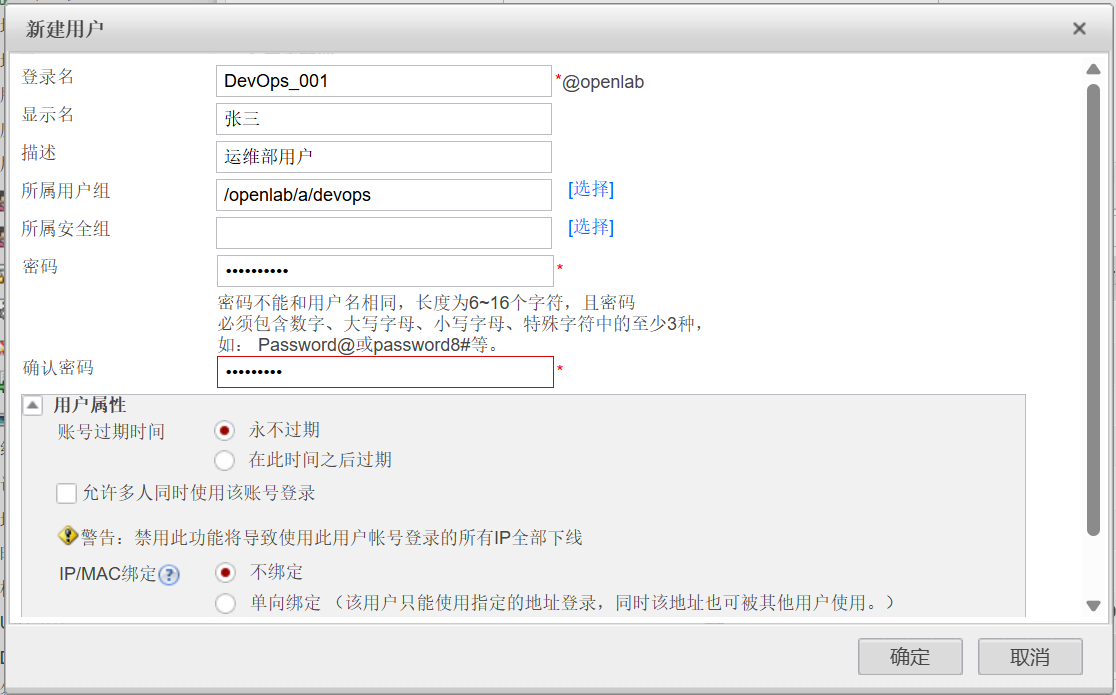

| 运维部用户 | 用户登录名:DevOps_001 用户显示名:张三 用户所属组:/openlab/A/DevOps 不允许多人同时使用该账号登录 |

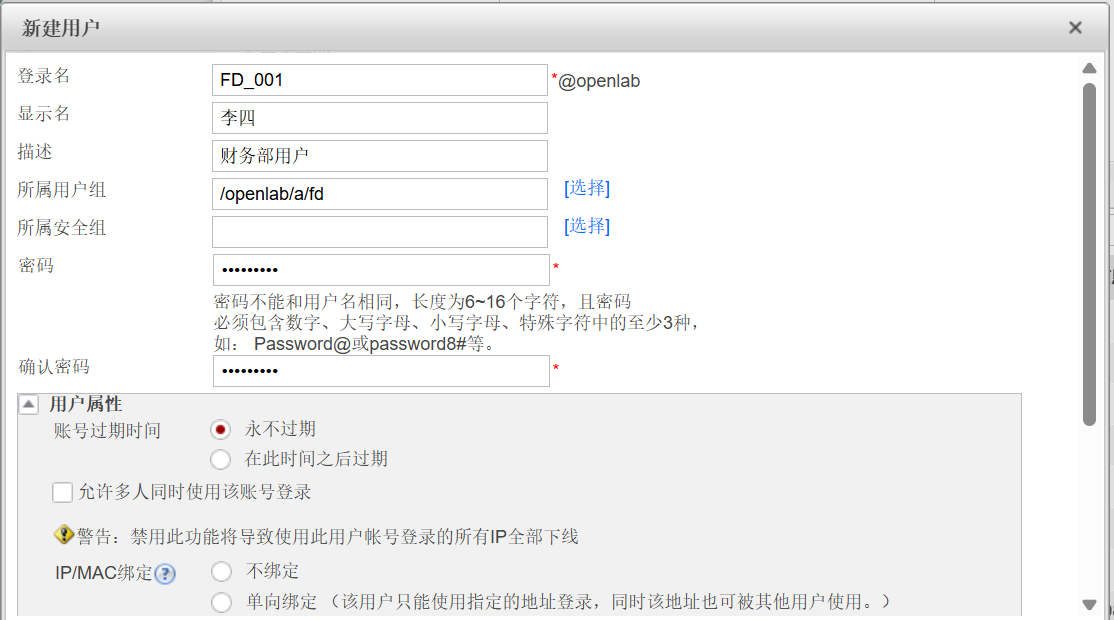

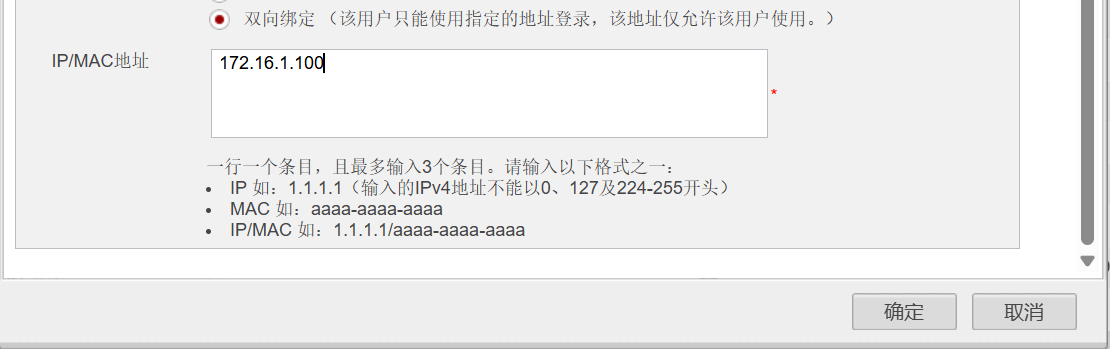

| 财务部用户 | 用户登录名:FD_001 用户显示名:李四 用户所属组:/openlab/A/FD IP/MAC绑定方式:双向绑定 IP/MAC地址:172.16.1.100 不允许多人同时使用该账号登录 |

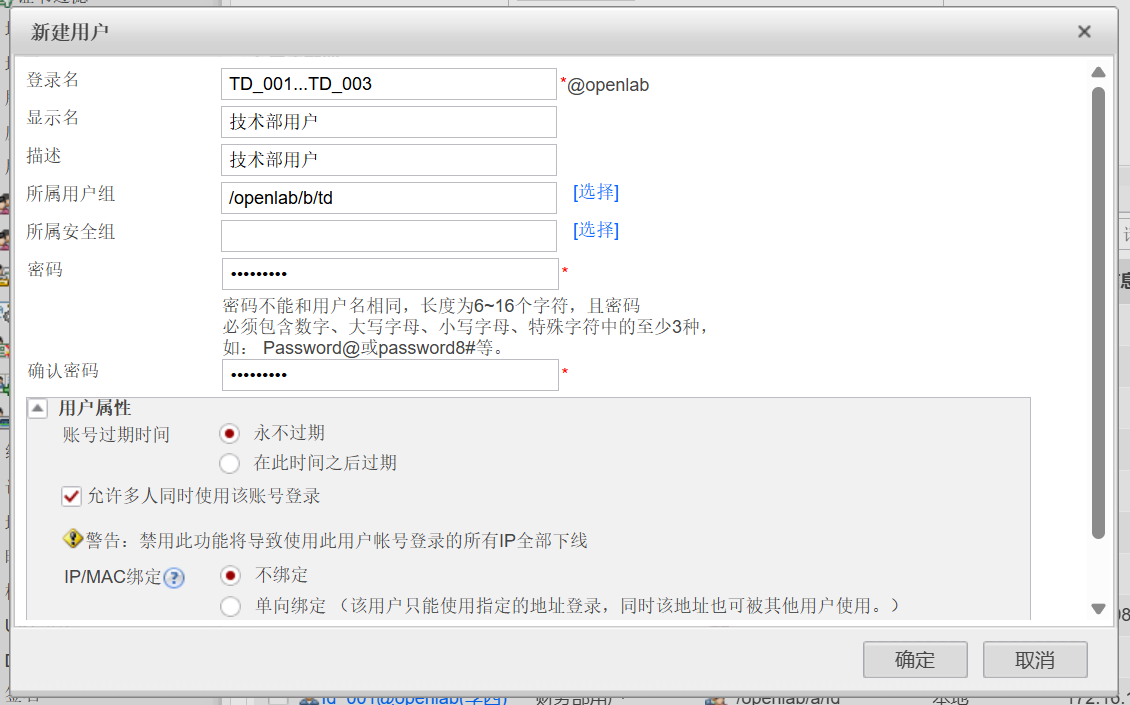

| 技术部用户 | 用户登录名:TD_001...TD_003 用户所属组:/openlab/B/TD 允许多人同时使用该账号登录 |

| 市场部用户 | 用户登录名:MD_001...MD_005 用户所属组:/openlab/B/MD 不允许多人同时使用该账号登录 账号过期时间:10天 |

编写用户信息

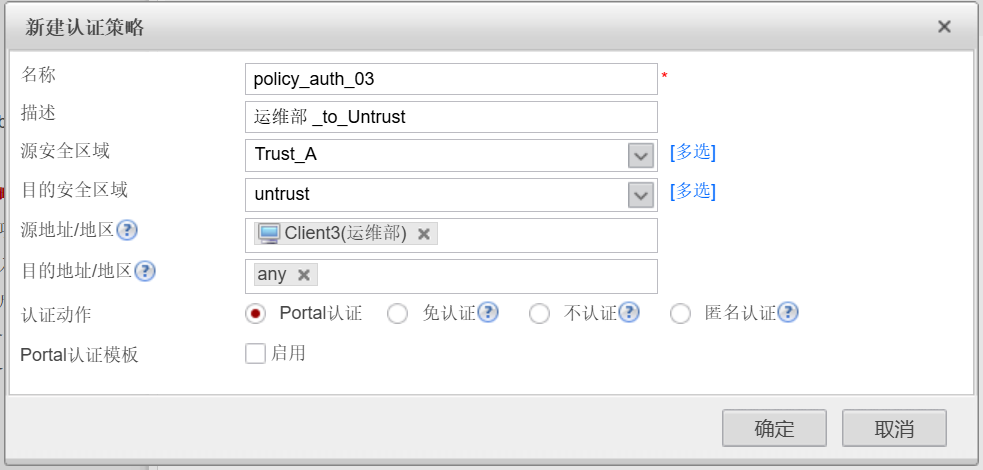

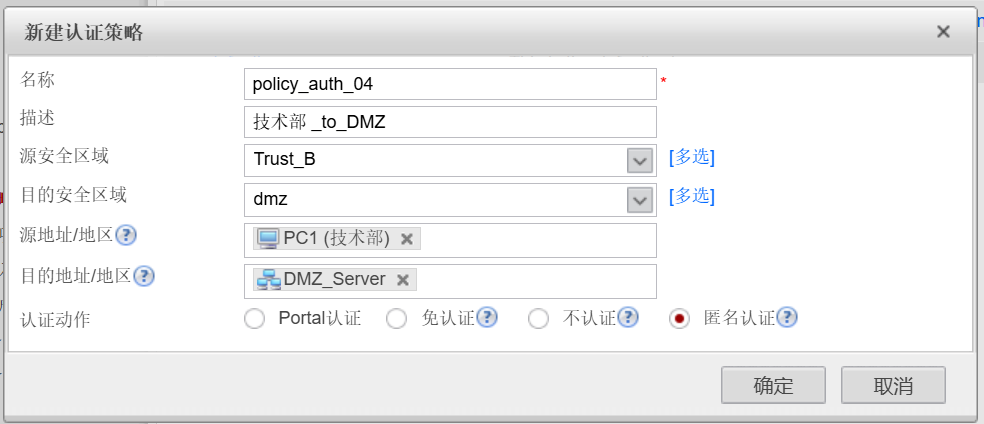

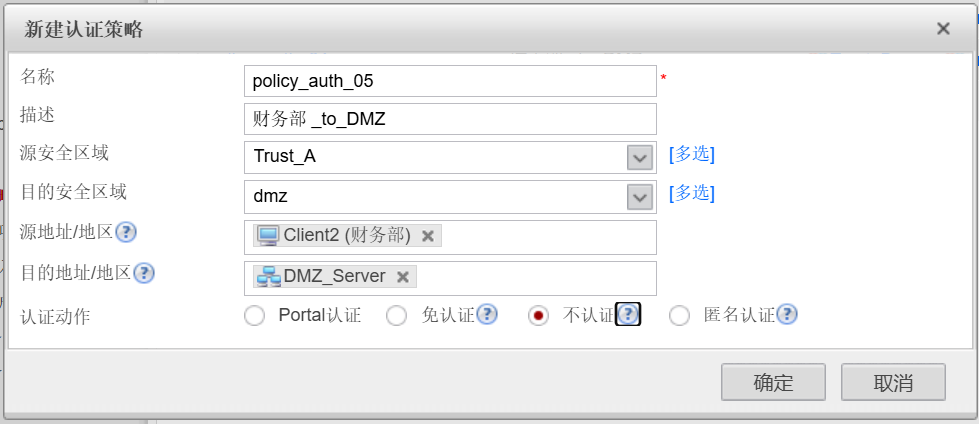

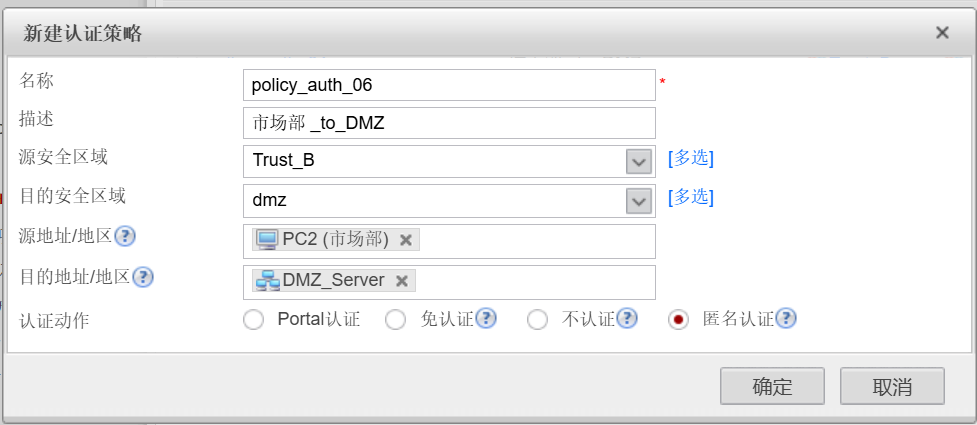

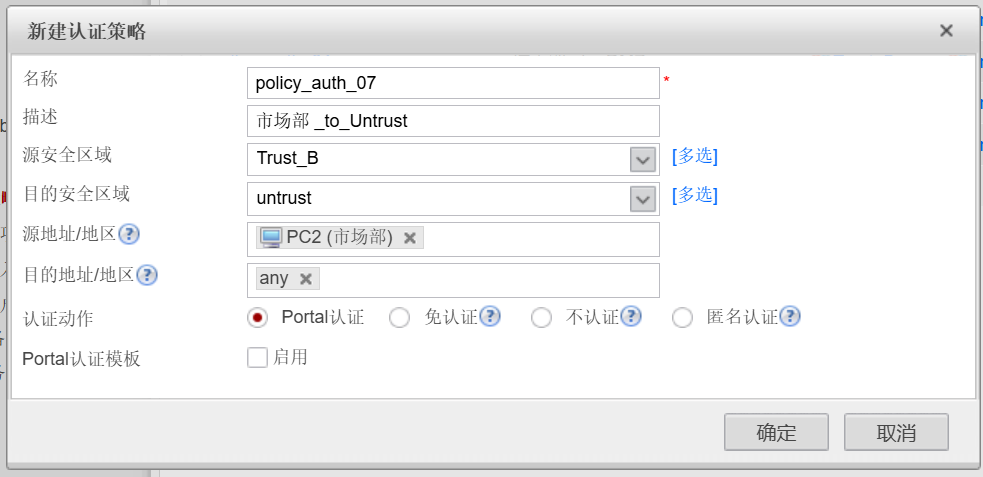

编写认证策略

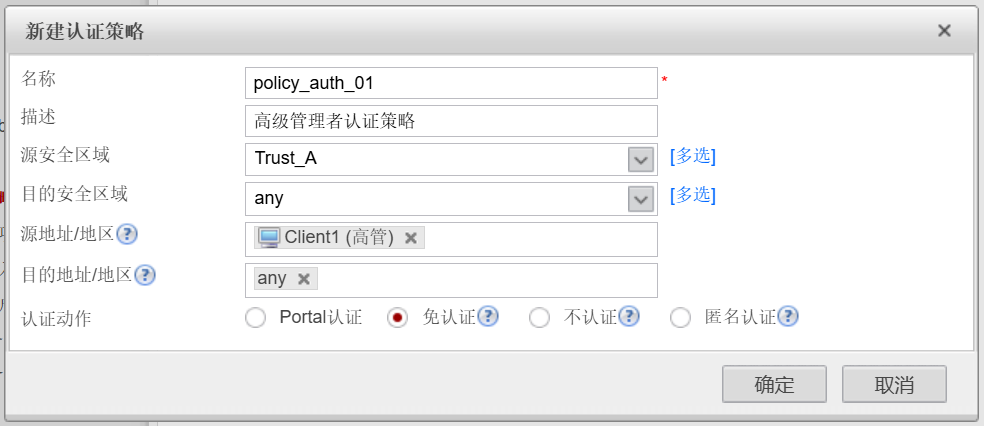

1、高级管理者访问任何区域时,需要使用免认证。

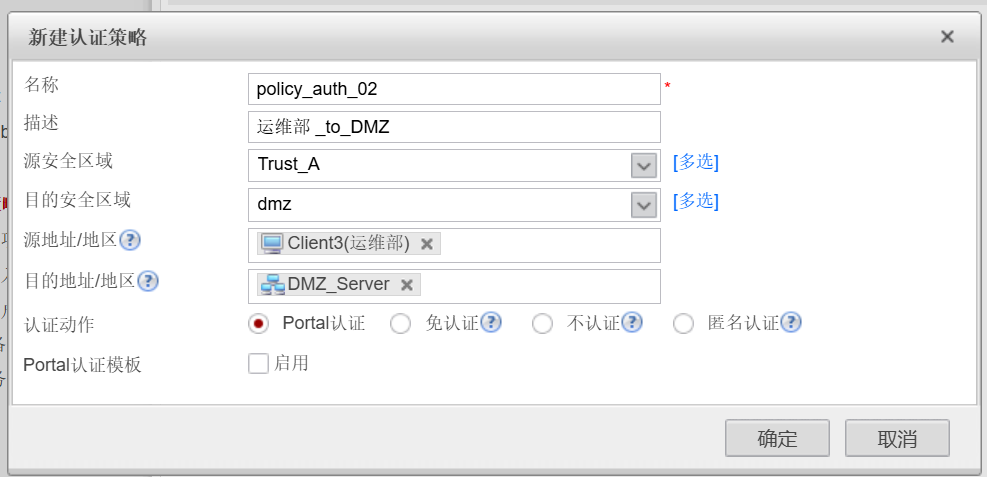

2、运维部访问DMZ区域时,需要进行Portal认证。

3、技术部和市场部访问DMZ区域时,需要使用匿名认证。

4、财务部访问DMZ区域时,使用不认证。

5、运维部和市场部访问外网时,使用Portal认证。

6、财务部和技术部不能访问外网环境。故不需要认证策略

| 项目 | 数据 |

|---|---|

| 高级管理者认证策略 | 名称: policy_auth_01 描述:高级管理者认证策略 源安全区域: Trust_A 目的安全区域: any 源地址 / 地区 :Client1 目的地址 / 地区: any 认证动作:免认证 |

| 运维部认证策略 | 名称: policy_auth_02 描述:运维部 _to_DMZ 源安全区域: Trust_A 目的安全区域: dmz 源地址 / 地区 :Client3 目的地址 / 地区: DMZ_Server 认证动作: Portal 认证 |

名称: policy_auth_03 描述:运维部 _to_Untrust 源安全区域: Trust_A 目的安全区域: untrust 源地址 / 地区 :Client3 目的地址 / 地区: any 认证动作: Portal 认证 | |

| 技术部认证策略 | 名称: policy_auth_04 描述:技术部 _to_DMZ 源安全区域: Trust_B 目的安全区域: dmz 源地址 / 地区 :PC1 目的地址 / 地区: DMZ_Server 认证动作:匿名认证 |

| 财务部认证策略 | 名称: policy_auth_05 描述:财务部 _to_DMZ 源安全区域: Trust_A 目的安全区域: dmz 源地址 / 地区 :Client2 目的地址 / 地区: DMZ_Server 认证动作:不认证 |

| 市场部认证策略 | 名称: policy_auth_06 描述:市场部 _to_DMZ 源安全区域: Trust_B 目的安全区域: dmz 源地址 / 地区 :PC2 目的地址 / 地区: DMZ_Server 认证动作:匿名认证 |

名称: policy_auth_07 描述:市场部 _to_Untrust 源安全区域: Trust_B 目的安全区域: untrust 源地址 / 地区 :PC2 目的地址 / 地区: any 认证动作: Portal 认证 |

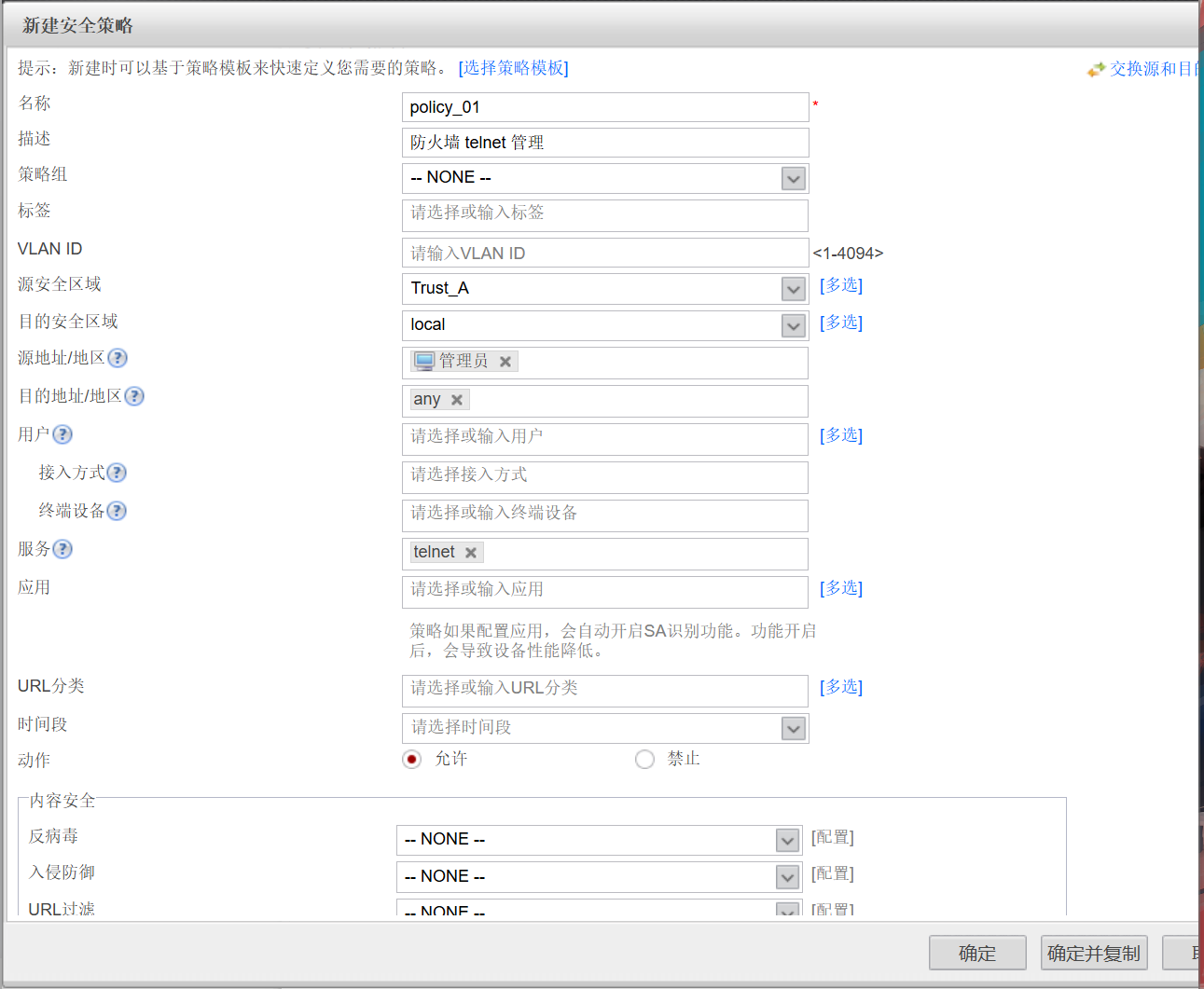

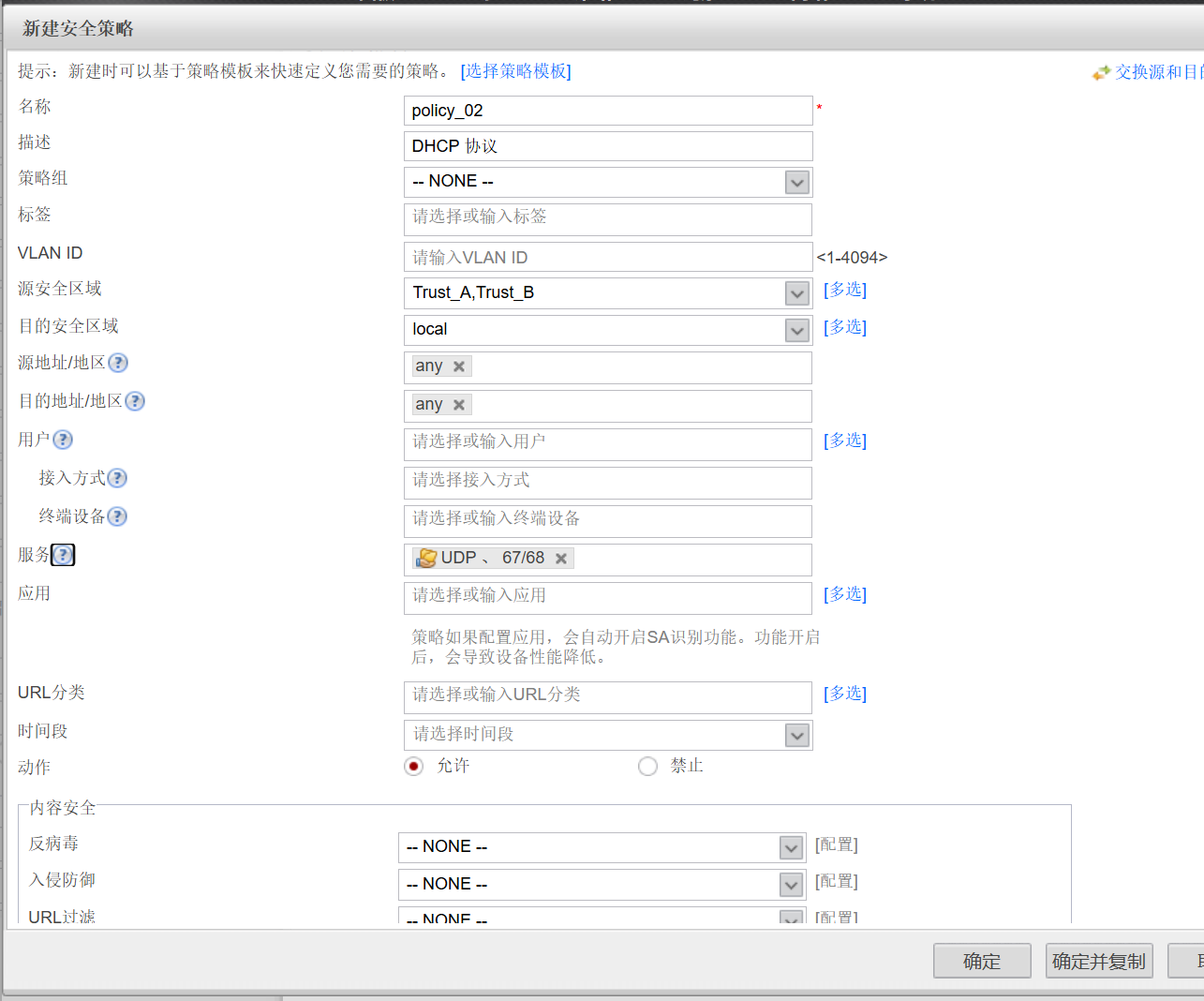

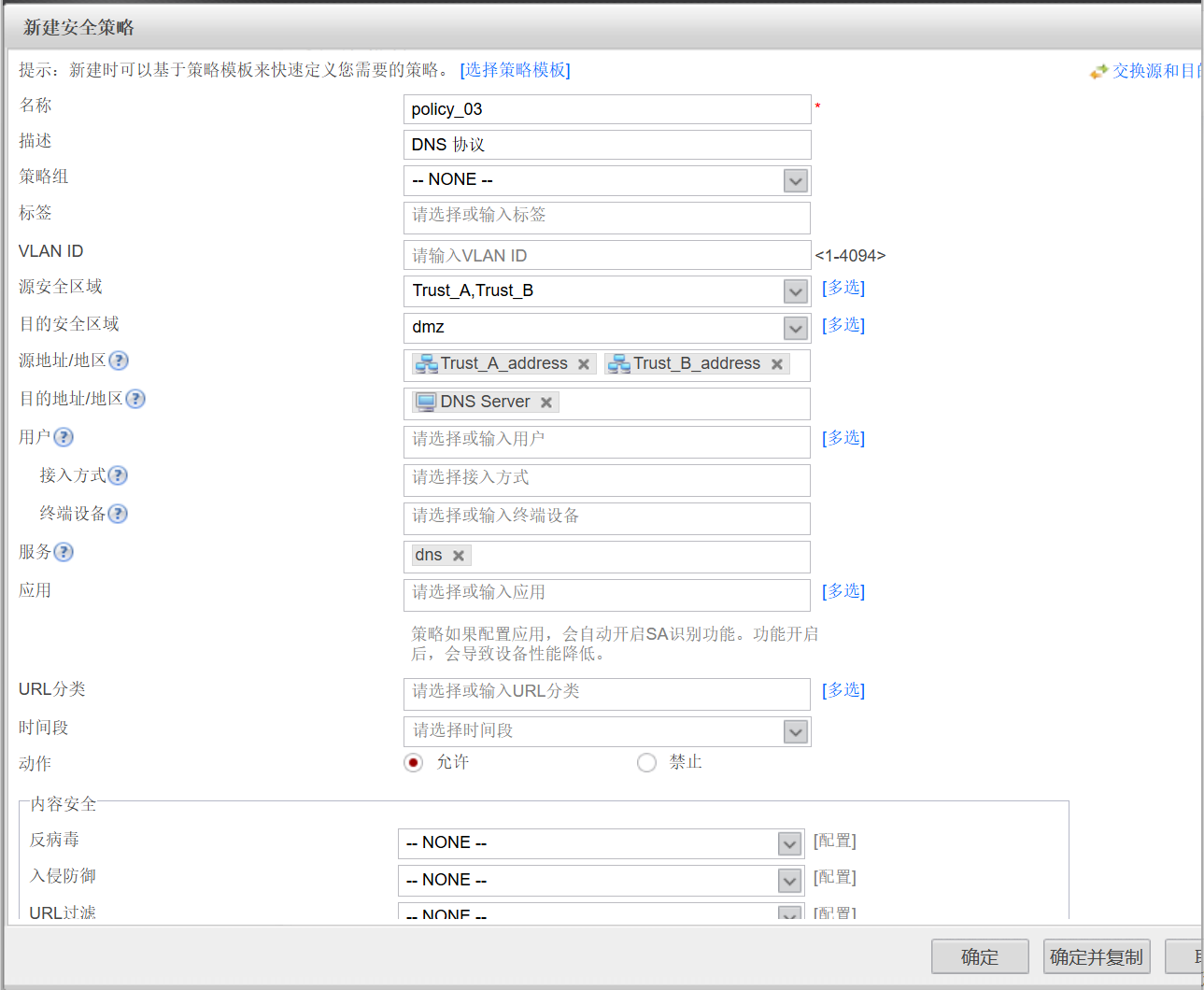

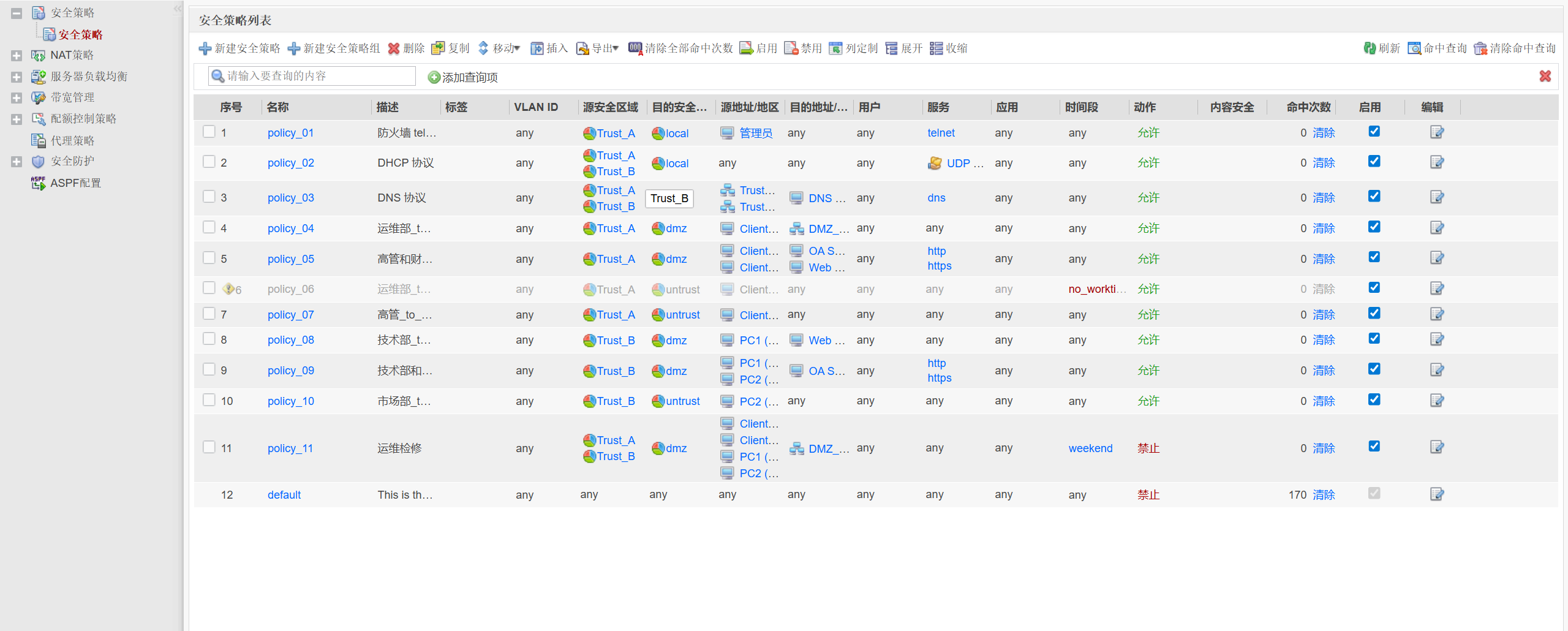

需求七:安全策略配置

1、配置Telnet策略

2、配置DHCP策略

3、配置DNS策略

4、部门A中分为三个部门,运维部、高管、财务:

a.运维部允许随时随地访问DMZ区域,并对设备进行管理;

b.高管和财务部仅允许访问DMZ区域的OA和Web服务器,并且只有HTTP和HTTPS权限。

c.运维部允许在非工作时间访问互联网环境

d.高管允许随时访问互联网环境

e.财务部任何时间都不允许访问互联网环境

5、部门B分为两个部门,技术部和市场部:

a.技术部允许访问DMZ区域中的web服务器,并进行管理

b.技术部和市场部允许访问DMZ区域中的OA服务器,并且只有HTTP和HTTPS权限。

c.市场部允许访问互联网环境

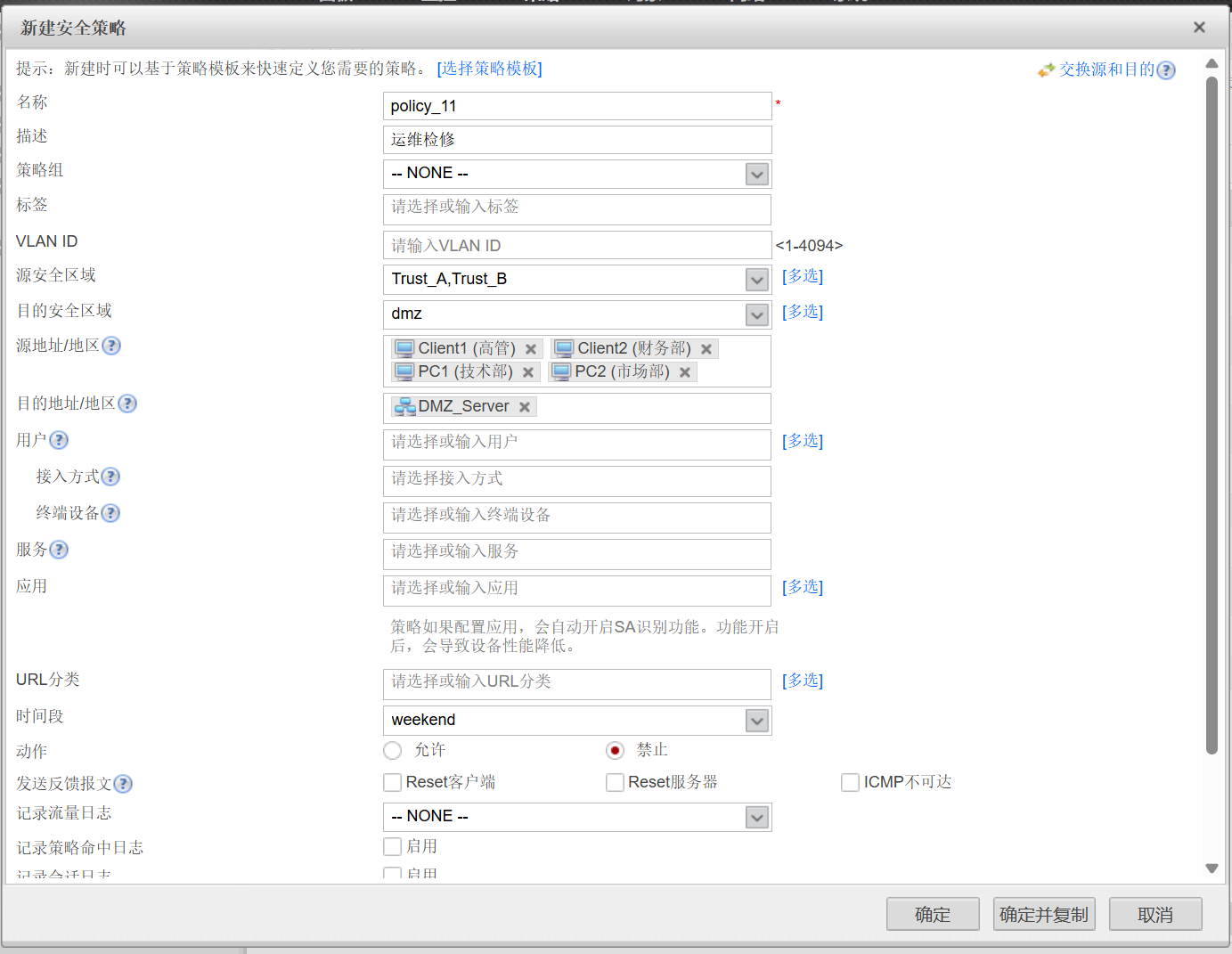

6、每周末公司服务器需要检修维护,允许运维部访问;即,每周末拒绝除运维部以外的流量访问DMZ区 域。

7、部门A和部门B不允许存在直接访问流量,如果需要传输文件信息,则需要通过OA服务器完成。---依 靠默认规则拒绝

| 策略名称 | 项目 |

|---|---|

| policy_01 | 描述:防火墙 telnet 管理 源安全区域: Trust_A 目的安全区域: Local 源地址:管理员 目的地址: any 服务: telnet 动作:允许 |

| policy_02 | 描述: DHCP 协议 源安全区域: Trust_A , Trust_B 目的安全区域: Local 源地址: any 目的地址: any 服务:自定义服务 (UDP 、 67/68) 动作:允许 |

| policy_03 | 描述: DNS 协议 源安全区域: Trust_A,Trust_B 目的安全区域: dmz 源地址: Trust_A_address 、 Trust_B_address 目的地址: DNS Server 服务: DNS 动作:允许 |

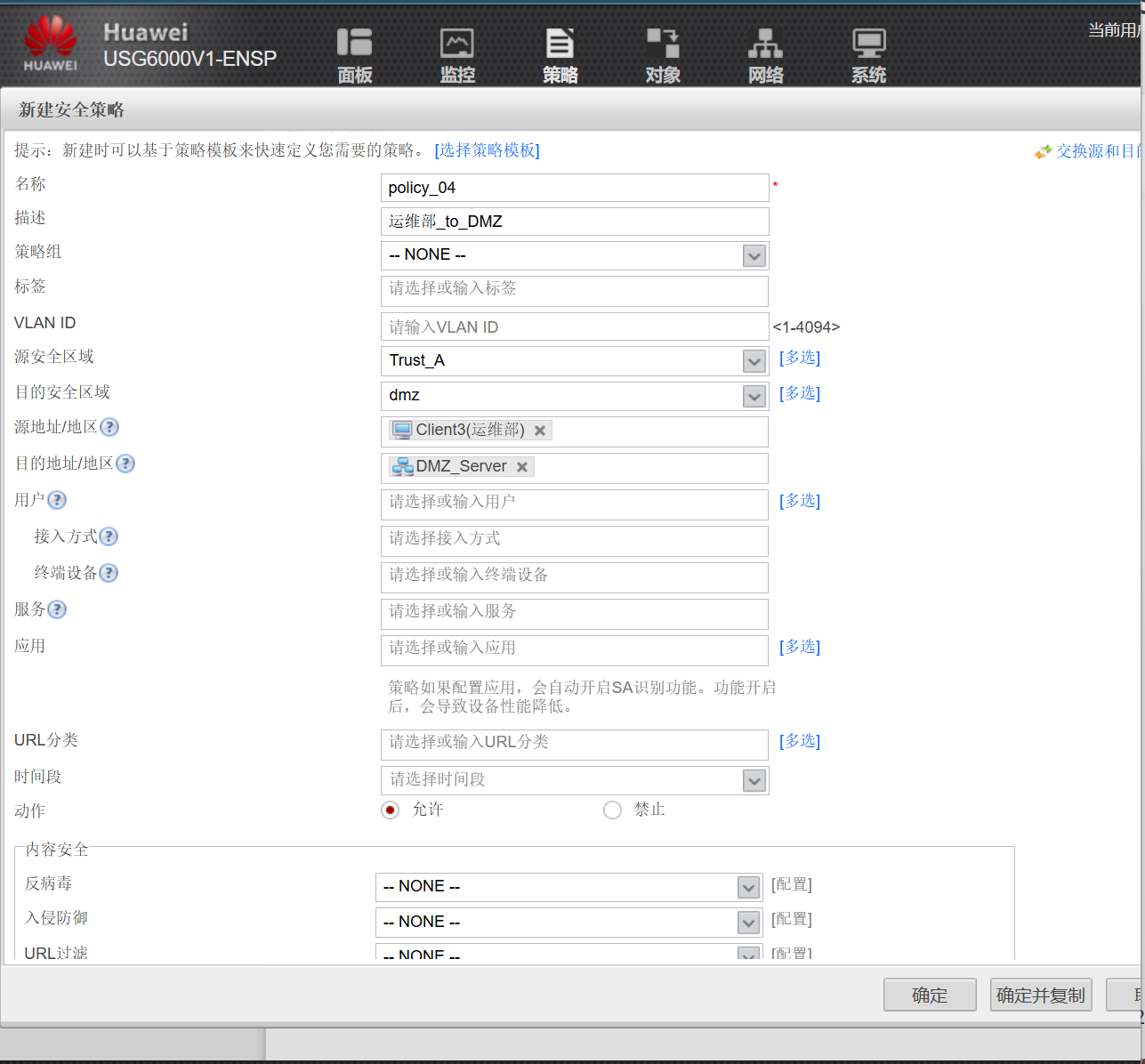

| policy_04 | 描述:运维部_to_DMZ 源安全区域: Trust_A 目的安全区域: dmz 源地址: Client3 目的地址: DMZ_Server 动作:允许 |

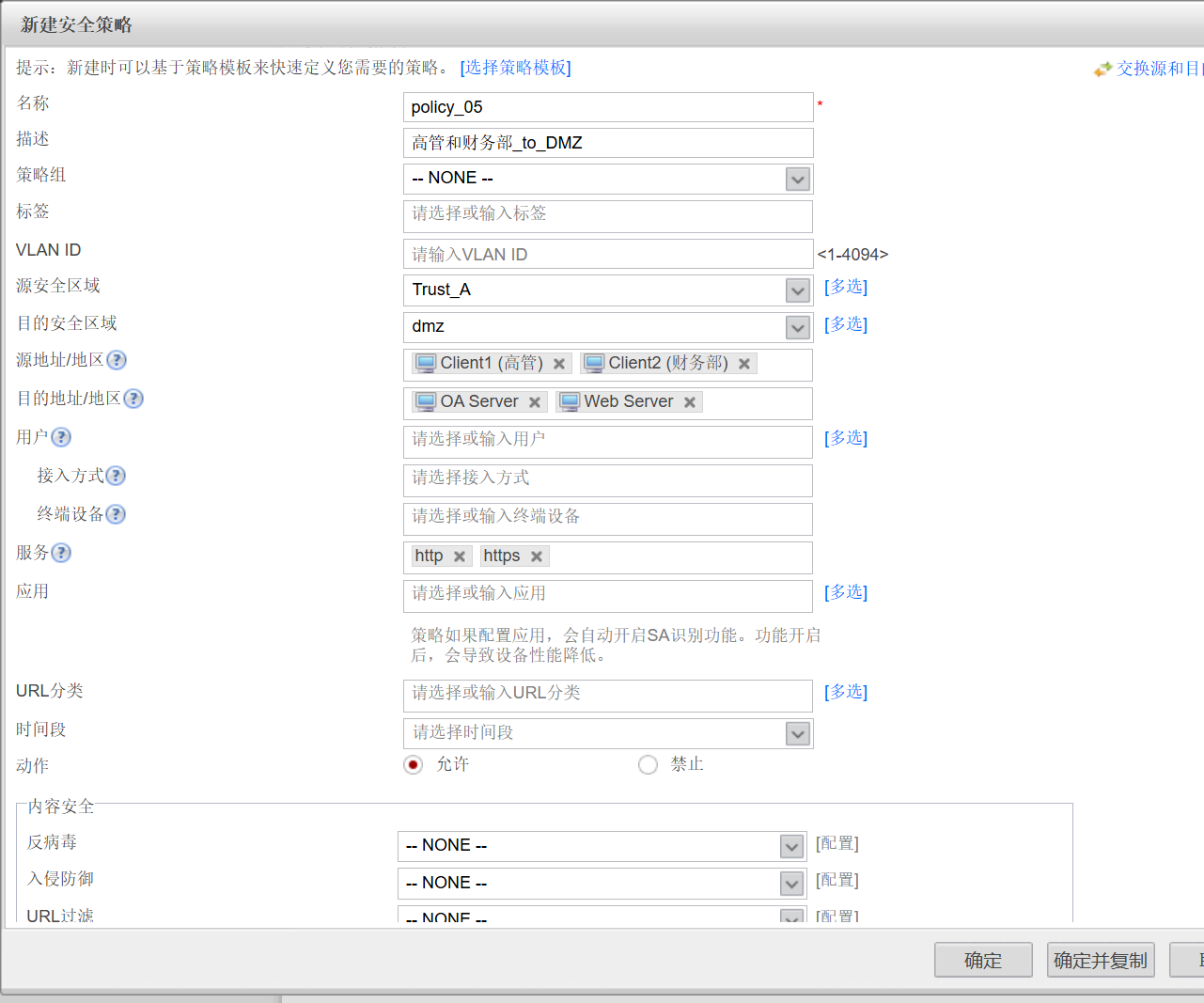

| policy_05 | 描述:高管和财务部_to_DMZ 源安全区域: Trust_A 目的安全区域: dmz 源地址: Client1 、 Client2 目的地址: OA Server 、 Web Server 服务: HTTP 、 HTTPS 动作:允许 |

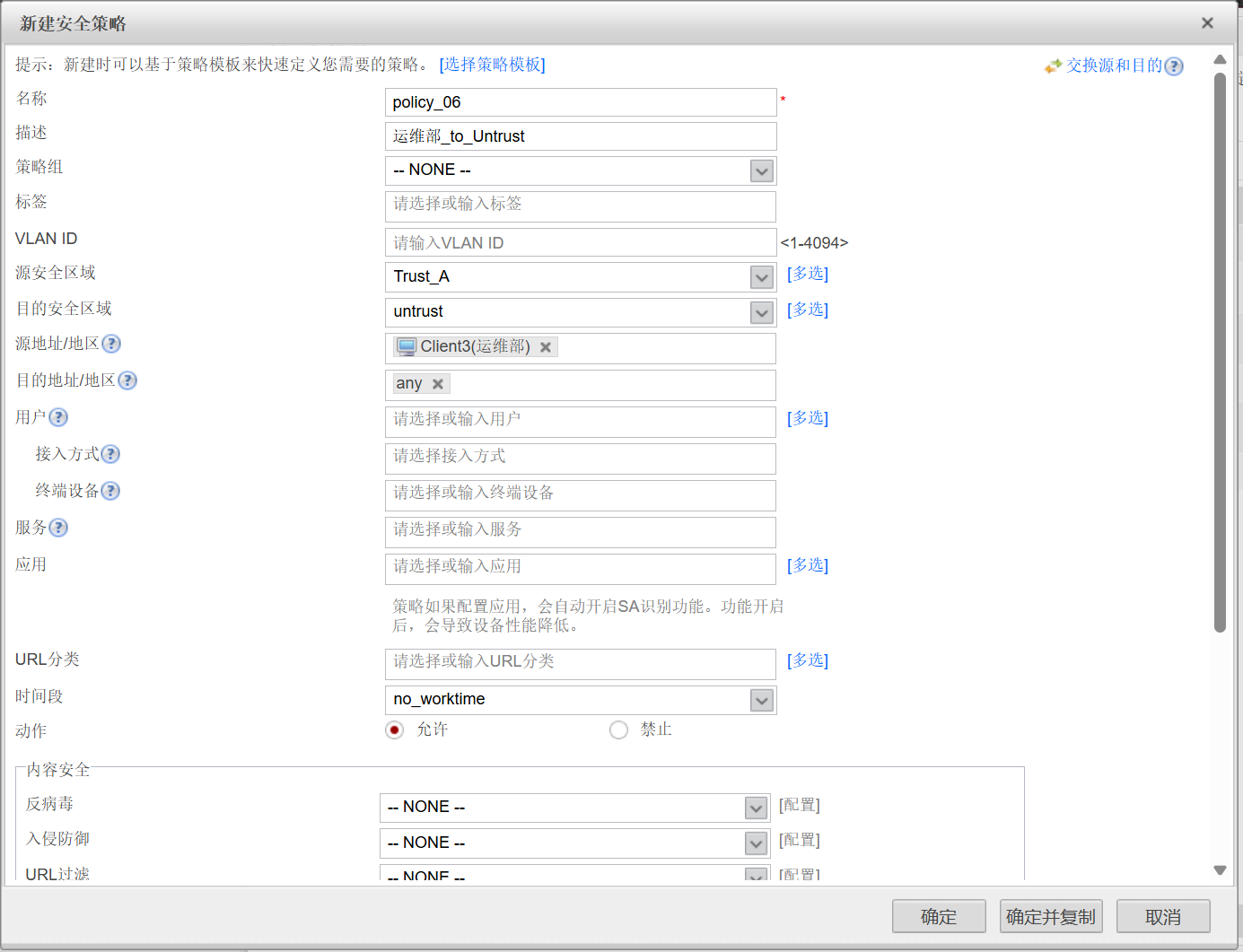

| policy_06 | 描述:运维部_to_Untrust 源安全区域: Trust_A 目的安全区域: untrust 源地址: Client3 目的地址: any 时间段: no_worktime (工作日,0-8 ; 18-23) 动作:允许 |

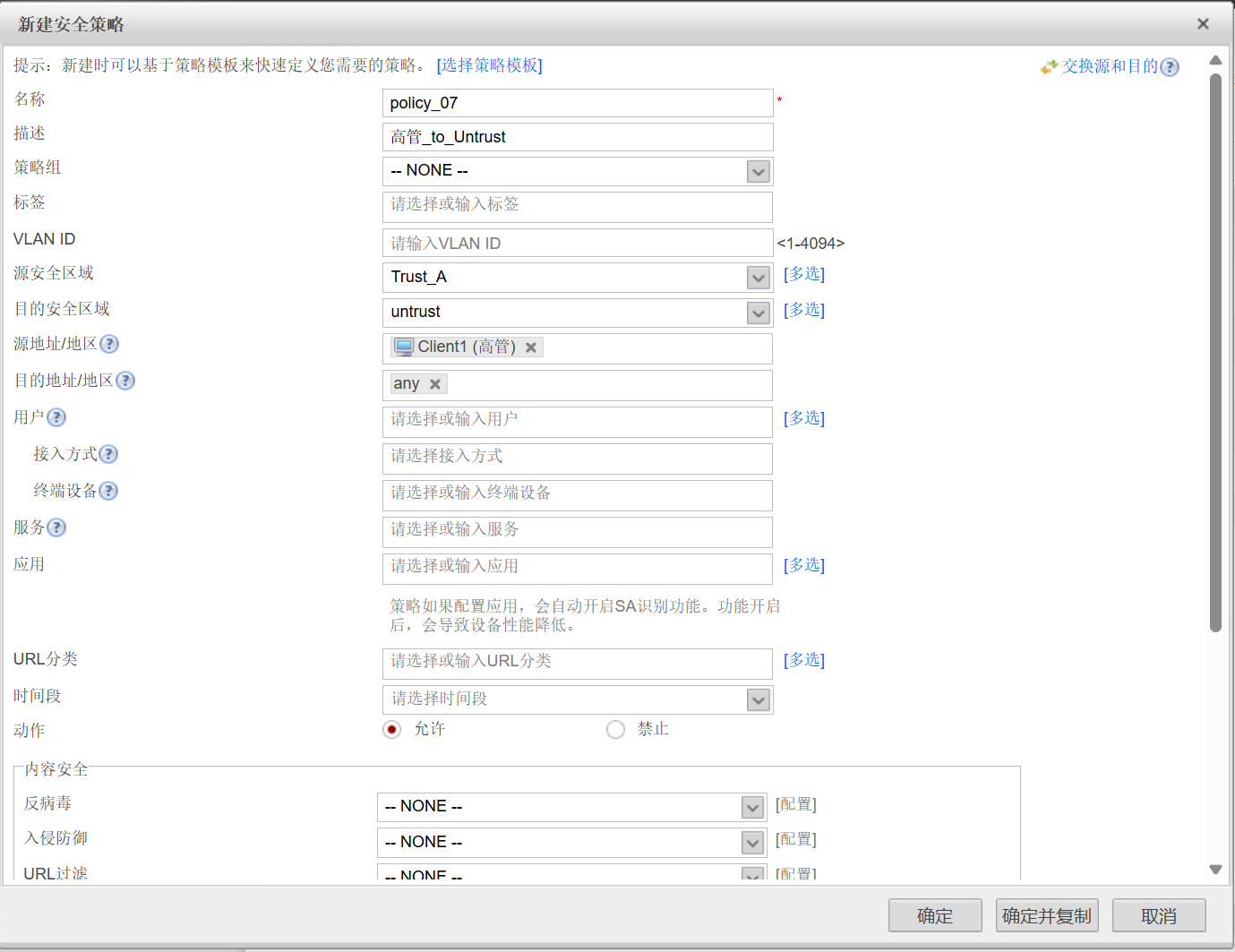

| policy_07 | 描述:高管_to_Untrust 源安全区域: Trust_A 目的安全区域: untrust 源地址: Client1 目的地址: any 动作:允许 |

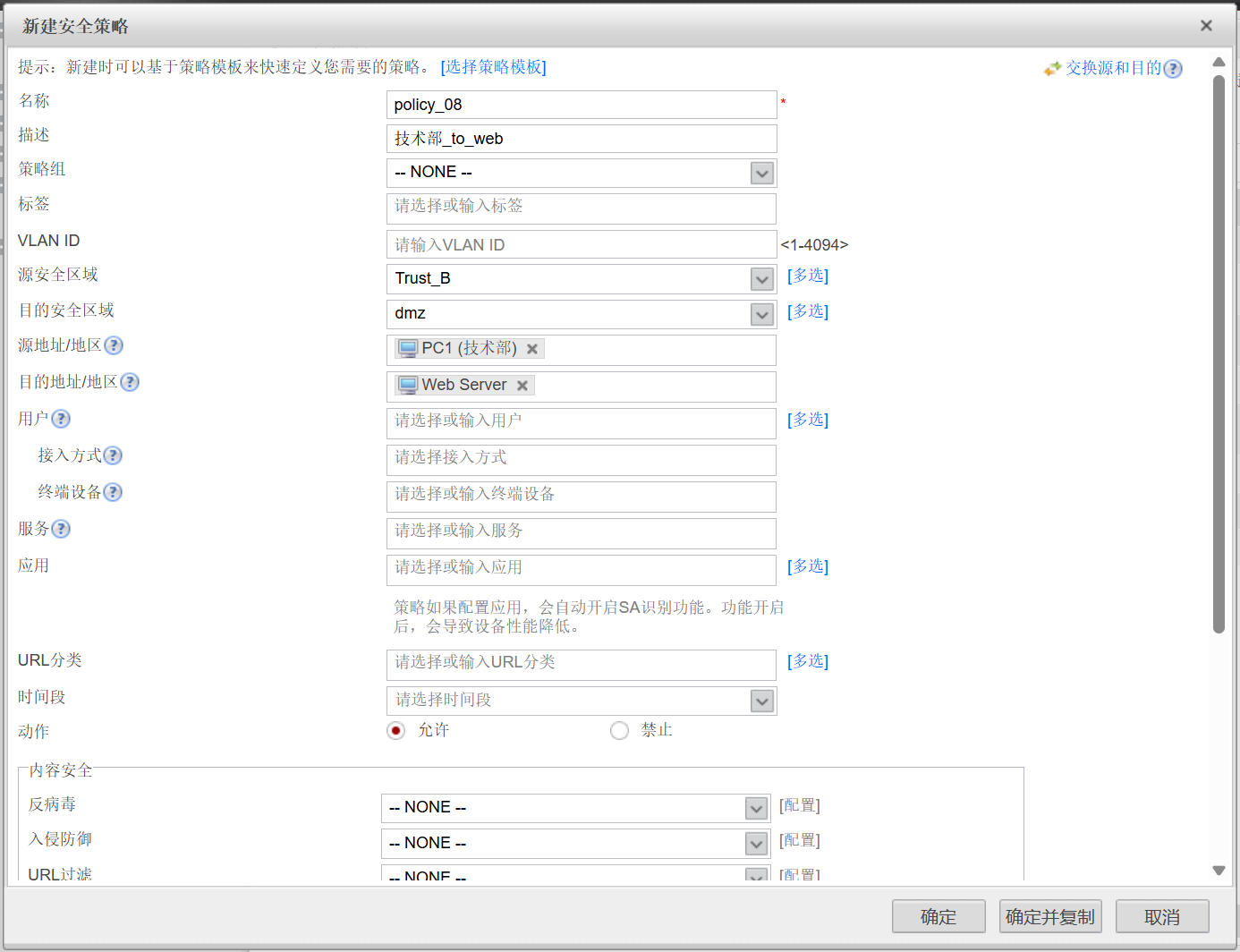

| policy_08 | 描述:技术部_to_web 源安全区域: Trust_B 目的安全区域: dmz 源地址: PC1 目的地址: Web Server 动作:允许 |

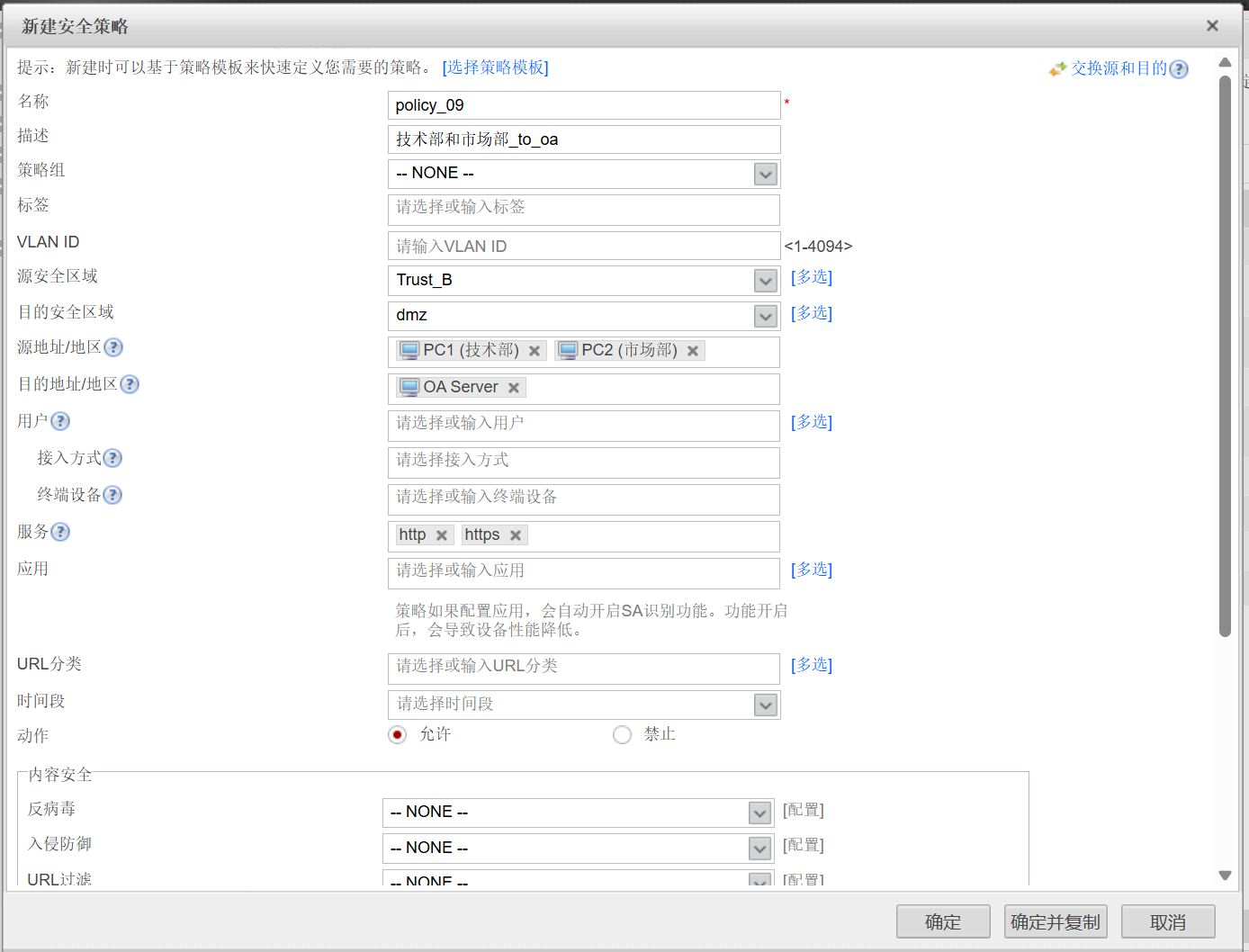

| policy_09 | 描述:技术部和市场部_to_oa 源安全区域: Trust_B 目的安全区域: dmz 源地址: PC1 、 PC2 目的地址: OA Server 服务: HTTP 、 HTTPS 动作:允许 |

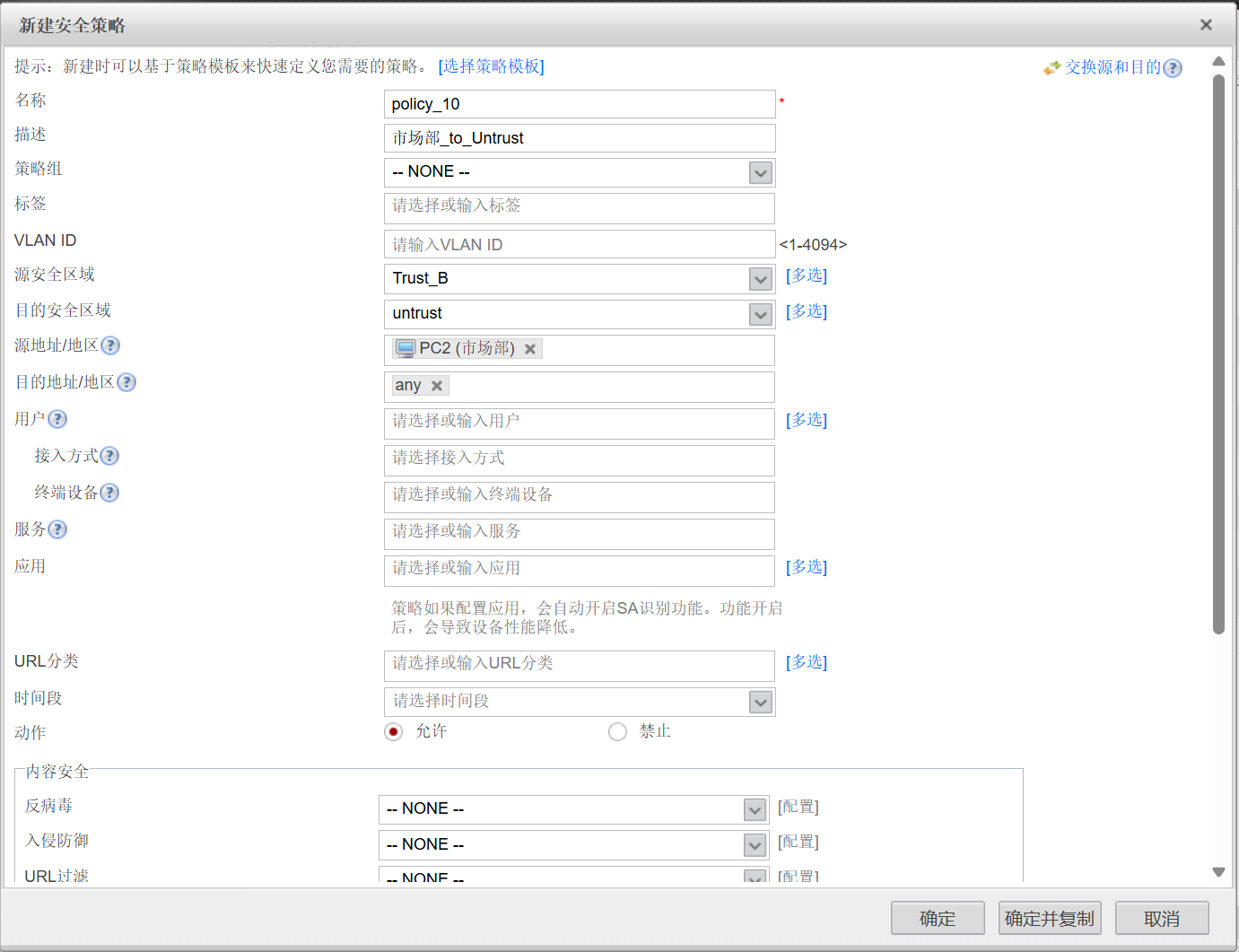

| policy_10 | 描述:市场部_to_Untrust 源安全区域: Trust_B 目的安全区域: untrust 源地址: PC2 目的地址: any 动作:允许 |

| policy_11 | 描述:运维检修 源安全区域: Trust_A,Trust_B 目的安全区域: dmz 源地址: Client1、Client2、PC1、PC2 目的地址: DMZ_Server 时间段: weekend (周六周日全天) 动作:拒绝 |

)

)

:记忆增强注意力机制在UNet中的创新应用-原理、实现与性能提升)