打开练习手工注入的靶场,发现此时为一个登录页面,我们先试着登录看看注入点在不在登录页面

使用用户:or 1=1# 密码:admin123;尝试登录,发现显示错误后直接弹回原页面,无sql报错相关语句,这里不存在sql注入点

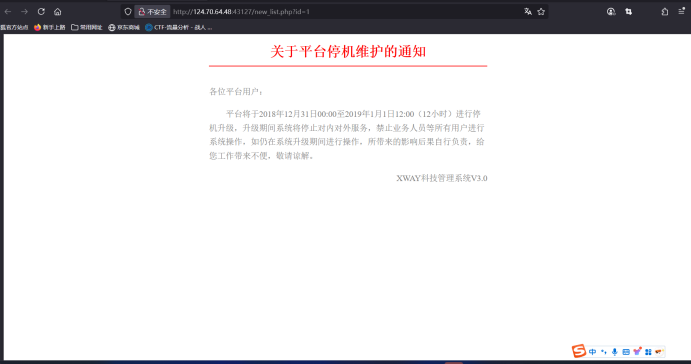

一:判断注入点以及猜测是否有注入

此时点击这里的动态页面,直接进入了此网址:http://124.70.64.48:43127/new_list.php?id=1,惊喜的发现了出现了?id=1这个可变参数,可以开始测试是否有sql注入漏洞,在这里有几种测试方法。

1:使用单引号(‘),双引号(“)测试

单引号:http://124.70.64.48:43127/new_list.php?id=1'

双引号:http://124.70.64.48:43127/new_list.php?id=1"

可以看

![[硬件电路-140]:模拟电路 - 信号处理电路 - 锁定放大器概述、工作原理、常见芯片、管脚定义](http://pic.xiahunao.cn/[硬件电路-140]:模拟电路 - 信号处理电路 - 锁定放大器概述、工作原理、常见芯片、管脚定义)

)

深度解析与实践)

![C语言-指针[指针数组和数组指针]](http://pic.xiahunao.cn/C语言-指针[指针数组和数组指针])

免安装中文版)