文章目录

- 前言

- 什么是 OSI 深度安全防御体系架构

- 各层的安全防御措施

- 物理层

- 数据链路层

- 网络层

- 传输层

- 会话层

- 表示层

- 应用层

- OSI 深度安全防御体系架构的优势

- 全方位防护

- 深度防御

- 灵活性和可扩展性

- 总结

前言

大家好,我是沛哥儿。今天咱们来深入探讨一下 OSI 深度安全防御体系架构,它在网络安全领域可是有着举足轻重的地位。

什么是 OSI 深度安全防御体系架构

首先,咱们得了解一下什么是 OSI 模型。OSI(Open System Interconnection),即开放式系统互联,它是一个由国际标准化组织(ISO)制定的概念模型,将计算机网络通信分为七个层次,从下到上分别是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。

而 OSI 深度安全防御体系架构就是基于这个分层模型构建的全方位、多层次的网络安全防护体系。

其核心思想是在 OSI 模型的每一层都部署相应的安全措施,从而形成一个深度的、立体的安全防护网络,防止网络攻击从任何一个层面突破防线。

如果你对OSI模型感兴趣,可以看下这篇文章:什么是 OSI 模型?

各层的安全防御措施

物理层

物理层是网络通信的基础,它涉及到网络设备的硬件,如电缆、网卡、交换机等。在这一层,安全防御的重点在于保障物理设备的安全。

例如,

- 对机房进行严格的物理访问控制,设置门禁系统、监控摄像头等,防止未经授权的人员进入;

- 定期检查和维护网络线缆,避免因线缆损坏导致信号泄露或网络中断;

- 对网络设备进行防雷、防火、防静电等防护,确保设备的稳定运行。

数据链路层

数据链路层负责将物理层接收到的信号转换为数据帧,并进行错误检测和纠正。在这一层,常见的安全威胁包括 MAC 地址欺骗、ARP 攻击等。

为了防范这些攻击,可以采取以下措施:

- 使用端口安全功能,限制端口允许连接的 MAC 地址数量,防止 MAC 地址欺骗;

- 部署 ARP 防护软件,检测和阻止 ARP 攻击;

- 使用 VLAN 技术对网络进行分段,减少广播域,提高网络的安全性。

网络层

网络层主要负责将数据帧从源节点传输到目标节点,它的核心协议是 IP 协议。在这一层,**常见的安全威胁包括 IP 地址欺骗、拒绝服务攻击(DoS)、分布式拒绝服务攻击(DDoS)**等。

为了防范这些攻击,可以使用防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等安全设备。防火墙可以根据预设的规则对进出网络的数据包进行过滤,阻止非法的网络访问;IDS 和 IPS 可以实时监测网络流量,检测和阻止网络攻击。

传输层

传输层负责提供端到端的可靠通信,它的核心协议是 TCP 和 UDP 协议。在这一层,常见的安全威胁包括 TCP 会话劫持、UDP 洪水攻击等。

为了防范这些攻击,

- 可以使用 SSL/TLS 协议对数据进行加密,确保数据在传输过程中的保密性和完整性;

- 使用防火墙对 TCP 和 UDP 端口进行限制,只允许必要的端口开放。

会话层

会话层负责建立、管理和终止会话,它的主要功能是保证不同应用程序之间的通信会话正常进行。在这一层,常见的安全威胁包括会话劫持、中间人攻击等。

为了防范这些攻击,

- 可以使用身份验证和授权机制,确保只有合法的用户才能建立会话;

- 使用加密技术对会话数据进行加密,防止数据在传输过程中被窃取或篡改。

表示层

表示层负责对数据进行转换和表示,它的主要功能是确保不同系统之间的数据能够正确地被理解和处理。在这一层,常见的安全威胁包括数据格式攻击、病毒感染等。

为了防范这些攻击,

- 可以使用数据加密和数字签名技术,确保数据的完整性和真实性;

- 安装杀毒软件和防病毒防火墙,实时监测和清除病毒。

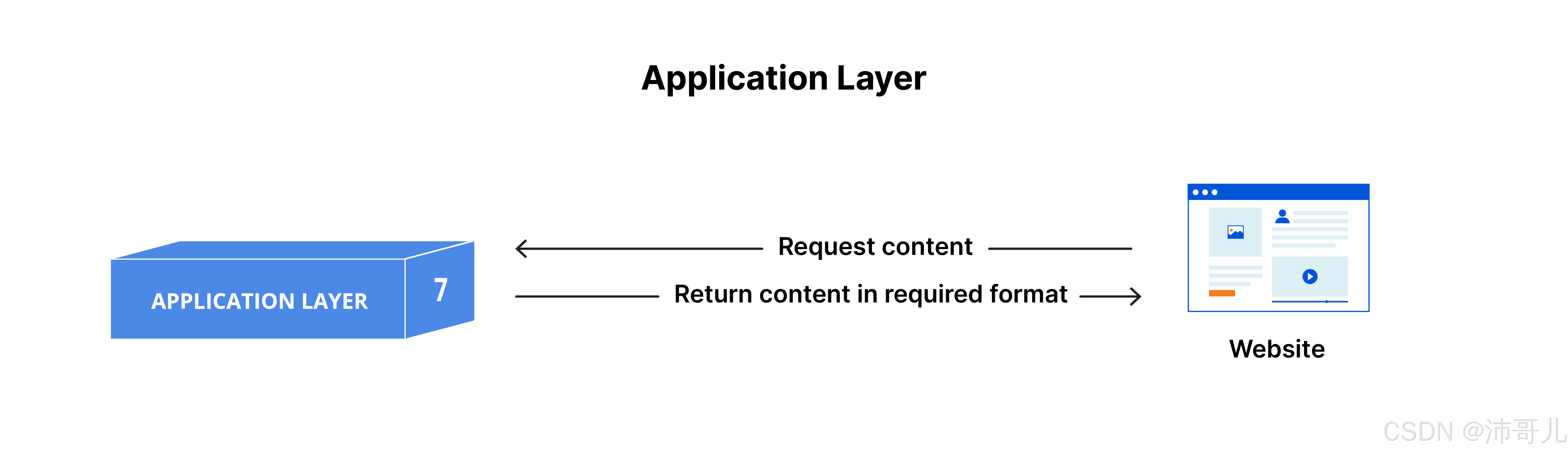

应用层

应用层是用户与网络的接口,它提供了各种应用程序,如 Web 浏览器、电子邮件客户端、文件传输协议(FTP)等。在这一层,常见的安全威胁包括 SQL 注入攻击、跨站脚本攻击(XSS)、恶意软件攻击等。

为了防范这些攻击,

- 可以对应用程序进行安全审计和漏洞扫描,及时发现和修复安全漏洞;

- 使用安全的编码规范和技术,开发安全可靠的应用程序;

- 对用户进行安全教育,提高用户的安全意识。

OSI 深度安全防御体系架构的优势

全方位防护

OSI 深度安全防御体系架构从物理层到应用层,对网络的每一个层面都进行了全面的安全防护,能够有效地防范各种类型的网络攻击,为网络提供全方位的安全保障。

深度防御

通过在多个层次部署安全措施,形成了一个深度的安全防护网络,即使攻击者突破了某一层的防线,还有其他层次的安全措施可以阻止其进一步入侵,大大提高了网络的安全性。

灵活性和可扩展性

OSI 深度安全防御体系架构具有很强的灵活性和可扩展性,可以根据不同的网络环境和安全需求,灵活地选择和部署不同的安全措施,同时也可以随着网络技术的发展和安全威胁的变化,方便地进行升级和扩展。

总结

OSI 深度安全防御体系架构是一种非常优秀的网络安全防护体系,它通过在 OSI 模型的每一层部署相应的安全措施,形成了一个全方位、多层次的安全防护网络,能够有效地防范各种类型的网络攻击,为网络提供可靠的安全保障。在当今网络安全形势日益严峻的背景下,了解和应用 OSI 深度安全防御体系架构对于保障网络安全具有重要的意义。

希望今天的分享能让大家对 OSI 深度安全防御体系架构有更深入的了解。如果你对架构领域还有其他感兴趣的话题,欢迎在评论区留言,咱们一起探讨。

图片来源网络

)

)

与权限)

入门学习笔记)

)

)

)