护网行动刚刚落下帷幕,但这场没有硝烟的攻防演练,留给安全行业的思考却从未停止。当“横向移动”成为攻击方屡试不爽的杀手锏时,一个过去可能被忽视的角落——容器网络安全,在本届护网中被推到了前所未有的高度。面对云原生时代容器“大二层”网络带来的开放性,许多企业安全团队都曾感到迷茫。然而,令人欣慰的是,作为“护网小能手”的微隔离技术,正逐渐成为容器网络安全的“定海神针”,为企业筑起一道道坚固的内部“微堡垒”,彻底终结了容器“裸奔”的时代。

容器“大二层”之殇:敞开的潘多拉魔盒

近年来,云原生技术以其轻量、高效、弹性等优势席卷IT界,容器更是成为企业现代化应用架构的基石。其普及速度之快,令人惊叹。然而,在享受容器带来巨大便利的同时,其固有的安全风险也日益凸显,尤其是容器网络“大二层”的扁平化设计,正成为悬在企业头顶的达摩克利斯之剑。

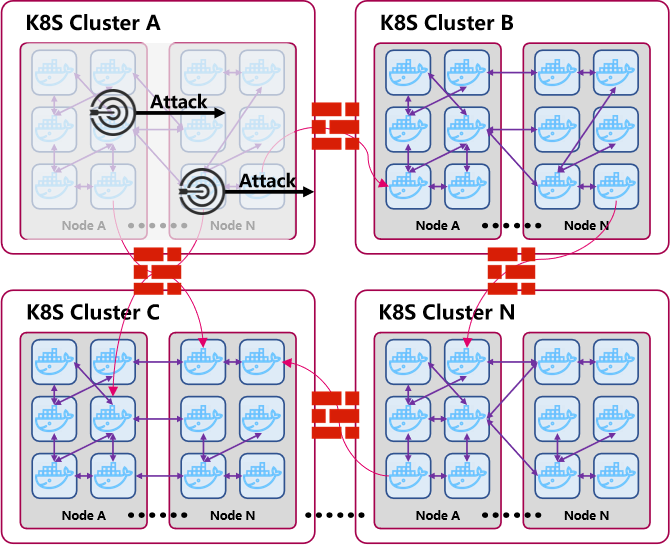

试想一下,一个庞大的容器集群,所有Pod(容器的最小调度单位)都处于同一个巨大的二层网络中,彼此间可以自由通信,仿佛一个没有墙壁的开放式办公室。这种设计虽然方便了开发和部署,却也为攻击者打开了潘多拉的魔盒。在护网实战中,人们清晰地目睹:一旦某个容器或Pod不幸失守,攻击者便能轻而易举地在整个集群中进行横向移动,如入无人之境,最终实现对整个集群的“一锅端”。这种极强的网络开放性,让许多企业在实战攻防中,都深感容器环境的脆弱性。

(集群内全通的“大二层”容器网络)

用户心头之痛:容器隔离的实战“三宗罪”

每次“大战”来临之前,在与众多企业用户的深入交流中,我们发现他们普遍对容器集群的安全感到焦虑。这种焦虑并非空穴来风,因为企业普遍清楚,容器一旦单点失守,往往意味着整个集群的覆灭,而想要将风险控制在有限范围内,技术上却面临着重重阻碍。我们总结出用户心头最关注的容器隔离“三宗罪”:

- 平台核心的安全之忧: 企业最担心的是,业务容器Pod是否能“越界”访问到承载容器平台系统服务的平台Pod的关键地址。例如,业务Pod若能直接触及Kubernetes API Server、etcd数据库等核心组件,一旦攻陷,整个集群的管理权限就可能瞬间旁落。保护这些如同“中枢神经”般的平台核心,是企业最迫切、最敏感的需求。

- 业务边界的模糊之困: 随着容器化应用的深入,一个集群内往往承载着多个业务系统,甚至不同部门的应用。企业普遍希望在业务层面实现Pod之间的严格隔离,确保即使某个业务的Pod被入侵,攻击者也无法轻易横向移动到其他业务的Pod,实现业务间的风险“楚河汉界”。然而,这种业务边界的清晰化,在容器的扁平网络中显得尤为困难。

- 应急响应的“粒度”之困: 在实战攻防中,Pod被攻陷并非不可能。企业最关心的是,一旦问题发生,如何进行及时、灵活的隔离。这种隔离的粒度需要做到按需调整,从单个Pod的精准隔离,到极端情况下可能需要将整个集群进行快速“封锁”,以防止风险扩散。如何做到快速响应和处置,最大限度地保障业务连续性,是企业安全团队在应急场景下的核心诉求,也是传统手段的巨大挑战。

Network Policy的“无奈”:治标不治本的困境

面对企业日益增长的容器隔离需求,Kubernetes自带的Network Policy功能似乎是唯一的原生选择。然而,在实际应用中,实践很快就发现,Network Policy在满足上述痛点时,存在着令人无奈的局限性,常常显得治标不治本,让许多安全团队感到力不从心:

- “盲人摸象”的困境: Network Policy本身缺乏完善的流量可视化能力。企业很难洞察容器集群内部东西向流量的真实通信路径和依赖关系。在缺乏“看见”能力的情况下,要制定出精准、最小化的隔离策略,无异于“盲人摸象”,极易出现策略遗漏或误判,导致业务中断或防护失效。这种“看不清”的窘境,让策略制定者举步维艰。

- “手工雕刻”的繁琐: Network Policy的策略配置通常基于YAML文件,需要企业对Kubernetes网络概念有深入理解,并逐一编写复杂的规则。随着容器规模的扩大和业务关系的动态变化,策略的编写、测试和变更变得异常繁琐和复杂。这种高昂的管理成本和低效率,让Network Policy难以被大规模、持续性地应用,尤其在快速迭代的云原生环境中,这种“手工雕刻”的复杂度更是让企业感到力不从心。

- “不堪重负”的性能挑战: 理论上,Network Policy可以实现精细化隔离,但精细化的策略往往意味着大量策略规则的产生。这些规则最终会转化为容器节点(Node)上的底层网络规则(如iptables),导致策略堆积,大幅拉低网络性能。在追求极致性能的容器环境中,这种性能损耗是企业无法接受的,也限制了Network Policy在实现真正精细化隔离方面的能力,让其在精细化与性能之间陷入两难。

微隔离的“破局”:容器网络安全的“定海神针”

正当许多企业感到束手无策时,微隔离技术犹如一根“定海神针”,为企业带来了真正的破局之道。它能够基于多种方式对容器进行灵活精准的隔离,从而有效地控制容器失陷后的“爆炸半径”,保障整个容器集群的安全。

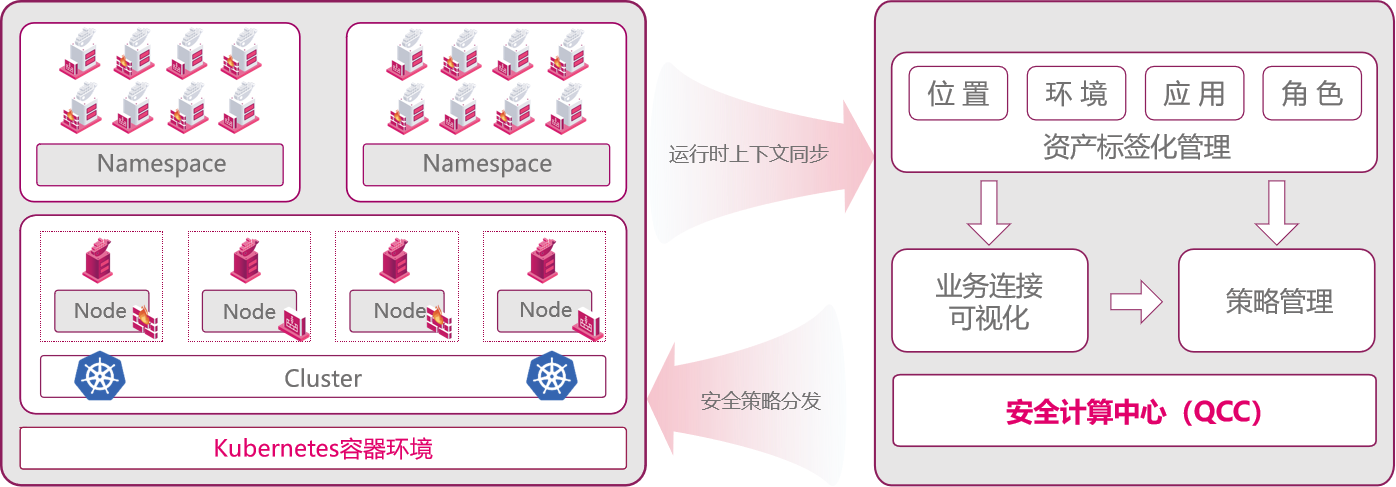

(云原生容器环境微隔离方案)

微隔离在容器网络隔离方面的优势,主要体现在以下几个方面:

- 洞悉迷雾,策略自生: 微隔离系统能够提供对容器内部东西向流量的深度可视化能力,清晰展现Pod之间、Pod与外部服务之间的真实通信路径,让企业彻底摆脱“盲人摸象”的困境。在此基础上,系统还能通过连接自学习和自动化策略推荐,辅助企业快速生成精准的隔离策略,将繁琐的策略梳理工作自动化,大大降低了策略定义的门槛和工作量,让“策略不好写”成为历史。

- 动态编织,无惧变幻: 微隔离能够灵活适配容器环境的动态特性。它支持基于Kubernetes的Namespace、Label(标签)等键值进行灵活的分组和策略对象选择,从而实现对不同业务、不同环境的容器应用进行灵活的隔离需求。这意味着无论容器如何动态伸缩、迁移,策略都能自动跟随工作负载生效,无需手动调整。这种动态、灵活的策略编织能力,让企业在安全防护与业务敏捷性之间找到了完美平衡。

- 毫厘之间,精准掌控: 微隔离提供了比Network Policy更强大、更精细的访问控制能力。它不仅能实现Pod级的访问控制,精确到单个Pod的通信权限,还能针对容器场景下常见的域名(如通过Ingress暴露的服务)进行访问控制,这在传统IP策略中难以实现。同时,微隔离的策略引擎通常具有性能优化机制,能够通过智能的策略聚合和优化,有效降低策略规则对容器节点网络性能的损耗,确保在实现精细化防护的同时,不影响业务性能,真正做到毫厘之间的精准掌控。

告别“裸奔”:微隔离打造容器内部“微堡垒”

微隔离在容器网络隔离中的广泛应用,彻底改变了企业过去对容器网络“裸奔”状态的无奈,真正为其穿上了“精装”的安全外衣。它将容器的安全性提升到了一个全新的高度,让企业在享受云原生技术带来敏捷性的同时,也能从容应对日益严峻的安全挑战。

展望未来的网络安全攻防,随着云原生技术的持续演进和容器应用的深入,容器安全无疑将成为企业安全工作的重中之重。微隔离作为容器网络隔离的最优解,其在实践中的价值正得到越来越充分的印证。它不仅仅是一种技术工具,更是一种理念的落地,为企业构建弹性、安全的云原生架构提供了强有力的支撑,确保企业在数字化浪潮中行稳致远,真正打造了容器内部的“微堡垒”。这次护网行动,让业界对微隔离的价值有了更深刻的理解,也为未来的容器安全指明了方向。

(1天))

)

进行文件上传漏洞渗透实战分析)

)