目录

前言

网络安全的重要性

关于《网络安全应急响应实战》

编辑推荐

内容简介

作者简介

图书目录

《网络安全应急响应实战》全书速览

结束语

前言

在当今数字化时代,网络安全已经成为企业和个人都无法忽视的重要问题。随着网络技术的飞速发展,网络攻击手段也日益复杂多样,从简单的恶意软件到复杂的高级持续性威胁(APT),网络安全威胁无处不在。企业和组织面临着前所未有的挑战,如何在复杂的网络环境中快速响应并有效应对安全事件,已经成为网络安全领域的重要课题。那么本文就来简单唠唠网络安全相关的话题,欢迎大家在评论区留言交流。

网络安全的重要性

2025年6月15日夜间,加拿大第二大航空运营商西捷航空遭遇针对性网络攻击,攻击者利用第三方地勤软件漏洞植入恶意脚本,并通过航空公司OT系统与IT系统未完全隔离的缺陷横向移动,最终获取Active Directory域管理员权限。

此次攻击导致票务系统、值机平台及客户数据库全面瘫痪,持续达37小时,影响当日83%的航班调度系统,并造成超过42万乘客的PNR(Passenger Name Record,旅客订座记录)记录泄露。

事件发生后,西捷航空立即启动应急响应机制,与执法部门、加拿大交通部及外部专家合作调查,并封锁受感染系统以限制影响。尽管航班运营未受直接影响,但员工内部通信网络及部分用户功能(如密码找回和修改)受限。网络安全公司Mandiant初步调查显示,此次攻击采用新型“供应链攻击”手段,暴露了航空业系统生命周期长、第三方接口数量多等安全隐患。

在这样的情况下,西捷航空依靠完善的安全应急响应机制,在事后以最快的速度恢复了业务,同时配合相关部门进行溯源。由此可见,应急响应机制在网络安全当中是不可或缺的一环,当下网络安全环境日益复杂,加强网络安全建设可以保护企业业务的稳定运行以及数字资产的安全可靠。但完善的应急响应机制可以帮助企业再设立一道“防火墙”,如果被黑客突破防御,可以第一时间将损失降到最低。

关于《网络安全应急响应实战》

接下来给大家推荐一本关于网络安全的书籍——《网络安全应急响应实战》,这是一本专注于网络安全应急响应的实战指南,详细介绍了网络安全事件的应对策略与实战技巧,是网络安全从业者必备的实用手册。本书结合大量真实案例,从基础理论到高级实战技巧,全方位助力读者快速掌握网络安全应急响应的核心技能,无论是应对日常安全事件还是复杂攻击场景,都能游刃有余。此外,关注本文博主,点赞+收藏本文,并在评论区留言“入手网络安全”,我们将随机选取三名幸运读者,送出纸质版《网络安全应急响应实战》一本,截止时间:2025年07月29日。入手《网络安全应急响应实战》传送门:https://item.jd.com/14459045.html或者《网络安全应急响应实战》(甄诚 马东辰 张晨)【简介_书评_在线阅读】 - 当当图书,个人觉得这本书非常实用,是一本不可多得的网络安全实战宝典,值得每一位安全从业者拥有并深入学习!

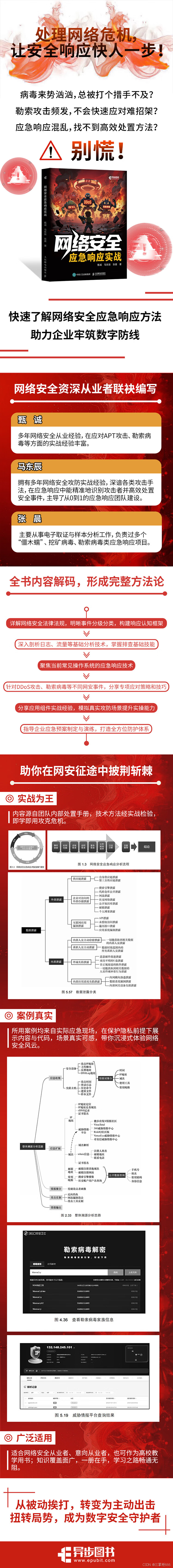

编辑推荐

适读人群 :本书适用于广大网络安全从业者,包含但不限于大中型互联网公司的员工,以及想要从事安全工作的读者,也可作为高等院校相关专业的教学用书。

1. 网络安全应急响应是企业安全防护体系建设的关键环节,一键响应,全域联动

2. 前360公司安全服务中心核心成员联袂编写

3. 全面覆盖网络安全应急响应技术,辅以实战案例,深度解析多种主流网络攻击的应急响应策略

内容简介

本书主要介绍网络安全应急响应的法律法规和相关技术,并给出不同场景下的实战案例,旨在帮助读者全面了解网络安全应急响应的措施,掌握实用的应急响应技能和策略。

本书共7章,先从与网络安全应急响应相关的法律法规、事件分级和分类入手,然后介绍日志分析、流量分析、威胁情报分析和溯源分析等基础技术,随后展示常见操作系统下的应急响应技术和应急响应高阶技术(如内存取证技术和样本分析技术),接着针对不同的网络安全事件(例如DDoS攻击、勒索病毒)分享应急响应策略和技巧,之后介绍常见应用组件应急响应实战,最后介绍在企业中如何制定网络安全应急响应预案和如何实施网络安全应急演练等。

本书适用于广大网络安全从业者,包含但不限于大中型互联网公司的员工,以及想要从事网络安全工作的读者。本书也可作为高等院校相关专业的教学用书。

作者简介

甄诚,网络安全专家,曾在360公司安全服务中心应急响应团队担任负责人。拥有多年网络安全从业经验曾为政府机构、企事业单位提供专业服务,在应对APT击、勒索病毒事件、挖矿病毒事件、网站入侵事件等方面拥有丰富的实战经验,并具备深厚的应急响应体系建设经验。 马东辰,腾讯云鼎实验室安全专家,曾在360公司安全服务中心担任副总经理,拥有多年网络安全从业经验,曾为政府机构、央企、民企(如证券、互联网公司)提供专业服务,具有丰富的应急响应经验,并具备深厚的网络安全应急响应团队及体系建设经验。 张晨,360公司安全服务应急响应团队前核心成员,主要从事电子取证、样本分析等工作。曾在国内某通信设备制造公司任网络安全研究员负责过多个“僵木蠕”、挖矿病毒勒索病毒类应急响应项目,具备丰富的网络安全应急响应实战经验。

图书目录

1.1 应急响应及网络安全应急响应 1

1.1.1 网络安全应急响应的含义 2

1.1.2 网络安全应急响应的作用 2

1.1.3 网络安全应急响应的相关法律法规与要求 3

1.2 网络安全应急响应面临的挑战与发展趋势 7

1.2.1 网络安全应急响应面临的挑战 7

1.2.2 网络安全应急响应技术向工具化、平台化发展 9

1.3 网络安全应急响应流程 12

1.4 常见网络安全应急响应场景 15

第 2章 应急响应基础技术 17

2.1 日志分析技术 17

2.1.1 Windows日志分析 18

2.1.2 Linux日志分析 32

2.1.3 Web日志分析 38

2.2 流量分析技术 42

2.2.1 实时流量分析 42

2.2.2 回溯流量分析 46

2.2.3 Wireshark 47

2.2.4 tcpdump 51

2.2.5 典型案例分析 52

2.3 威胁情报分析技术 55

2.3.1 威胁情报的来源 56

2.3.2 威胁情报的使用 56

2.3.3 威胁情报平台的使用 57

2.4 溯源分析技术 59

2.4.1 整体溯源分析思路 59

2.4.2 溯源信息扩展 61

第3章 常见操作系统下的应急响应技术 63

3.1 Windows应急响应技术 63

3.1.1 日志分析 63

3.1.2 网络连接分析 64

3.1.3 异常进程分析 66

3.1.4 异常账户分析 67

3.1.5 流量分析 71

3.1.6 异常服务分析 71

3.1.7 任务计划分析 74

3.1.8 启动项分析 76

3.1.9 可疑目录及文件分析 78

3.2 Linux应急响应技术 80

3.2.1 日志分析 80

3.2.2 网络连接分析 81

3.2.3 异常进程分析 83

3.2.4 异常账户分析 84

3.2.5 计划任务分析 89

3.2.6 异常目录及文件分析 91

3.2.7 命令历史记录分析 92

3.2.8 自启动服务分析 93

3.2.9 流量分析 95

3.3 macOS应急响应技术 96

3.3.1 日志分析 96

3.3.2 异常账户分析 96

3.3.3 异常启动项分析 98

3.3.4 异常进程分析 99

3.3.5 异常文件分析 100

3.3.6 网络配置分析 103

第4章 应急响应高阶技术 104

4.1 内存取证技术 104

4.1.1 内存镜像提取 105

4.1.2 内存镜像分析 111

4.1.3 内存取证分析实战 116

4.2 样本分析技术 123

4.2.1 样本分析基础 124

4.2.2 情报检索 128

4.2.3 文件分析沙箱 131

4.2.4 人工样本分析 132

第5章 网络安全事件应急响应实战 171

5.1 DDoS攻击类应急响应实战 171

5.1.1 DDoS攻击主要类型 172

5.1.2 DDoS攻击现象 175

5.1.3 DDoS攻击应急响应案例 176

5.2 勒索病毒类应急响应实战 177

5.2.1 勒索病毒分类 177

5.2.2 勒索病毒现象 178

5.2.3 勒索病毒处置 179

5.2.4 攻击路径溯源 179

5.2.5 勒索病毒应急响应案例 180

5.3 钓鱼邮件类应急响应实战 182

5.3.1 钓鱼邮件主要类型 183

5.3.2 钓鱼邮件分析流程 184

5.3.3 钓鱼邮件应急响应案例 187

5.4 挖矿病毒类应急响应实战 189

5.4.1 挖矿病毒的发现与分析 190

5.4.2 挖矿病毒主要传播方式 193

5.4.3 挖矿病毒应急响应案例 195

5.5 Webshell攻击类应急响应实战 196

5.5.1 Webshell攻击分析思路 197

5.5.2 Webshell攻击排查步骤 198

5.5.3 Webshell攻击应急响应案例 199

5.6 网页篡改类应急响应实战 207

5.6.1 网页篡改分析思路 208

5.6.2 网页篡改排查流程 208

5.6.3 网页篡改应急响应案例 210

5.7 网站劫持类应急响应实战 213

5.7.1 网站劫持分析思路 213

5.7.2 网站劫持排查流程 214

5.7.3 网站劫持应急响应案例 215

5.8 数据泄露类应急响应实战 225

5.8.1 数据泄露分析思路 225

5.8.2 数据泄露排查流程 226

5.8.3 数据泄露应急响应案例 227

第6章 常见应用组件应急响应实战 231

6.1 中间件 231

6.1.1 IIS 232

6.1.2 NGINX 235

6.1.3 Apache 236

6.1.4 Tomcat 238

6.1.5 WebLogic 239

6.1.6 JBoss 243

6.2 邮件系统 245

6.2.1 Coremail 246

6.2.2 Exchange Server 247

6.3 OA系统 249

6.3.1 泛微OA系统 250

6.3.2 致远OA系统 251

6.4 数据库 253

6.4.1 MySQL 253

6.4.2 MSSQL Server 257

6.4.3 Oracle 262

6.5 其他常见应用组件 270

6.5.1 Redis 271

6.5.2 Confluence 272

6.5.3 Log4j 2 274

6.5.4 Fastjson 276

6.5.5 Shiro 277

6.5.6 Struts 2 280

6.5.7 ThinkPHP 282

第7章 企业网络安全应急响应体系建设 284

7.1 获得高层领导支持 284

7.2 建设应急响应团队 285

7.3 制定应急响应预案 286

7.4 网络安全应急演练实施 287

7.5 网络安全持续监控和不断改进 289

7.6 不同行业企业应急响应体系建设的区别 290

结语 291

附录A 网络安全事件应急预案 292

A.1 总则 292

A.1.1 编制目的 292

A.1.2 适用范围 292

A.1.3 事件分级 293

A.1.4 工作原则 294

A.2 组织机构与职责 294

A.2.1 领导机构与职责 294

A.2.2 办事机构与职责 294

A.3 监测与预警 295

A.3.1 预警分级 295

A.3.2 安全监测 295

A.3.3 预警研判和发布 295

A.3.4 预警响应 296

A.3.5 预警解除 296

A.4 应急处置 297

A.4.1 初步处置 297

A.4.2 信息安全事件 297

A.4.3 应急响应 297

A.5 具体处置措施 299

A.5.1 有害程序事件 299

A.5.2 网络攻击事件 299

A.5.3 信息破坏事件 300

A.5.4 设备故障事件 300

A.5.5 灾害性事件 300

A.5.6 其他事件 300

A.5.7 应急结束 300

A.5.8 调查处理和总结评估 301

A.5.9 总结和报告 301

A.6 预防工作 301

A.6.1 日常管理 301

A.6.2 监测预警和通报 302

A.6.3 应急演练 302

A.6.4 重要保障 302

A.7 工作保障 302

A.7.1 技术支撑 302

A.7.2 专家队伍 303

A.7.3 资金保障 303

A.7.4 责任与奖惩 303

A.8 附则 303

附录B 网络安全应急演练方案 306

B.1 总则 306

B.1.1 应急演练定义 306

B.1.2 应急演练目标 306

B.1.3 应急演练原则 307

B.1.4 应急演练分类 307

B.1.5 应急演练规划 309

B.2 应急演练组织机构 309

B.2.1 组织单位 309

B.2.2 参演单位 310

B.3 应急演练流程 311

B.4 应急演练准备 311

B.4.1 制订演练计划 311

B.4.2 设计演练方案 312

B.4.3 演练动员与培训 314

B.4.4 应急演练保障 314

B.5 应急演练实施 315

B.5.1 系统准备 315

B.5.2 演练开始 315

B.5.3 演练执行 315

B.5.4 演练解说 316

B.5.5 演练记录 316

《网络安全应急响应实战》全书速览

结束语

随着本文的结束,我们已经系统地学习了网络安全应急响应的各个方面,从基础理论到实战技巧,从攻击检测到事件恢复,每一个环节都至关重要。网络安全应急响应不仅是一项技术工作,更是一种责任和使命。在网络世界中,每一个安全事件都可能对企业和个人造成巨大的影响,因此,我们必须时刻保持警惕,不断提升自己的应急响应能力。通过对《网络安全应急响应实战》的学习,相信大家已经对网络安全应急响应有了更深入的理解和更全面的掌握。然而,网络安全领域的发展日新月异,新的攻击手段和威胁不断涌现。因此,我们不能满足于现状,而应持续学习,不断更新知识体系,提升应对复杂威胁的能力。在此,我也希望本文能够为网络安全领域的从业者提供有价值的参考,为初学者打开一扇通往网络安全世界的大门。网络安全需要我们每一个人的共同努力,只有通过不断学习、实践和分享经验,我们才能更好地应对未来的挑战,守护网络空间的安全与稳定。

)

![[Python] -项目实战4- 利用Python进行Excel批量处理](http://pic.xiahunao.cn/[Python] -项目实战4- 利用Python进行Excel批量处理)

核心解析:下一代搜索技术的演进与落地策略)

)